Lesezeit

2 Minuten

Ursachen und Analyse von Paketverlusten

Heutige Netzwerke sind komplexe Aufbauten mehrerer ineinander greifender Netzwerkkomponenten. Die aktiven Übermittlungskomponenten sind auf den unterschiedlichsten Übertragungsebenen miteinander verbunden und tauschen im GBit-Bereich die Daten untereinander aus. Für die meisten Applikationen macht es keinen Unterschied, ob eine Übertragung etwas mehr oder weniger Fehler aufweist. Echtzeitanwendungen wie VoIP hingegen reagieren auf Paketverluste und Transportverzögerungen sehr empfindlich. Lesen Sie in diesem Beitrag, wie Paketverluste entstehen und wie Sie diese erkennen.

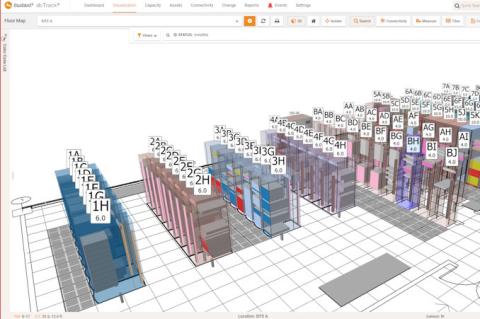

In der IP-Welt erfolgt der Datenaustausch auf Basis so genannter IP-Datagramme. Die Daten der Applikationen werden über die Send-Primitive in die UDP- und TCP-Segmente verpackt. Diese wiederum sind auf Layer 3 in die IP-Daten verschachtelt. Dieser Verpackungsprozess heißt Encapsulation. Bild 1 zeigt das Zusammenspiel der unterschiedlichen Schichten in einem TCP/ IP-Stack.

Beim Durchlaufen der einzelnen Prozessschritte erhalten die Nutzdaten für jede Schicht einen zusätzlichen Header. Der jeweilige Header enthält die schichtspezifischen Steuerinformationen und Adressen. Nach dem Durchlaufen aller Schichten werden die IP-Datagramme in einen Layer 2-Frame (in der Regel ein Ethernet-Paket) verpackt. Die unterschiedlichen Datenpakete weisen trotz gewisser Übereinstimmung eine Inkompatibilität zu den jeweiligen Standards auf.

Das Ethernet-Paket beginnt mit einer 7 Byte langen Präambel. Diese dient der Synchronisation und besteht aus sieben 10101010-Bitfolgen. Das nächste Byte im Header wird als Rahmenbegrenzer (Start Frame Delimiter; SFD) bezeichnet und signalisiert den Beginn des Datenpakets. Die Präambel und der Rahmenbegrenzer werden nicht in die Berechnung der Paketlänge einbezogen. Das eigentliche Datenpaket beginnt mit der 6 Byte langen Ziel-Adresse (Destination), gefolgt von der ebenfalls sechs Byte lange Absender-Adresse (Source). Im Ethernet-Datenformat folgt das 2 Byte lange Typfeld. Dieses Feld dient der eindeutigen Identifizierung des im Datenteil des Pakets folgenden Protokolls. Die Ethernet Typfeldnummern werden von der IANA vergeben. Die Werte "0" bis "1500" (0000-05DC) sind für das IEEE 802.3-Längenfeld reserviert und dürfen nie als Typfeldkennung verwendet werden. Nach dem Typfeld folgt beim Ethernet direkt das Datenfeld. Die Größe des Datenfelds ist abhängig von den zu übertragenden Datenmengen und kann einen Umfang von bis zu 1.500 Byte aufweisen. Abgeschlossen wird ein Ethernet Paket durch eine Prüfsumme (CRC).

Bild 1: Der Aufbau einer Encapsulation von den User-Daten bis hin zum Ethernet Frame

Transportverluste

Bei dem Transport der Daten über das Netzwerk können Probleme auftreten. Diese wirken sich in verloren gegangenen Daten/Paketen aus. Auf der Übertragungsstrecke zwischen zwei aktiven Netzknoten werden die Pakete auf Schicht 1 über unterschiedliche Medien wie Kupferkabel, Glasfaser oder Wireless transportiert. Die Übertragungsmedien weisen unterschiedliche Eigenschaften und unterschiedlich hohe Bitfehlerraten auf. Zusätzlich können Störungen von außen auf die übermittelten Daten negativ einwirken und zu deren Verfälschung führen. Ein so verändertes Paket wird vom nächsten intelligenten Knoten im Datenpfad empfangen und durch die Überprüfung des CRC-Felds entdeckt. Anhand der im Paket enthaltenen CRC-Prüfsumme kontrolliert die Koppelkomponente alle Bits im Paket. Nur wenn die Prüfsumme korrekt ist, wird das Paket weitervermittelt. Tritt ein Fehler im den Paketdaten auf, wird das Paket verworfen und die Daten gehen verloren.

Ein weiterer Grund für Paketverluste kann die Überlastung des Netzwerks sein. In geswitchten Netzwerken steht den einzelnen Komponenten auf einer physikalischen Leitung die volle Bandbreite zur Verfügung. So kann zwischen den beteiligten Layer 2-Komponenten mit einer Geschwindigkeit von beispielsweise 1 GBit/s in jede Richtung (vollduplex) der Datenaustausch erfolgen. Die beteiligten Switch-Ports übermitteln die Daten über die interne Switch-Engine in Richtung des Empfängers. Werden über die Switch-Engine gleichzeitig mehrere Datenströme übertragen und übersteigt die Kapazität der eingehenden Datenströme die Verarbeitungskapazität der Switch-Engine, füllt sich deren Eingangspuffer bis zum Maximum. Dadurch verzögert sich die Paketvermittlung zwangsläufig und es kann zu Jitter kommen. Empfängt der Eingangsport noch mehr Pakete, kommt es ab dem Puffermaximum zum Verwerfen der neu empfangenen Pakete.

Paketverluste können in jedem Netzwerk vorkommen und stellen keine außergewöhnliche Situation dar. Daher gibt die Paketverlustrate den prozentualen Anteil an verloren gegangenen Datenpaketen auf der Übertragungsstrecke wieder. Die Paketverluste sind in der Regel auf Verstopfungen im Netz (hoher Füllgrad der Warteschlangen in Routern, Layer 2- und Layer 3-Switches) zurückzuführen. Da sich die Paketverluste durch Überlastungen nicht vermeiden lassen, müssen Mechanismen gefunden werden, die Paketverluste gezielt zu steuern.

Mathias Hein/dr/ln

Beim Durchlaufen der einzelnen Prozessschritte erhalten die Nutzdaten für jede Schicht einen zusätzlichen Header. Der jeweilige Header enthält die schichtspezifischen Steuerinformationen und Adressen. Nach dem Durchlaufen aller Schichten werden die IP-Datagramme in einen Layer 2-Frame (in der Regel ein Ethernet-Paket) verpackt. Die unterschiedlichen Datenpakete weisen trotz gewisser Übereinstimmung eine Inkompatibilität zu den jeweiligen Standards auf.

Das Ethernet-Paket beginnt mit einer 7 Byte langen Präambel. Diese dient der Synchronisation und besteht aus sieben 10101010-Bitfolgen. Das nächste Byte im Header wird als Rahmenbegrenzer (Start Frame Delimiter; SFD) bezeichnet und signalisiert den Beginn des Datenpakets. Die Präambel und der Rahmenbegrenzer werden nicht in die Berechnung der Paketlänge einbezogen. Das eigentliche Datenpaket beginnt mit der 6 Byte langen Ziel-Adresse (Destination), gefolgt von der ebenfalls sechs Byte lange Absender-Adresse (Source). Im Ethernet-Datenformat folgt das 2 Byte lange Typfeld. Dieses Feld dient der eindeutigen Identifizierung des im Datenteil des Pakets folgenden Protokolls. Die Ethernet Typfeldnummern werden von der IANA vergeben. Die Werte "0" bis "1500" (0000-05DC) sind für das IEEE 802.3-Längenfeld reserviert und dürfen nie als Typfeldkennung verwendet werden. Nach dem Typfeld folgt beim Ethernet direkt das Datenfeld. Die Größe des Datenfelds ist abhängig von den zu übertragenden Datenmengen und kann einen Umfang von bis zu 1.500 Byte aufweisen. Abgeschlossen wird ein Ethernet Paket durch eine Prüfsumme (CRC).

Bild 1: Der Aufbau einer Encapsulation von den User-Daten bis hin zum Ethernet Frame

Transportverluste

Bei dem Transport der Daten über das Netzwerk können Probleme auftreten. Diese wirken sich in verloren gegangenen Daten/Paketen aus. Auf der Übertragungsstrecke zwischen zwei aktiven Netzknoten werden die Pakete auf Schicht 1 über unterschiedliche Medien wie Kupferkabel, Glasfaser oder Wireless transportiert. Die Übertragungsmedien weisen unterschiedliche Eigenschaften und unterschiedlich hohe Bitfehlerraten auf. Zusätzlich können Störungen von außen auf die übermittelten Daten negativ einwirken und zu deren Verfälschung führen. Ein so verändertes Paket wird vom nächsten intelligenten Knoten im Datenpfad empfangen und durch die Überprüfung des CRC-Felds entdeckt. Anhand der im Paket enthaltenen CRC-Prüfsumme kontrolliert die Koppelkomponente alle Bits im Paket. Nur wenn die Prüfsumme korrekt ist, wird das Paket weitervermittelt. Tritt ein Fehler im den Paketdaten auf, wird das Paket verworfen und die Daten gehen verloren.

Ein weiterer Grund für Paketverluste kann die Überlastung des Netzwerks sein. In geswitchten Netzwerken steht den einzelnen Komponenten auf einer physikalischen Leitung die volle Bandbreite zur Verfügung. So kann zwischen den beteiligten Layer 2-Komponenten mit einer Geschwindigkeit von beispielsweise 1 GBit/s in jede Richtung (vollduplex) der Datenaustausch erfolgen. Die beteiligten Switch-Ports übermitteln die Daten über die interne Switch-Engine in Richtung des Empfängers. Werden über die Switch-Engine gleichzeitig mehrere Datenströme übertragen und übersteigt die Kapazität der eingehenden Datenströme die Verarbeitungskapazität der Switch-Engine, füllt sich deren Eingangspuffer bis zum Maximum. Dadurch verzögert sich die Paketvermittlung zwangsläufig und es kann zu Jitter kommen. Empfängt der Eingangsport noch mehr Pakete, kommt es ab dem Puffermaximum zum Verwerfen der neu empfangenen Pakete.

Paketverluste können in jedem Netzwerk vorkommen und stellen keine außergewöhnliche Situation dar. Daher gibt die Paketverlustrate den prozentualen Anteil an verloren gegangenen Datenpaketen auf der Übertragungsstrecke wieder. Die Paketverluste sind in der Regel auf Verstopfungen im Netz (hoher Füllgrad der Warteschlangen in Routern, Layer 2- und Layer 3-Switches) zurückzuführen. Da sich die Paketverluste durch Überlastungen nicht vermeiden lassen, müssen Mechanismen gefunden werden, die Paketverluste gezielt zu steuern.

Seite 1 von 2 Nächste Seite>>

Mathias Hein/dr/ln