Lesezeit

2 Minuten

Berichte für das Active Directory erstellen (2)

Müssen Administratoren Berichte aus dem Active Directory auslesen, ist guter Rat oft teuer. Es gibt eine Vielzahl an Werkzeugen auf dem Markt, die allerdings nicht gerade günstig sind. Für viele Aufgaben sind kostenlose Tools vollkommen ausreichend und liefern brauchbare Ergebnisse. Mit solcher Freeware und Open-Source-Software werten Sie Active-Directory-Berechtigungen aus, zeigen Benutzer und deren Daten an und vieles mehr. Im zweiten Teil des Workshops zeigen wir, wie Sie Gruppenrichtlinien mit Policy Log View analysieren.

Neben rein informativen Berichten ist oft auch eine Analyse der Gruppenrichtlinien notwendig. Hierfür gibt es einige nützliche Tools; eines der interessantesten Werkzeuge ist sicherlich das kosten-lose Microsoft-Tool "Group Policy Log View" [4]. Die Software analysiert die Ereignisanzeigen und die Protokolldatei auf Rechnern und zeigt das Ergebnis übersichtlich an. Außerdem kann es sogar eine Echtzeitanalyse von Gruppenrichtlinien durchführen. Das Tool fasst die Meldungen zu Gruppenrichtlinien anschließend in TXT-, HTML- oder XML-Dateien zusammen.

Nach der Installation finden Sie Group Policy Log View im Verzeichnis "Programme" oder "Programme (x86)", auf 64-Bit-Rechnern im Unterverzeichnis "GroupPolicy Logview". Um das Tool zu nutzen, öffnen Sie eine Befehlszeile mit Administrator-Rechten. Danach wechseln Sie in das Verzeichnis von GroupPolicy Logview und lassen zum Beispiel mit gplogview.exe -o GPEvents.txt alle Ereignisse, die Gruppenrichtlinien betreffen, in eine Textdatei schreiben.

Speichern Sie die Datei mit dem Bericht auf Netzfreigaben, lässt sich die Ausführung des Befehls beispielsweise über Anmeldeskripte steuern. Alle Rechner im Netzwerk legen dann ihre Protokolldatei auf der Freigabe ab. Dadurch können Sie die Berichte zusammenfassen und analysieren. Sammeln Sie die Protokolle mehrerer Rechner in einer Freigabe, erfassen Sie am besten den Namen des entsprechenden Rechners als Name der Protokolldatei:

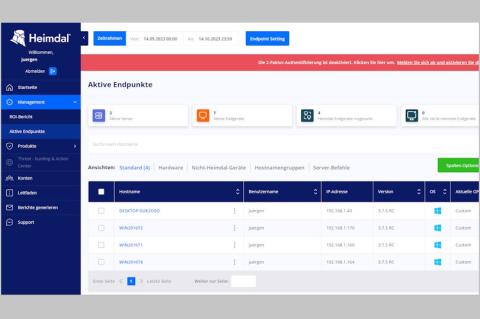

Bild 3: Mit einfachen Mitteln erstellen Sie mit gplogview.exe eine Protokolldatei für die Anwendung von Gruppenrichtlinien.

Sie sehen, es gibt eine Vielzahl von Tools für die Analyse des Active Directory und das Erstellen von Berichten. Jedes Werkzeug bietet für seinen Verwendungszweck einen Vorteil. Möchten Sie regelmäßig Abfragen für das Active Directory durchführen, sollten Sie sich die Tools einmal ansehen.

Da alle Programme auch von Arbeitsstationen oder virtuellen Computern aus starten und darüber hinaus nicht installiert werden müssen, liefern diese einen schnellen Überblick zum Active Directory und den darin gespeicherten Objekten.

Thomas Joos/dr/ln

[4] www.microsoft.com/en-us/download/details.aspx?id=11147

Nach der Installation finden Sie Group Policy Log View im Verzeichnis "Programme" oder "Programme (x86)", auf 64-Bit-Rechnern im Unterverzeichnis "GroupPolicy Logview". Um das Tool zu nutzen, öffnen Sie eine Befehlszeile mit Administrator-Rechten. Danach wechseln Sie in das Verzeichnis von GroupPolicy Logview und lassen zum Beispiel mit gplogview.exe -o GPEvents.txt alle Ereignisse, die Gruppenrichtlinien betreffen, in eine Textdatei schreiben.

Speichern Sie die Datei mit dem Bericht auf Netzfreigaben, lässt sich die Ausführung des Befehls beispielsweise über Anmeldeskripte steuern. Alle Rechner im Netzwerk legen dann ihre Protokolldatei auf der Freigabe ab. Dadurch können Sie die Berichte zusammenfassen und analysieren. Sammeln Sie die Protokolle mehrerer Rechner in einer Freigabe, erfassen Sie am besten den Namen des entsprechenden Rechners als Name der Protokolldatei:

gplogview.exe -o \\dell\x\ %computername%-GPEvents.txtNoch übersichtlicher als die Textdateien ist das Erstellen eines HTML-Berichts. Hier sehen Sie auch über die dargestellten Farben, ob Probleme bei der Umsetzung von Gruppenrichtlinien im Netzwerk vorliegen. Sie verwenden dazu die Option "-h". Auch dabei haben Sie die Möglichkeit, die Protokolldateien in Freigaben zu speichern und den Rechnernamen zu verwenden:

gplogview.exe -h -o \\dell\x\ %computername%-GPEvents.htmlSo erhalten Sie also nicht nur Berichte, sondern erkennen auch gleich Fehler bei der Anwendung von Gruppenrichtlinien. Bestimmte Ereignisse in den Berichten lassen sich filtern. Dazu dienen die Option "-a" und die Activity-ID des Eintrags. Diese sehen Sie in der Protokolldatei nach dem Datum. Das Format ist in etwa "a9034339-85ce-4ab6-9444-b14c33a93e89". Möchten Sie zum Beispiel nur die Einträge mit der oberen Active-ID in der Textdatei erfassen, verwenden Sie den Befehl:

gplogview.exe -a a9034339-85ce-4ab6-9444-b14c33a93e89Sie können aber auch unwichtige Daten aus den Ergebnisdateien ausblenden. Dazu verwenden Sie die Option "-n":

-o \\dell\x\%computername%-GPEvents.txt

gplogview.exe -n -o \\dell\x\ %computername%-GPEvents.txtGPO Log View kann die Anwendung von Gruppenrichtlinien aber auch in Echtzeit analysieren. Sie öffnen dazu eine Befehlszeile mit Administratorrechten und starten das Tool im Monitormodus:

gplogview.exe -mIn einem weiteren Fenster starten Sie gpupdate. Im Fenster mit GPO Log View sehen Sie anschließend in Echtzeit alle Meldungen. Eine weitere Hilfe dabei ist der Befehl gpresult > gp.txt.

Bild 3: Mit einfachen Mitteln erstellen Sie mit gplogview.exe eine Protokolldatei für die Anwendung von Gruppenrichtlinien.

Sie sehen, es gibt eine Vielzahl von Tools für die Analyse des Active Directory und das Erstellen von Berichten. Jedes Werkzeug bietet für seinen Verwendungszweck einen Vorteil. Möchten Sie regelmäßig Abfragen für das Active Directory durchführen, sollten Sie sich die Tools einmal ansehen.

Da alle Programme auch von Arbeitsstationen oder virtuellen Computern aus starten und darüber hinaus nicht installiert werden müssen, liefern diese einen schnellen Überblick zum Active Directory und den darin gespeicherten Objekten.

Thomas Joos/dr/ln

[4] www.microsoft.com/en-us/download/details.aspx?id=11147