Lesezeit

1 Minute

Im Test: VMware NSX 6.2

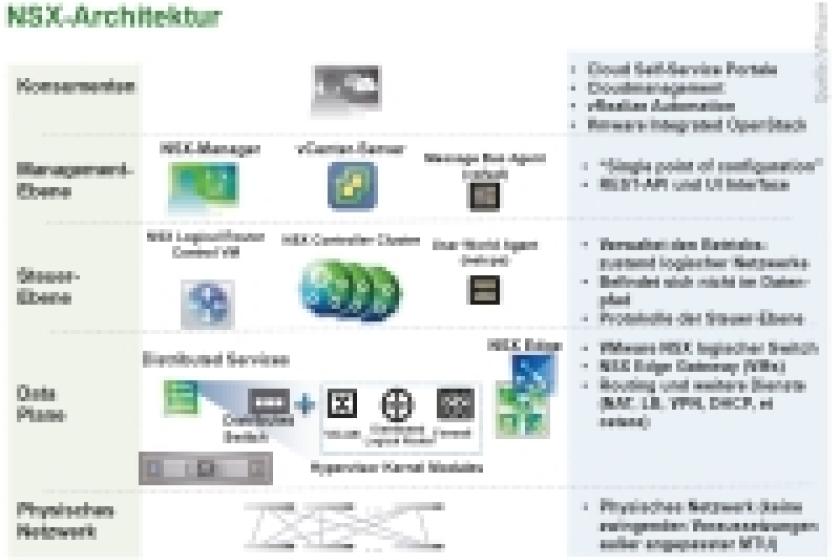

Mit VMware NSX wandeln Unternehmen ihr physisches Netzwerk zu einem virtuellen Pool von Transportkapazitäten, in dem sich Netzwerk- und Sicherheitsservices richtliniengesteuert einzelnen VMs zuweisen lassen – so die Marketingaussage von VMware. Konkret lässt sich mit der SDN-Plattform die Netzlandschaft im Rechenzentrum mittels Software und Regeln sehr schnell auf- und umbauen. Grund genug für IT-Administrator, VMwares NSX genauer unter die Lupe zu nehmen. Unser Test zeigt, dass NSX weit mehr ist als eine Overlay-Technik.

VMwares Virtualisierungsplattform hat in puncto Netzwerk schon seit jeher viel zu bieten. Bereits der einfachste virtuelle Switch, der Standard vSwitch, bietet vielfältige Layer 2-Funktionen mit Unterstützung für VLAN-Segmentierung (802.1Q Tagging), NIC-Teaming, Sicherheitsrichtlinien und Traffic Shaping für ausgehende Netzwerkpakete. Allerdings kann der Standard vSwitch nicht zentral verwaltet werden, was insbesondere in größeren Umgebungen zu hohem Aufwand führt.

Diesen Schwachpunkt adressiert VMwares zentral verwalteter Distributed Switch, der bereits mit vSphere 4.0 im Jahr 2009 eingeführt wurde und mit jedem Release bis einschließlich vSphere 6.0 diverse Erweiterungen erfahren hat. So bietet der Distributed Switch in der aktuellen Version alle Features eines High-End-Switches: IPFIX/NetFlow-Unterstützung, RSPAN- und ERSPAN-Protokolle zur Remote-Netzwerkanalyse, Markieren von Paketen mit Quality-of-Service Tags sowie fein granularer Steuerung von Bandbreiten (Network I/O Control Version 3) und eine API für eigene Erweiterungen und die Integration von neuen Services. Dennoch ist er nach wie vor nur ein Layer 2-Switch – ein Routing zwischen VLANs kann der Distributed Switch selbst nicht liefern.

Auch daran arbeitet VMware schon länger. Der erste Wurf in Sachen erweiterter Layer 3- bis 7-Funktionalität kam im Jahr 2010 mit vShield 4.1, das VMware 2013 in "vCloud Networking and Security" (vCNS) umbenannt hatte. Diese vielversprechende Erweiterung setzte sich jedoch nicht auf breiter Front durch – primär deswegen, weil VMware die Sichtbarkeit im Datacenter Networking-Umfeld fehlte. Um endgültig im Datacenter-Networking wahrgenommen zu werden und um die hauseigene vShield-Technologie moderner zu gestalten, kaufte VMware im Jahr 2012 das Software-defined Networking (SDN)-Startup Nicira auf, dessen Technologie mit "vCloud Networking and Security" im Produkt "NSX for vSphere" (NSX-v) zusammengeführt wurde und seit August 2015 in Version 6.2 zur Verfügung steht.

Fazit

Fazit

VMware ist mit NSX for vSphere ein beeindruckender Wurf in Sachen SDN gelungen. Das Produkt deckt die wesentlichen Layer 2 bis 7-Features ab, für Spezialanforderungen stehen Partnerprodukte bereit. Die Integration in die VMware-Produktsuite ist als nahtlos zu bezeichnen und NSX mit etwas Know-how einfach zu bedienen – eine ausführliche Schulung vorausgesetzt, da das Produkt am Anfang doch sehr komplex wirkt. Vor allem das passende Design der zugrundeliegenden Netzwerkinfrastruktur erfordert Spezialwissen. Eine Schwachstelle von NSX ist die rudimentäre Unterstützung von IPv6. Zwar können die Firewall und das Produkt selbst mit IPv6 umgehen, aber die NSX-Implementierung der dynamischen Routingprotokolle OSPF und BGP selbst noch nicht. Für ein vernünftiges Monitoring der Plattform, das über die Verwendung eines Syslog-Servers hinausgeht, werden VMware-Zusatzprodukte wie vRealize Operations und Log Insight benötigt.

Positiv hervorzuheben ist das einfache Management über eine klar zu bedienende GUI. In Version 6.2 hat VMware zudem noch nachgelegt und weitere Troubleshooting-Tools wie eine zentrale CLI, Unterstützung für Traceflow und vor allem den Support großer Umgebungen mit mehreren vCenter nachgelegt, indem logische Switche, Router und die Firewall nun "universell" über vCenter-Grenzen verwendbar sind.

Den kompletten Test finden Sie in Ausgabe 01/2016 ab Seite 28.

jp/ln/Jens Söldner

Diesen Schwachpunkt adressiert VMwares zentral verwalteter Distributed Switch, der bereits mit vSphere 4.0 im Jahr 2009 eingeführt wurde und mit jedem Release bis einschließlich vSphere 6.0 diverse Erweiterungen erfahren hat. So bietet der Distributed Switch in der aktuellen Version alle Features eines High-End-Switches: IPFIX/NetFlow-Unterstützung, RSPAN- und ERSPAN-Protokolle zur Remote-Netzwerkanalyse, Markieren von Paketen mit Quality-of-Service Tags sowie fein granularer Steuerung von Bandbreiten (Network I/O Control Version 3) und eine API für eigene Erweiterungen und die Integration von neuen Services. Dennoch ist er nach wie vor nur ein Layer 2-Switch – ein Routing zwischen VLANs kann der Distributed Switch selbst nicht liefern.

Auch daran arbeitet VMware schon länger. Der erste Wurf in Sachen erweiterter Layer 3- bis 7-Funktionalität kam im Jahr 2010 mit vShield 4.1, das VMware 2013 in "vCloud Networking and Security" (vCNS) umbenannt hatte. Diese vielversprechende Erweiterung setzte sich jedoch nicht auf breiter Front durch – primär deswegen, weil VMware die Sichtbarkeit im Datacenter Networking-Umfeld fehlte. Um endgültig im Datacenter-Networking wahrgenommen zu werden und um die hauseigene vShield-Technologie moderner zu gestalten, kaufte VMware im Jahr 2012 das Software-defined Networking (SDN)-Startup Nicira auf, dessen Technologie mit "vCloud Networking and Security" im Produkt "NSX for vSphere" (NSX-v) zusammengeführt wurde und seit August 2015 in Version 6.2 zur Verfügung steht.

VMware ist mit NSX for vSphere ein beeindruckender Wurf in Sachen SDN gelungen. Das Produkt deckt die wesentlichen Layer 2 bis 7-Features ab, für Spezialanforderungen stehen Partnerprodukte bereit. Die Integration in die VMware-Produktsuite ist als nahtlos zu bezeichnen und NSX mit etwas Know-how einfach zu bedienen – eine ausführliche Schulung vorausgesetzt, da das Produkt am Anfang doch sehr komplex wirkt. Vor allem das passende Design der zugrundeliegenden Netzwerkinfrastruktur erfordert Spezialwissen. Eine Schwachstelle von NSX ist die rudimentäre Unterstützung von IPv6. Zwar können die Firewall und das Produkt selbst mit IPv6 umgehen, aber die NSX-Implementierung der dynamischen Routingprotokolle OSPF und BGP selbst noch nicht. Für ein vernünftiges Monitoring der Plattform, das über die Verwendung eines Syslog-Servers hinausgeht, werden VMware-Zusatzprodukte wie vRealize Operations und Log Insight benötigt.

Positiv hervorzuheben ist das einfache Management über eine klar zu bedienende GUI. In Version 6.2 hat VMware zudem noch nachgelegt und weitere Troubleshooting-Tools wie eine zentrale CLI, Unterstützung für Traceflow und vor allem den Support großer Umgebungen mit mehreren vCenter nachgelegt, indem logische Switche, Router und die Firewall nun "universell" über vCenter-Grenzen verwendbar sind.

Den kompletten Test finden Sie in Ausgabe 01/2016 ab Seite 28.

jp/ln/Jens Söldner