Gute MFA, schlechte MFA

Multifaktor-Authentifizierung wehrt Phishing-Attacken zuverlässig ab – so die landläufige Meinung. Die Cyberangriffe der letzten Monate haben jedoch gezeigt, dass regelmäßige MFA allein nicht vor Phishing schützt, auch wenn Uber, Rockstar oder Cisco dem wohl nur widerwillig zustimmen würden. Phishing-sichere MFA hingegen verhindert zuverlässig Phishing, Prompt Bombing und andere Adversary-in-the-Middle-Angriffe. Wie unser Fachartikel zeigt, lässt sich damit außerdem der Benutzerkomfort erhöhen.

Von Al Lakhani

Die Multifaktor-Authentifizierung hat sich innerhalb der letzten Jahre bei vielen Nutzern und Unternehmen etabliert. MFA ergänzt Benutzernamen und Passwort um weitere, sicherere Faktoren. Und das ist auch gut so, bilden schwache Passwörter immer noch einen der Hauptangriffsvektoren für Cyberkriminelle. Denn Passwörter sind häufig zu kurz oder zu einfach und lassen sich mit spezieller Hardware innerhalb kurzer Zeit knacken.

Um ausreichend vor solchen Brute-Force-Attacken zu schützen, müssen Passwörter entsprechend lang und komplex sein: Das BSI empfiehlt Kennwörter mit mindestens acht Zeichen und vier verschiedenen Zeichentypen (Groß-/Kleinbuchstaben, Zahlen, Satzzeichen und Sonderzeichen) zu verwenden. Dies erhöht die Komplexität und macht es Angreifern schwerer, es durch wiederholtes Ausprobieren zu erraten. Gleichzeitig haben User mit steigender Komplexität Probleme, sich die Zugangsdaten zu merken – nicht zuletzt, da ein Kennwort immer nur für einen Dienst Verwendung finden sollte.

Phishing vs. Spear-Phishing

IT-Administratoren stehen indes vor einer weiteren Herausforderung: Egal, wie sicher ein Passwort ist – gerät es in die falschen Hände, haben Cyberdiebe Zugriff auf den Account und damit wichtige Unternehmensdaten. Insbesondere Phishing- beziehungsweise Spear-Phishing-Angriffe stellen hier die größte Gefahr dar: E-Mails, in denen sich die Kriminellen als Kunden, Kollegen oder Vorgesetzte ausgeben, um komplexe Passwörter zu stehlen und sich so Zugang zu Unternehmensdaten zu verschaffen.

Phishing beruht darauf, mit E-Mails eine breite Masse an Personen anzusprechen, von der nur ein kleiner Prozentsatz reagiert. Daher sind die Themen der Mails meist allgemein gehalten ("Ihr Paket ist da", "Zahlen Sie jetzt!" et cetera). Und die Gefahr ist real: 69 Prozent der gesamten Spam-Mails waren 2021 Teil von Cyberattacken, die unter anderem darauf abzielten, an Zugangsdaten und andere vertrauliche Informationen zu kommen – im Finanzbereich waren es sogar 90 Prozent.

Spear-Phishing hingegen geht präziser vor: Cyberkriminelle suchen auf Unternehmenswebseiten, in Social Media und anderen Quellen nach möglichst vielen Informationen zu ihrem Opfer und gehen dieses gezielt mit einer täuschend echten Mail an, um zu ihrem Ziel zu kommen.

Verschiedene Arten von MFA

Um dem zu begegnen, setzen die meisten Unternehmen mittlerweile auf Zwei- oder Multifaktor-Authentifizierungsmethoden (2FA/MFA). Diese ergänzen die Eingabe von Benutzernamen und Passwort um eine zusätzliche Ebene der Authentifikation. Doch MFA ist nicht gleich MFA – nur richtig umgesetzt und durch zusätzliche Faktoren können Cyberkriminelle effektiv daran gehindert werden, einen Account zu übernehmen. Faktoren zur Verifikation von Nutzern und für die Anmeldung in Diensten lassen sich in drei Kategorien einteilen:

- Beim Wissensfaktor weisen Nutzer ihre Identität nach, indem sie Informationen angeben, die nur sie kennen. Hier identifizieren sich User mit einem Faktor, den sie wissen, beispielsweise einem Passwort. Auch die Abfrage eines PIN-Codes gehört hierzu.

- Der Besitzfaktor schreibt Identitäten einen Faktor vor, der in ihrem Besitz ist. Bekannte Beispiele sind Smartphones mit entsprechenden Authentifikations-Apps, Security Keys, die sich per physischer Schnittstelle mit Endgeräten verbinden lassen, Hardware-Tokens, die One-Time-Passwords oder PINs generieren et cetera. Bei jedem Zugriffsversuch wird der Besitzfaktor abgefragt, sei es durch Abrufen eines Codes, eine Aktion (Nutzung der Authentikator-App) oder die Verbindung des Geräts mit dem Endgerät.

- Der Inhärenzfaktor verknüpft den Registrierungsprozess mit Informationen, die den biometrischen Merkmalen des Nutzers selbst innewohnen. Dazu gehören biometrische Verfahren wie Fingerabdruck- und Netzhautscan sowie Stimm- und Gesichtserkennung.

Nicht jede MFA-Methode ist gleich sicher

Alle drei genannten Faktorarten weisen unterschiedliche Sicherheitslevel und Anwendungsgebiete auf. Der Wissensfaktor ist der am wenigsten sichere, da es Dritten mit geringem Aufwand möglich ist, an diese Informationen heranzukommen. Besitz- und Inhärenzfaktor sind dagegen deutlich sicherer, da Cyberkriminelle höheren technischen Aufwand haben, sie zu fälschen oder sie zu umgehen.

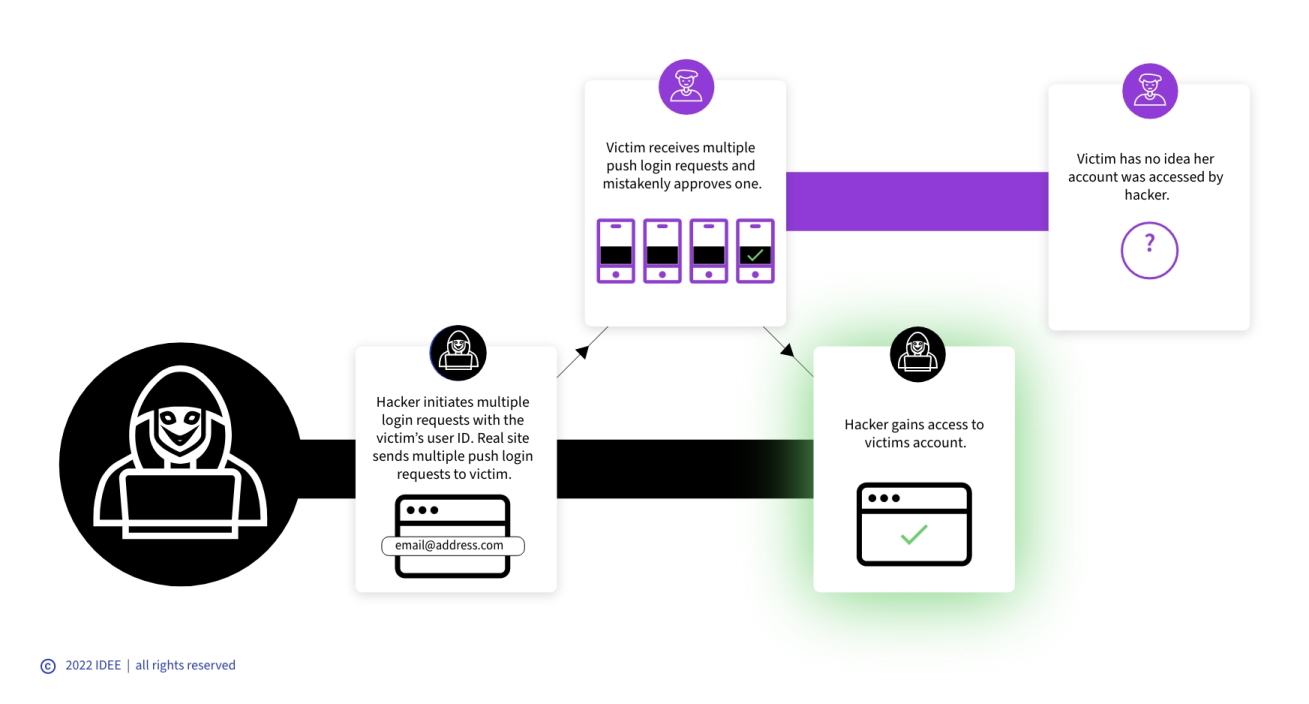

Im September 2022 machte ein Hack auf das Mobilitätsunternehmen Uber Schlagzeilen: Mitglieder der Hackergruppe Lapsu$ konnten die MFA des Unternehmens ausnutzen und so auf vertrauliche Daten zugreifen. Gelingen konnte dies, indem der Angreifer die Logindaten eines Auftragnehmers mutmaßlich im Darknet kaufte und danach wiederholt versuchte, sich im Konto eines Auftragnehmers anzumelden. Jedes Mal wurde der Auftragnehmer aufgefordert, die Anmeldung mit einer Push-Notification zu bestätigen. Schließlich akzeptierte der betroffene User eine Anfrage und der Angreifer erhielt Zugang zu Cloudservices und zum Messenger-Programm. Diese Angriffsmethode heißt "Prompt Bombing", also die Bombardierung mit Push-Anfragen, um den Empfänger zur Zustimmung zu verleiten.

zur Weitergabe von Informationen bewegen.

Das Beispiel zeigt: Kriminelle kommen, selbst wenn eine 2FA oder MFA eingerichtet ist, in Systeme hinein. Aber auch vermeintlich sichere Methoden, die auf Einmalpasswörter (One-time password, OTP), sind nicht vollkommen sicher: Ein krimineller Hacker setzt eine Website auf – beispielsweise eine Anmeldeseite eines Anbieters, die dem Original zum Verwechseln ähnlich sieht. Danach lockt er sein Opfer unter einem scheinbar dringenden Vorwand auf die Seite (zum Beispiel durch eine Phishing-E-Mail), auf der er seine Logindaten sowie das aktuelle OTP eingeben soll. Kommt er der Aufforderung nach, erhält der Angreifer die Credentials und somit Zugriff auf den Account.

Neben diesen Sicherheitsmängeln ziehen die unterschiedlichen MFA-Methoden weitere Nachteile mit sich, insbesondere was die Implementierung angeht. Hardware-Keys und OTP-Tokens sind teuer in der Anschaffung (die Preisspanne liegt zwischen 40 und 70 Euro pro Gerät), zudem ist der Roll-out für IT-Administratoren aufwändig. So müssen sie in der Regel jeden Account einzeln mit dem jeweiligen Token verbinden. Geht ein solcher verloren, bedeutet das weiteren organisatorischen Aufwand. Ähnliches gilt für Authentifikator-Apps. Hier ist die Installation zwar einfacher, Verlust oder Austausch der Endgeräte bedeuten aber auch hier zusätzlichen und regelmäßig wiederkehrenden Mehraufwand.

Öffentliche Schlüssel als Berechtigungsnachweise

Um die Probleme zu lösen, die Passwörter nach sich ziehen, wird immer häufiger versucht, sie vollständig aus dem Authentifizierungsprozess zu entfernen. Werkzeuge für eine solche Authentifizierung verwenden die Public-Key-Kryptographie. Dabei finden ein öffentlicher und ein privater Schlüssel für die Authentifizierung bei Anmeldevorgängen Verwendung: Der private Schlüssel (1. Faktor) wird beim Anmeldeversuch auf dem Gerät des Endnutzers gespeichert, zum Beispiel auf einem Sicherheitschip in einem Smartphone, der öffentliche auf dem Server des jeweiligen Dienstes.

Wenn es an der Zeit ist, sich zu authentifizieren, muss der Benutzer seinen privaten Schlüssel verwenden, um eine Herausforderung zu unterzeichnen, nachdem er sich verifiziert hat – durch einen zweiten Faktor – etwa über einen Fingerabdruck oder Gesichtsscan oder über eine PIN, die nur lokal auf diesem einen Gerät funktioniert. Wenn die Verifizierung erfolgreich ist, ist der Benutzer angemeldet. Der private Schlüssel kommt zum Einsatz, um den Nutzer zu verifizieren, damit er sich beim Dienst anmelden kann, aber er verlässt nie dessen Gerät. Der Vorteil dieser Methode besteht darin, dass keine Passwörter zentral zu speichern sind, sondern jeder Berechtigungsnachweis separat auf jedem Gerät liegt.

Phishing-sichere MFA

Diese Beispiele zeigen: Selbst wenn zusätzliche Faktoren zur Authentifizierung den Login scheinbar sicherer machen, schützen sie nicht zuverlässig vor Phishing-Attacken oder bedeuten Mehraufwand für IT-Admins. Um Identitäten effizient zu schützen, sollten IT-Entscheider deshalb eine Phishing-sichere MFA in Betracht ziehen. Diese nutzt die Authentifizierungsschnittstellen von Endgeräten – beispielsweise den Fingerabdruckscanner, die Gesichtserkennung per Frontkamera auf Smartphones oder eine PIN, die nur lokal auf diesem einen Gerät funktioniert – und bietet im Gegensatz zu anderen MFA-Methoden einige Vorteile.

Ein entscheidender Vorteil ist, dass Administratoren Cloud- und On-Premises-Anwendungen, die sie mit dem Phishing-sicheren MFA-Service schützen möchten, schnell integrieren können, indem sie Standards wie SAML, OIDC, WS-Fed und WebAuthn nutzen. Sobald sich ein Benutzer bei einer Anwendung anmelden möchte – zum Beispiel bei einem Cloudspeicher – fordert der MFA-Service eine Authentifizierung des Benutzers an. Er wird aufgefordert, sein Gerät mit dem von ihm bevorzugten Mittel zu entsperren. Bei jedem modernen Gerät geschieht dies per Fingerabdruck oder Gesichtsscan, aber auch PIN oder Muster sind möglich. Nur wenn diese Multifaktor-Authentifizierung erfolgreich ist, erhält Benutzer der Zugriff auf die Anwendung.

Dies bringt sowohl für User als auch die IT-Abteilung verschiedene Vorteile mit sich:

- Schutz vor allen Phishing-Angriffen auf Zugangsdaten und passwortbasierten Angriffen, einschließlich AiTM-Angriffen (Adversary-in-the-Middle): Indem Benutzer daran gehindert werden, ihre Anmeldedaten versehentlich oder absichtlich weiterzugeben, können Cyberkriminelle keine Benutzerkonten oder Benutzeridentitäten mehr übernehmen.

- Same device MFA: Im Gegensatz zu mobilen Authentifikatoren und Hardwareschlüsseln erfordert diese Methode kein zusätzliches Gerät, das verlorengehen kann. Sie ist auf allen Handhelds verfügbar, die nach 2013 hergestellt wurden, sowie auf Macs und PCs, die nach 2016 hergestellt wurden.

- Schneller Rollout: IT-Abteilungen können Phishing-proof MFA selbst in größeren Unternehmen in weniger als 15 Minuten einführen. Der Rollout gestaltet sich daher sehr einfach.

Fazit

Die meisten auf dem Markt befindlichen MFA-Methoden lösen die Probleme im Zusammenhang mit passwortbasierten Angriffen. Sie sind jedoch nicht in der Lage, Credential Phishing einschließlich AiTM-Angriffen zu verhindern. MFA-Ansätze, die Sicherheitsschlüssel verwenden, sind ebenfalls nicht ideal, da diese Schlüssel verlorengehen können, teuer in der Anschaffung und aufwendig in der Einführung sind. Um wirklich sicher zu sein, sollten sich IT-Verantwortliche für eine Phishing-sichere MFA entscheiden, die das Unternehmen ohne großen Aufwand gegen alle Angriffe auf Zugangsdaten und passwortbasierte Attacken schützen kann.

Al Lakhani ist Gründer und CEO von IDEE.