Password Spraying-Angriffe - wie anfällig ist Ihre Organisation?

Password Spraying-Angriffe sind eine konstante Herausforderung für die Passwortsicherheit. Nicht zuletzt da Cyberangriffe durch die digitale Transformation und Vielzahl an Leaks , die immer wieder Angriffsstellen bieten, weiter begünstigt werden. Aber es gibt Mittel und Wege für Unternehmen, Gefahren frühzeitig zu erkennen und sich effektiv gegen solche Angriffe zu schützen.

Dazu ist es wichtig, sich bewusst zu machen, wie Kriminelle bei Attacken durch Password Spraying vorgehen und welche Quellen sie nutzen. Bezüglich letzterem greifen sie vorzugsweise auf im Darknet verfügbare und geteilte Datendumps aus Passwort-Hashes oder Klartextpasswörtern zurück. Mit Hilfe dieser Informationen werden gleichzeitig zahlreiche Benutzerkonten angegriffen und im schlimmsten Fall gehackt. Denn die Chance, dass in einem Unternehmen kompromittierten Passwörter, d.h. dass diese bzw. Bestandteile dieser in den Datendumps enthalten sind, eingesetzt werden ist hoch: Schlimmer noch: Laut aktuellen Erhebungen nutzen 52 % aller Nutzer teilweise das gleiche Passwort für verschiedene Dienste und 5 % gar immer dasselbe Passwort. So haben kriminelle leichtes Spiel, ausgehend von einem geknackten Konto immer tiefer in die IT- und Datenwelt des angegriffenen Unternehmens einzudringen und entsprechenden Schaden zu verursachen.

Password Spraying-Attacken mit Hilfe eines Password Auditors verhindern

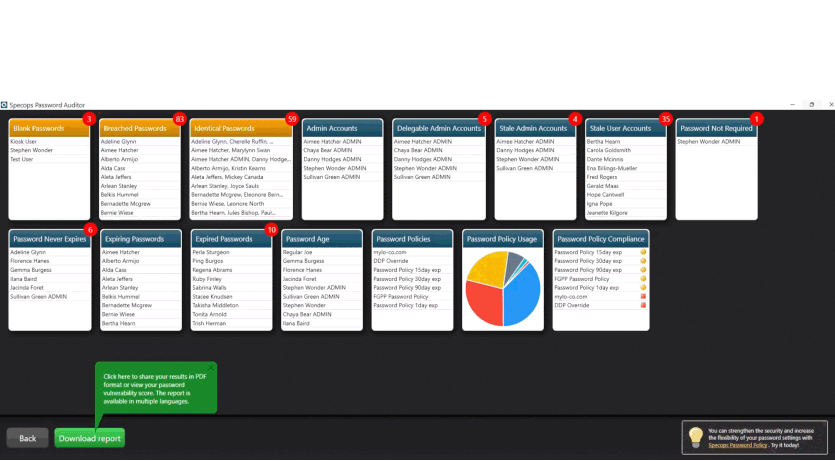

Um das Risiko einer Password Spray-Attacke zu minimieren, muss also verhindert werden, dass Benutzer kompromittierte Passwörter verwenden. Maßgebend dafür ist zunächst eine Bestandsaufnahme, der im Unternehmen verwendeten Passwörter aufzustellen. Für dieses Passwort-Sicherheits-Assessment hilft der Specops Password Auditor. Die Software analysiert die Benutzerkonten im Active Directory auf Schwachstellen im Zusammenhang mit Passwörtern, indem sie die Hashwerte der Kennwörter der Benutzerkonten überprüft und gegen eine Datenbank, eine sogenannte Blacklist, mit kompromittierten Passwörtern abgleicht. Die Offline-Datenbank umfasst die Top 1 Milliarden kompromittierte Passwörter, die in der Vergangenheit bereits durch Datendiebstahl bekannt geworden sind und in live Angriffen auf das Honeypot-System von Specops gesammelt werden. Die gesammelten Informationen werden anschließend in einem Audit-Bericht ausgegeben und ermöglichen es Unternehmen, die Sicherheitsrisiken, die sich aus der Verwendung der eingesetzten Passwortrichtlinien ergeben, zu bewerten. So kann der Bedarf für Trainingsmaßnahmen für die Benutzer oder weitere Lösungen wie Passwortfilter abgeleitet werden

Fazit

Cyberattacken, insbesondere Passwort-Spraying-Angriffe können nicht zu 100 Prozent verhindert werden. Jedoch gibt es wirksame Schutzmaßnahmen. Hierzu gehören neben modernen und benutzerfreundlichen Passwortrichtlinien, der Einsatz von Softwarelösungen zur optimalen Gefahrenabwehr, wie den Specops Password Auditor.