Download der Woche: TeemIp

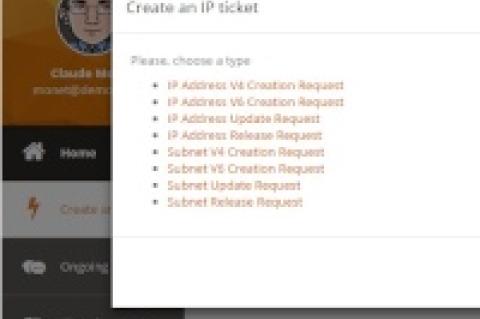

Auch wenn IPv6 Vorteile wie einen größeren Adressraum bietet, trägt das Protokoll zur Komplexität der IP-Adressvergabe bei. Um hier Herr der Lage zu bleiben, kommt das IPAM-Tool "TeemIp" zur Hilfe. Es unterstützt beim Verwalten der IP-Adressräume mithilfe einer GUI und bietet eine Configuration Management Database, um den IT-Bestand im Blick zu behalten.