Lesezeit

2 Minuten

Seite 2 - Cloud und Rechenzentrum gemeinsam verwalten

Transparenz des Netzwerkes ermöglichen

Der Bericht "Hybrid Cloud Environments: The State of Security" des Security-Anbieters AlgoSec zeigt, dass Intransparenz die Verwaltung von Hybridumgebungen am stärksten erschwert. Abhilfe leistet eine intelligente, automatisierte und cloudfähige Sicherheitslösung. Sie verschafft IT-Gruppen die benötigte Einsicht in die Netzwerkumgebungen und die Kontrolle über die Datenströme. Das Managementwerkzeug erkennt den Datenfluss und die Konnektivitätspfade der Geschäftsanwendungen innerhalb einer hybriden Umgebung. Sie bildet diese ab und prüft die Verbindungen zuerst auf Schwachstellen oder Compliance-Verstöße, bevor Änderungen in das System gelangen.

IT-Verantwortliche müssen außerdem alle Assets ihrer Multicloud-Einrichtungen sowie die Sicherheitskontrollen, die sie schützen sollen, sehen können. Am einfachsten geht das über eine zentrale Verwaltungskonsole. Mit ihrer Hilfe können sie Änderungen an Konfigurationen überwachen und potenzielle Schwachstellen oder Risiken entlarven und einstufen. Die verschiedenen Arten von Sicherheitskontrollen lassen sich so ebenfalls einheitlich und konsistent kontrollieren, egal, ob Cloud-Sicherheitsprodukte oder On-Premises-Firewalls. Damit lässt sich jeder Sicherheitsaspekt einer hybriden Umgebung in einem einzigen Rahmen vereinigen.

Automatisierung senkt Fehleranfälligkeit der Verwaltung

Vereinfachung durch Automatisierung ist vor allem bei der Durchsetzung von Änderungen möglich. Eine zentrale Konsole kümmert sich dann um die Anpassung der Sicherheitsrichtlinien im Netzwerk, sowie um die Firewallregeln. Das spart Zeit, Geld und senkt die Fehleranfälligkeit deutlich. Besonders in hybriden Umgebungen ist diese Art der Automatisierung von Vorteil, weil nicht jede Umgebung einzeln und von Hand bearbeitet werden muss. Gerade hier gilt es, die Mischung aus den Sicherheitsregeln der Cloudanbieter und der eigenen schnell und unkompliziert zu verbinden, denn eine Cloud steht nicht als Insel alleine für sich in der IT-Infrastruktur: Sie muss auch die Daten aus andern Umgebungen des Unternehmens abgreifen können – und umgekehrt.

Änderungen an den Richtlinien könnten die Konnektivität gefährden, besonders bei starker, aber wichtiger, Mikrosegmentierung der Datenströme. Plötzlich blockiert die Firewall den Zugriff einer Umgebung auf die andere, weil die neuen Regeln nicht überall durchgesetzt wurden. Eine zentrale und automatisierte Verwaltung schließt solche Fehler aus. Sie wendet die Sicherheitsrichtlinien einheitlich, effizient und mit einem vollständigen Audit-Trail auf alle Applikationen, Systeme, Sicherheitslösungen und IT-Umgebungen an.

Der Cloud Security Report 2019 von Check Point offenbarte weiterhin, dass 67 Prozent der IT-Experten der Meinung sind, sie hätten mangelhafte Einsicht in die Sicherheitsmechanismen der Clouds. Auch die Compliance-Richtlinien bezeichnen sie als zu intransparent und 31 Prozent haben daher Schwierigkeiten, durchgängig Richtlinien in hybriden Umgebungen festzulegen. Erneut unterstützt dabei umfangreich ein automatisch arbeitendes Managementwerkzeug. Es garantiert, die Einhaltung und automatische Aktualisierung der Compliance- und Sicherheitsregeln.

Fazit

Immer mehr Datenströme werden in Zukunft in hybriden Umgebungen unterwegs sein und ein kompliziertes Netz aus Zugriffsregeln, Sicherheitsrichtlinien und Konnektivitäten schaffen. Diese Mischung sicher, effektiv und effizient zu verwalten, ist eine der wichtigsten Aufgaben, der sich Firmen derzeit stellen müssen. Manuell lässt sich der Betrieb kaum bewerkstelligen. Ein zentral arbeitendes und automatisiertes Verwaltungswerkzeug kann die dringend benötigte Unterstützung liefern, um den Überblick und die Kontrolle wieder zu erlangen. Nicht zuletzt sorgt die Zentralisierung mithilfe übersichtlicher Oberflächen für die nötige Einsicht in den Datenverkehr und den wichtigen Blick über das gesamte Netzwerk. Dadurch lässt sich vor allem das Problem der Schatten-IT lösen, weil Administratoren dann in der Lage sind, alle in ihren IT-Umgebungen betriebenen Applikationen zu sehen.

ln/Robert Blank ist DACH Lead / Regional Sales Manager bei AlgoSec

Der Bericht "Hybrid Cloud Environments: The State of Security" des Security-Anbieters AlgoSec zeigt, dass Intransparenz die Verwaltung von Hybridumgebungen am stärksten erschwert. Abhilfe leistet eine intelligente, automatisierte und cloudfähige Sicherheitslösung. Sie verschafft IT-Gruppen die benötigte Einsicht in die Netzwerkumgebungen und die Kontrolle über die Datenströme. Das Managementwerkzeug erkennt den Datenfluss und die Konnektivitätspfade der Geschäftsanwendungen innerhalb einer hybriden Umgebung. Sie bildet diese ab und prüft die Verbindungen zuerst auf Schwachstellen oder Compliance-Verstöße, bevor Änderungen in das System gelangen.

IT-Verantwortliche müssen außerdem alle Assets ihrer Multicloud-Einrichtungen sowie die Sicherheitskontrollen, die sie schützen sollen, sehen können. Am einfachsten geht das über eine zentrale Verwaltungskonsole. Mit ihrer Hilfe können sie Änderungen an Konfigurationen überwachen und potenzielle Schwachstellen oder Risiken entlarven und einstufen. Die verschiedenen Arten von Sicherheitskontrollen lassen sich so ebenfalls einheitlich und konsistent kontrollieren, egal, ob Cloud-Sicherheitsprodukte oder On-Premises-Firewalls. Damit lässt sich jeder Sicherheitsaspekt einer hybriden Umgebung in einem einzigen Rahmen vereinigen.

Automatisierung senkt Fehleranfälligkeit der Verwaltung

Vereinfachung durch Automatisierung ist vor allem bei der Durchsetzung von Änderungen möglich. Eine zentrale Konsole kümmert sich dann um die Anpassung der Sicherheitsrichtlinien im Netzwerk, sowie um die Firewallregeln. Das spart Zeit, Geld und senkt die Fehleranfälligkeit deutlich. Besonders in hybriden Umgebungen ist diese Art der Automatisierung von Vorteil, weil nicht jede Umgebung einzeln und von Hand bearbeitet werden muss. Gerade hier gilt es, die Mischung aus den Sicherheitsregeln der Cloudanbieter und der eigenen schnell und unkompliziert zu verbinden, denn eine Cloud steht nicht als Insel alleine für sich in der IT-Infrastruktur: Sie muss auch die Daten aus andern Umgebungen des Unternehmens abgreifen können – und umgekehrt.

Änderungen an den Richtlinien könnten die Konnektivität gefährden, besonders bei starker, aber wichtiger, Mikrosegmentierung der Datenströme. Plötzlich blockiert die Firewall den Zugriff einer Umgebung auf die andere, weil die neuen Regeln nicht überall durchgesetzt wurden. Eine zentrale und automatisierte Verwaltung schließt solche Fehler aus. Sie wendet die Sicherheitsrichtlinien einheitlich, effizient und mit einem vollständigen Audit-Trail auf alle Applikationen, Systeme, Sicherheitslösungen und IT-Umgebungen an.

Der Cloud Security Report 2019 von Check Point offenbarte weiterhin, dass 67 Prozent der IT-Experten der Meinung sind, sie hätten mangelhafte Einsicht in die Sicherheitsmechanismen der Clouds. Auch die Compliance-Richtlinien bezeichnen sie als zu intransparent und 31 Prozent haben daher Schwierigkeiten, durchgängig Richtlinien in hybriden Umgebungen festzulegen. Erneut unterstützt dabei umfangreich ein automatisch arbeitendes Managementwerkzeug. Es garantiert, die Einhaltung und automatische Aktualisierung der Compliance- und Sicherheitsregeln.

Fazit

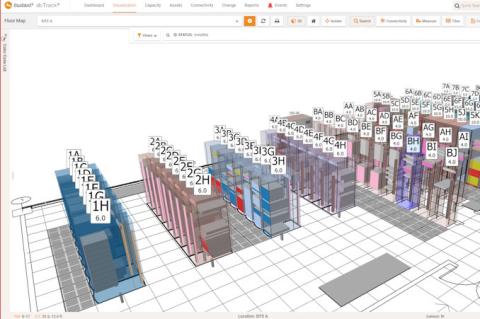

Immer mehr Datenströme werden in Zukunft in hybriden Umgebungen unterwegs sein und ein kompliziertes Netz aus Zugriffsregeln, Sicherheitsrichtlinien und Konnektivitäten schaffen. Diese Mischung sicher, effektiv und effizient zu verwalten, ist eine der wichtigsten Aufgaben, der sich Firmen derzeit stellen müssen. Manuell lässt sich der Betrieb kaum bewerkstelligen. Ein zentral arbeitendes und automatisiertes Verwaltungswerkzeug kann die dringend benötigte Unterstützung liefern, um den Überblick und die Kontrolle wieder zu erlangen. Nicht zuletzt sorgt die Zentralisierung mithilfe übersichtlicher Oberflächen für die nötige Einsicht in den Datenverkehr und den wichtigen Blick über das gesamte Netzwerk. Dadurch lässt sich vor allem das Problem der Schatten-IT lösen, weil Administratoren dann in der Lage sind, alle in ihren IT-Umgebungen betriebenen Applikationen zu sehen.

ln/Robert Blank ist DACH Lead / Regional Sales Manager bei AlgoSec