Monitoring

Für den reibungslosen Betrieb einer IT-Infrastruktur muss der IT-Verantwortliche sicherstellen, dass alle beteiligten Komponenten sich innerhalb der dazu notwendigen Parameter bewegen. Diese Parameter ermittelt der IT-Verantwortliche durch Monitoring – also die Überwachung entsprechender Indikatoren. Wurden früher oft nur reine Leistungsparameter erfasst (wie etwa die CPU-Auslastung bei einer Datenbanktransaktion) umfasst das Monitoring heute fast alle Bereiche der IT, inklusive Sicherheit, Verfügbarkeit oder auch Nutzungsverhalten von Anwendern.

Ziele des Monitoring

Als Ziel aller Monitoring-Aktivitäten der IT haben wir bereits den "reibungslosen Betrieb" definiert. Doch diese Ziele haben natürlich viele verschiedene Ausprägungen, die wir uns im Detail ansehen wollen.

Allem voran steht einer der bekanntesten Leitsprüche der IT: "If You Can't Measure It, You Can't Manage It" ("Was Du nicht messen kannst, kannst Du auch nicht verwalten!"). Diese Aussage lässt sich in der aktuellen IT vor allem auf Service Level Agreements (SLA) beziehen und drückt die Unfähigkeit aus, ein SLA ohne Kenntnis der zu erzielenden Parameter einzuhalten. Aber selbstverständlich findet dieser Monitoring-Sinnspruch auch in anderen Bereichen der IT seinen wohlverdienten Platz.

Grundsätzlich ist ein Ziel des Monitoring die Ermittlung der Ursachen, die Parameter außerhalb der gewünschten Bereiche erzeugt. Dabei dient das Monitoring dazu:

- das Problem so rechtzeitig zu erkennen, dass es beseitigt werden kann, bevor größere Schäden entstehen

- die Ursache des Problems zu identifizieren und zu lokalisieren

- Durch Know-how-Gewinn Früherkennung zukünftiger Probleme und deren Vermeidung

Funktioniert ein System innerhalb der erwarteten Parameter, kann ein Monitoring beispielsweise auch zur Planung der zukünftigen Nutzung herangezogen werden. Hat etwa ein Online-Shop über ein ganzes Jahr hinweg nur 50 Prozent seiner CPU genutzt, lässt sich eventuell ein physikalischer Server anderweitig einplanen.

Verfahren des Monitoring

Hinsichtlich des Betrachtungszeitraums der beim Monitoring erfassten Daten lassen sich zwei Vorgehensweisen unterscheiden: Das "Historical Monitoring" zielt auf eine automatische Erzeugung von (Langzeit-)Statistiken zu IT-Diensten. Diese Form des Monitoring erlaubt die Kapazitätsplanung zum Beispiel anhand der Wachstumsraten eines bestimmten Zeitraumes, die Budgetplanung oder auch die Rechnungslegung. Auch finden sich in derartigen Daten oft die besten Hinweise auf systematische Verfügbarkeitsprobleme und entsprechende Lösungsansätze (etwa wenn sich ein Router als Flaschenhals eines Online-Shops herausstellt). In diesem Szenario arbeitet der Administrator eher proaktiv mit den Monitoring-Daten.

Reaktiv ist der Systembetreuer beim Real-Time Monitoring tätig: durch die laufende Überwachung der Funktionalität von Diensten sollen Ausfälle schnellstmöglich registriert werden und die Verantwortlichen entsprechend in Kenntnis gesetzt werden. Im optimalen Fall hat dieser Kenntnis, bevor die Nutzer den Ausfall bemerken und kann ihn auch vorher beheben.

Spezielle Techniken

Beim aktiven Monitoring versucht das Monitoring-System das Problem vorübergehend in Ordnung zu bringen. Dabei wird jedoch die tatsächliche Ursache des Problems nicht beseitigt, möglicherweise verschleiert dies sogar Ursachen. Zudem ist für viele Probleme ein derartiges Vorgehen gar nicht möglich, etwa bei einem Geräteausfall. Gravierender ist jedoch, dass beim aktiven Monitoring ein privilegierter Zugriff auf Systeme und Dienste notwendig ist, was ein erhöhtes Sicherheitsrisiko darstellt. Beim durchgängigen Monitoring wird hingegen dauerhaft (fast) alles überwacht. Dies bedingt jedoch einerseits eine hohe Disziplin der IT-Verantwortlichen, etwa wenn ein neues Gerät in das Netzwerk hinzukommt (es darf nicht vergessen werden, dieses in das Monitoring zu integrieren). Außerdem erzeugt diese Form des Monitoring eine nicht unerhebliche Datenmenge, deren gezielte Auswertung unter Umständen sehr zeitaufwändig ist.

Beim End-to-End-Monitoring fokussiert sich die Messung auf die Funktionalität eines Dienstes. Will etwa ein Kunde in einem Webshop einkaufen, wird die vollständige Transaktion dieses Dienstes geprüft. Fokussierter ist das "Application Response Time Monitoring". Dies ermittelt die Antwortzeit einer Anwendung und ob diese in einer angemessenen Zeit erfolgt. Denn natürlich kann es vorkommen, dass alle Komponenten des Systems funktionieren und dennoch die Reaktion des Systems so lange dauert, dass beispielsweise kein Kunde seine Bestellung im Online-Shop abschließt.

Beim Netzwerk-Monitoring unterscheiden wir zwischen externem und internem Monitoring. Beim externen Monitoring wird ein zusätzliches Monitoring-Gerät an das Netz angeschlossen, beim internen Monitoring nicht. Eine weitere Charakterisierung wird mit den Begriffen aktiv und passiv getroffen. Beim aktiven Monitoring werden zusätzliche Pakete in das Netz gesendet, beim passiven wird lediglich mitgehört.

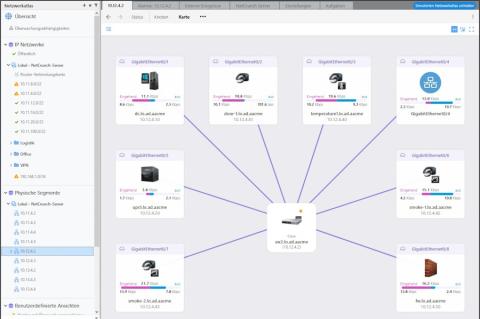

Werkzeuge des Monitoring

Selbstverständlich erhält der IT-Verantwortliche beim Monitoring Unterstützung in Form zahlreicher kommerzieller wie auch Open Source-Produkte. Doch nicht jedes Monitoring-Tool eignet sich für jede Netzwerkumgebung und jede Monitoring-Aufgabe gleichermaßen. Bei der Auswahl eines solchen Produkts sind also die Eigenarten der jeweiligen Netzwerkumgebung zu beachten. Einige Monitoring-Tools strotzen nur so vor Features, während andere sich auf fest umrissene Aufgaben konzentrieren. Welche Funktionen ein Unternehmen benötigt, hängt von verschiedenen Faktoren ab:

- Anforderungen der Infrastruktur

- Notwendiger Monitoring-Typ

- Erforderliche Alarmmeldungen

- Art und Weise, wie Alarmmeldungen versandt werden

Das verfügbare Angebot an Monitoring-Produkten ist so umfangreich, das jede weitere Detaillierung an dieser Stelle den Rahmen sprengen würde. Es sei jedoch angemerkt, dass das Monitoring einer der wenigen Bereiche der IT ist, in dem Open Source-Werkzeuge einen hohen Stellenwert besitzen und mit Nagios eines der marktführenden Produkte stellt.

Links:

Einführung in das Monitoring mit Wireshark

Professionelles Monitoring mit Zabbix