Lesezeit

3 Minuten

Endpunktmanagement auf Peer-to-Peer-Basis

Rechner im Firmennetz mit Software und Updates zu versorgen, bereitet Unternehmen meist keine Probleme. Doch sobald die Mitarbeiter mobil arbeiten, sei es von zu Hause oder einem anderen Ort, fällt IT-Verantwortlichen diese grundlegende IT-Aufgabe schwer. Sie erreichen die Computer nicht und haben mit schmalen, instabilen Verbindungen zu kämpfen, während die Updatepakete das WAN und VPN verstopfen. Ein modernes Endpoint-Management auf Peer-to-Peer-Basis schafft Abhilfe und entlastet IT-Abteilungen, Infrastrukturen und Budgets.

In vielen Unternehmen haben sich hybride Arbeitsmodelle in den vergangenen Monaten bewährt, weshalb sie ihren Mitarbeitern auch in Zukunft die Wahl lassen wollen, von wo sie arbeiten. Damit einher gehen einige technische Herausforderungen, insbesondere bei der Verwaltung der Endgeräte. Solange sich diese durchgehend innerhalb des Firmennetzwerks befanden, hatten IT-Abteilungen meist keine Schwierigkeiten, Updates zu verteilen, Software auszurollen oder Sicherheitsrichtlinien zu aktualisieren. Stehen die Rechner jedoch in den Heimbüros der Mitarbeiter oder an anderen entfernten Standorten, gestaltet sich diese plötzlich schwer.

Denn oft haben die Geräte nur noch unregelmäßig eine Verbindung zum Firmennetzwerk, weil die Mitarbeiter überwiegend mit Clouddiensten arbeiten, sodass Administratoren die Rechner nur selten erreichen. Gerade die Installation von Updates und Patches ist aber sicherheitskritisch, da Softwareschwachstellen eines der wichtigsten Einfallstore für Cyberkriminelle sind. Dazu kommt, dass der Rollout der Updatepakete an hunderte oder tausende Rechner über WAN und VPN schnell die Verbindungen überlasten kann. In die Nachtstunden, die in der klassischen Büroarbeitswelt gerne für Softwareaktualisierungen genutzt wurden, lässt sich das Verteilen nicht verschieben, weil sich die entfernten Rechner nicht remote aufwecken lassen.

Das Austeilen von Softwarepaketen, Updates, Patches und Sicherheitsrichtlinien kann somit nur erfolgen, während die Mitarbeiter an den Rechnern arbeiten, darf sie jedoch nicht behindern. Vor allem älteren Werkzeugen zum Endpoint-Management gelingt das nicht immer. Sie liefern zudem häufig keine aussagekräftige Rückmeldung, ob die Downloads abgeschlossen und Anwendungen erfolgreich installiert beziehungsweise aktualisiert wurden. Administratoren können dadurch schwer einschätzen, ob alle Systeme auf den neuesten Stand gebracht wurden und geschützt sind. Insbesondere bei mobilen Mitarbeitern ist das Risiko abgebrochener Datenübertragungen groß, weil die Bandbreiten öffentlicher Internetzugänge oft schmal sind und die Verbindungen schnell abreißen.

P2P-Systeme holen sich die Daten aus der Nähe

Moderne Software zum Endpoint-Management ist deshalb fehlertolerant und stellt auch bei instabilen oder unterbrochenen Verbindungen sicher, dass alle Datenpakete vollständig verteilt werden – notfalls setzen sie die Übertragung fort, wenn der Rechner das nächste Mal erreichbar ist. Zudem bindet sie Software-Repositories in der Cloud sowie Content Delivery Networks (CDN) ein, damit die Bereitstellung von Anwendungen, Updates und Patches nicht mehr von lokalen Updateservern über die WAN- und VPN-Verbindungen erfolgen muss. Der eigentliche Schlüssel für eine Entlastung der Firmeninfrastrukturen und eine schnelle, zuverlässige Softwareverteilung ist indes Peer-to-Peer-Technologie (P2P).

P2P-basierte Produkte zum Endpunktemanagement verbinden alle Endpoints des Unternehmens in einem P2P-Netzwerk. Auf diese Weise müssen sich nicht alle Rechner die Aktualisierungen von Updateservern oder aus der Cloud holen, sondern können sie von Systemen in der Nähe beziehen. Via Geolocation ermittelt ein Agent auf dem Gerät, welche dafür infrage kommen, und passt dann den Weg der Datenpakete dynamisch an, um den Datenverkehr anderer Anwendungen nicht zu stören. Der Agent sorgt dafür, dass für die Speicherung, Installation und Weiterverteilung der Inhalte nur nicht benötigte Rechen- und Speicherkapazitäten sowie Bandbreiten Verwendung finden. Dabei sollte er freie Bandbreiten möglichst vorausberechnen und sich nicht allein an der Latenz orientieren, da eine steigende Latenz lediglich auf ein bereits überlastetes Netzwerk hinweist.

Schlusspunkt für veraltete Updateansätze

Letztlich brauchen nur wenige Endpoints die Daten initial von zentralen Speicherorten herunterzuladen – anschließend kann der Austausch komplett innerhalb des P2P-Netzwerks erfolgen. Das bietet Unternehmen ein enormes Einsparpotenzial, weil sie ihre oft hierarchisch aufgebauten Updateinfrastrukturen mit unzähligen Servern weitgehend ablösen und auf große Reserven bei WAN- und VPN-Kapazitäten verzichten können. Einige Systeme zum Endpunktmanagement bringen bereits Cloudspeicherplatz und ein Grundkontingent an CDN-Traffic mit, sodass kein zusätzlicher Konfigurationsaufwand entsteht oder überraschende Traffic-Kosten anfallen.

Überdies sind P2P-Netzwerke äußerst ausfallsicher und leistungsstark, weil sie nicht von der Verfügbarkeit und Hardwarebestückung einzelner Updateserver abhängen. Je mehr Rechner die zu verteilenden Datenpakete erhalten haben, desto mehr alternative Updatequellen gibt es. Anders als bei herkömmlichen Ansätzen beim Endpoint-Management, bei denen neu angeschaffte Endpunkte irgendwann auch das Aufsetzen weiterer Updateserver erforderlich machen, werden P2P-Infrastrukturen durch zusätzliche Systeme nur noch robuster und leistungsfähiger.

Rollenbasiertes Zugriffsmodell und verschlüsselte Verbindungen

Zwar organisiert sich das P2P-Netzwerk selbstständig und steuert unauffällig im Hintergrund die reibungslose Verteilung von Software und anderen Inhalten. Dennoch verlieren IT-Abteilungen nicht die Kontrolle über Softwarerollouts und Updateprozesse, da ihnen das Endpoint-Management im Idealfall einen vollständigen Überblick über das Netz sowie den Status von Updates liefert und sie jederzeit eingreifen können – beispielsweise um die Verteilung nach Inhaltstypen oder Standort der Rechner zu planen oder um die Verteilung bei Bedarf zu unterbrechen, neu zu priorisieren und fortzusetzen.

Ein rollenbasiertes Zugriffsmodell und verschlüsselte Verbindungen verhindern, dass Unbefugte auf das Endpunktemanagement zugreifen oder sich in Datenübertragungen einklinken können. Die Integrität sämtlicher Inhalte wird konsequent verifiziert, um zu verhindern, dass manipulierte Updates eingeschleust werden und sich im P2P-Netz verbreiten. Stimmt der Hash-Wert von empfangen Daten nicht mit dem erwarteten überein, verwirft der Endpunkt die Daten umgehend. Damit genügt ein P2P-basiertes Endpoint-Management höchsten Sicherheitsansprüchen, weshalb auch Behörden und Unternehmen aus sicherheitskritischen Branchen wie dem Finanz- oder Gesundheitswesen zunehmend auf solche Tools setzen.

Fazit

Die Verwaltung von Endgeräten zählt zum Tagesgeschäft von IT-Abteilungen und sollte auch bei Systemen, die sich außerhalb des Unternehmensnetzwerks befinden, nicht übermäßig viele Ressourcen beanspruchen. Ein modernes Endpoint-Management auf P2P-Basis, das die Cloud geschickt einbindet, erleichtert die Aktualisierung der entfernten Geräte erheblich und entlastet nicht nur IT-Admins, sondern auch Infrastrukturen und Budgets. Da die Datenpakete größtenteils direkt zwischen den Endpoints ausgetauscht werden, benötigen Unternehmen deutlich weniger Updateserver als bisher und müssen geringere WAN- und VPN-Kapazitäten vorhalten. Damit stellen sie sich für eine Arbeitswelt auf, in der Mitarbeiter völlig frei entscheiden können, wo sie arbeiten.

ln/Kristian Kalsing, Chief Product Officer bei Adaptiva

Denn oft haben die Geräte nur noch unregelmäßig eine Verbindung zum Firmennetzwerk, weil die Mitarbeiter überwiegend mit Clouddiensten arbeiten, sodass Administratoren die Rechner nur selten erreichen. Gerade die Installation von Updates und Patches ist aber sicherheitskritisch, da Softwareschwachstellen eines der wichtigsten Einfallstore für Cyberkriminelle sind. Dazu kommt, dass der Rollout der Updatepakete an hunderte oder tausende Rechner über WAN und VPN schnell die Verbindungen überlasten kann. In die Nachtstunden, die in der klassischen Büroarbeitswelt gerne für Softwareaktualisierungen genutzt wurden, lässt sich das Verteilen nicht verschieben, weil sich die entfernten Rechner nicht remote aufwecken lassen.

Das Austeilen von Softwarepaketen, Updates, Patches und Sicherheitsrichtlinien kann somit nur erfolgen, während die Mitarbeiter an den Rechnern arbeiten, darf sie jedoch nicht behindern. Vor allem älteren Werkzeugen zum Endpoint-Management gelingt das nicht immer. Sie liefern zudem häufig keine aussagekräftige Rückmeldung, ob die Downloads abgeschlossen und Anwendungen erfolgreich installiert beziehungsweise aktualisiert wurden. Administratoren können dadurch schwer einschätzen, ob alle Systeme auf den neuesten Stand gebracht wurden und geschützt sind. Insbesondere bei mobilen Mitarbeitern ist das Risiko abgebrochener Datenübertragungen groß, weil die Bandbreiten öffentlicher Internetzugänge oft schmal sind und die Verbindungen schnell abreißen.

P2P-Systeme holen sich die Daten aus der Nähe

Moderne Software zum Endpoint-Management ist deshalb fehlertolerant und stellt auch bei instabilen oder unterbrochenen Verbindungen sicher, dass alle Datenpakete vollständig verteilt werden – notfalls setzen sie die Übertragung fort, wenn der Rechner das nächste Mal erreichbar ist. Zudem bindet sie Software-Repositories in der Cloud sowie Content Delivery Networks (CDN) ein, damit die Bereitstellung von Anwendungen, Updates und Patches nicht mehr von lokalen Updateservern über die WAN- und VPN-Verbindungen erfolgen muss. Der eigentliche Schlüssel für eine Entlastung der Firmeninfrastrukturen und eine schnelle, zuverlässige Softwareverteilung ist indes Peer-to-Peer-Technologie (P2P).

P2P-basierte Produkte zum Endpunktemanagement verbinden alle Endpoints des Unternehmens in einem P2P-Netzwerk. Auf diese Weise müssen sich nicht alle Rechner die Aktualisierungen von Updateservern oder aus der Cloud holen, sondern können sie von Systemen in der Nähe beziehen. Via Geolocation ermittelt ein Agent auf dem Gerät, welche dafür infrage kommen, und passt dann den Weg der Datenpakete dynamisch an, um den Datenverkehr anderer Anwendungen nicht zu stören. Der Agent sorgt dafür, dass für die Speicherung, Installation und Weiterverteilung der Inhalte nur nicht benötigte Rechen- und Speicherkapazitäten sowie Bandbreiten Verwendung finden. Dabei sollte er freie Bandbreiten möglichst vorausberechnen und sich nicht allein an der Latenz orientieren, da eine steigende Latenz lediglich auf ein bereits überlastetes Netzwerk hinweist.

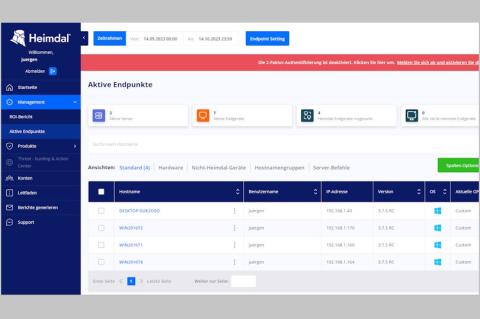

Beim Endpunktemanagement via P2P holen sich

nur einzelne Endpoints die Updatepakete von zentralen Updateservern oder

aus der Cloud – danach tauschen sie die Daten mit anderen

Endpoints aus und entlasten so die Infrastruktur.

Schlusspunkt für veraltete Updateansätze

Letztlich brauchen nur wenige Endpoints die Daten initial von zentralen Speicherorten herunterzuladen – anschließend kann der Austausch komplett innerhalb des P2P-Netzwerks erfolgen. Das bietet Unternehmen ein enormes Einsparpotenzial, weil sie ihre oft hierarchisch aufgebauten Updateinfrastrukturen mit unzähligen Servern weitgehend ablösen und auf große Reserven bei WAN- und VPN-Kapazitäten verzichten können. Einige Systeme zum Endpunktmanagement bringen bereits Cloudspeicherplatz und ein Grundkontingent an CDN-Traffic mit, sodass kein zusätzlicher Konfigurationsaufwand entsteht oder überraschende Traffic-Kosten anfallen.

Überdies sind P2P-Netzwerke äußerst ausfallsicher und leistungsstark, weil sie nicht von der Verfügbarkeit und Hardwarebestückung einzelner Updateserver abhängen. Je mehr Rechner die zu verteilenden Datenpakete erhalten haben, desto mehr alternative Updatequellen gibt es. Anders als bei herkömmlichen Ansätzen beim Endpoint-Management, bei denen neu angeschaffte Endpunkte irgendwann auch das Aufsetzen weiterer Updateserver erforderlich machen, werden P2P-Infrastrukturen durch zusätzliche Systeme nur noch robuster und leistungsfähiger.

Rollenbasiertes Zugriffsmodell und verschlüsselte Verbindungen

Zwar organisiert sich das P2P-Netzwerk selbstständig und steuert unauffällig im Hintergrund die reibungslose Verteilung von Software und anderen Inhalten. Dennoch verlieren IT-Abteilungen nicht die Kontrolle über Softwarerollouts und Updateprozesse, da ihnen das Endpoint-Management im Idealfall einen vollständigen Überblick über das Netz sowie den Status von Updates liefert und sie jederzeit eingreifen können – beispielsweise um die Verteilung nach Inhaltstypen oder Standort der Rechner zu planen oder um die Verteilung bei Bedarf zu unterbrechen, neu zu priorisieren und fortzusetzen.

Ein rollenbasiertes Zugriffsmodell und verschlüsselte Verbindungen verhindern, dass Unbefugte auf das Endpunktemanagement zugreifen oder sich in Datenübertragungen einklinken können. Die Integrität sämtlicher Inhalte wird konsequent verifiziert, um zu verhindern, dass manipulierte Updates eingeschleust werden und sich im P2P-Netz verbreiten. Stimmt der Hash-Wert von empfangen Daten nicht mit dem erwarteten überein, verwirft der Endpunkt die Daten umgehend. Damit genügt ein P2P-basiertes Endpoint-Management höchsten Sicherheitsansprüchen, weshalb auch Behörden und Unternehmen aus sicherheitskritischen Branchen wie dem Finanz- oder Gesundheitswesen zunehmend auf solche Tools setzen.

Fazit

Die Verwaltung von Endgeräten zählt zum Tagesgeschäft von IT-Abteilungen und sollte auch bei Systemen, die sich außerhalb des Unternehmensnetzwerks befinden, nicht übermäßig viele Ressourcen beanspruchen. Ein modernes Endpoint-Management auf P2P-Basis, das die Cloud geschickt einbindet, erleichtert die Aktualisierung der entfernten Geräte erheblich und entlastet nicht nur IT-Admins, sondern auch Infrastrukturen und Budgets. Da die Datenpakete größtenteils direkt zwischen den Endpoints ausgetauscht werden, benötigen Unternehmen deutlich weniger Updateserver als bisher und müssen geringere WAN- und VPN-Kapazitäten vorhalten. Damit stellen sie sich für eine Arbeitswelt auf, in der Mitarbeiter völlig frei entscheiden können, wo sie arbeiten.

ln/Kristian Kalsing, Chief Product Officer bei Adaptiva