Lesezeit

1 Minute

Unternehmensdaten maskieren

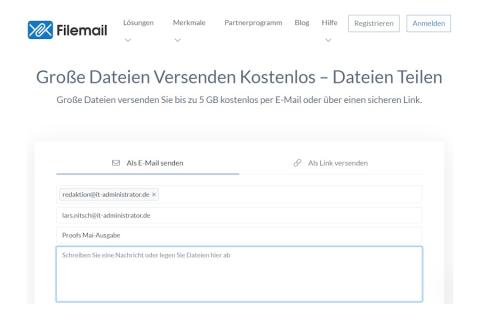

Wenn das Qualitätssicherungsteam eines Unternehmens neue Softwareversionen für die Produktion testen muss, sollten sie aus Datenschutzgründen die Daten maskieren. Wir zeigen, wie ein Unternehmen gezielt bestimmte Daten mit dem Imperva Camouflage Data Masking maskieren kann.

Unternehmensdaten für Testzwecke zu maskieren, ist eine gute Idee, um die Daten nicht nur DSGVO-konform zu verwalten, sondern auch die privaten Angaben der Mitarbeiter oder Zulieferer zu schützen. Schließlich verfügen Hersteller über persönliche Angaben zu Bankverbindungen, Mitarbeitern, Versicherungsnummern, Adressen und mehr. Die vordefinierten Mustervorlagen von Imperva Camouflage Data Masking [1] beschleunigen dabei die Implementierung des Maskierungsprozesses.

Imperva/ln

[1] www.imperva.com/resources/datasheets/Imperva_Camouflage_Data_Masking.pdf

| |

| Beim Maskierungsprozess werden sensible Daten durch fiktive, aber realistische Werte ersetzt. |

Zunächst erstellen Sie eine Datenquelle, der Sie eine Datenbank und

weitere Verbindungsdetails zuordnen, in welchen die Daten maskiert

werden sollen. Anschießend legen Sie die "Search Rules" fest und starten

die Datensuche. Die Search Rules sind in den vier Hauptrichtlinien

Bildung, Finanzen, Gesundheit und Justiz mit verschiedenen Kategorien

und Unterkategorien organisiert. Diese Regeln können Sie jederzeit

anpassen. Im Menüfenster "Datasources" finden Sie unten links den Button

"Results". Hier sehen Sie die detaillierte Ergebnisliste Ihrer Suche.

Die Zeilen zeigen die gefundenen Datensätze mit potenziell sensiblen

Informationen basierend auf ihren Search Rules und sortieren diese nach

der Informationskategorie (Karteninformation et cetera).

In der letzten Spalte gibt das Programm die vom System vorgeschlagene

Maskierungstechnik an. Diese Maskierungswerkzeuge sind einfach zu

konfigurieren. Sie wählen dabei aus vordefinierten Maskierungstechniken

oder erstellen benutzerdefinierte Datentransformatoren. Der

Maskierungsprozess ersetzt sensible Daten durch erdachte, aber

realistische Werte – Namen bleiben Namen und Kontonummern bleiben

Kontonummern, aber sie sind fiktiv. Sie müssen lediglich die passende

Maskierungstechnik im Drop-Down-Menü auswählen.

Imperva/ln

[1] www.imperva.com/resources/datasheets/Imperva_Camouflage_Data_Masking.pdf