Lesezeit

1 Minute

Open Source verschärft Compliance-Risiken

In ihrem "State of Open Source License Compliance"-Report analysierte Flexera Daten aus insgesamt 121 Audits weltweit, um den Umfang an undokumentierter Open-Source-Software in Unternehmen zu erfassen und potenzielle Compliance- und Sicherheitsrisiken zu identifizieren. Für die branchenübergreifende Studie wertete die Security-Firma mehr als 2,6 Milliarden Codezeilen aus und entdeckte dabei über 80.000 kritische Fälle.

Die Audit-Teams von Flexera [1] prüften die identifizierten OSS-Komponenten sowohl auf bekannte Schwachstellen als auch auf die Einhaltung der Compliance-Vorgaben. Durchschnittlich stießen die Analysten alle 32.600 Codezeilen auf einen Compliance-Verstoß, eine Schwachstelle oder Ähnliches. Dabei entdeckten sie insgesamt 80.157 kritische Fälle – eine Steigerung von 80 Prozent im Vergleich zum Vorjahr. Der Anstieg ist laut Report [2] unter anderem auf die Anzahl der verwendeten Node.js-Pakete aus NPM-Modulen zurückzuführen.

Laut Flexera schätzen Unternehmen die Nutzung von Open Source falsch ein. Tatsächlich gehen 45 Prozent der in den Audits untersuchten Codebasis auf Open-Source-Komponenten zurück. Den Unternehmen waren lediglich 1 Prozent dieser Komponenten vor Beginn des Auditprozesses bekannt. Das Fehlen von automatisierten Scan- und Monitoring-Prozessen für Open-Source-Komponenten seien ein Grund für diese massive Fehleinschätzung.

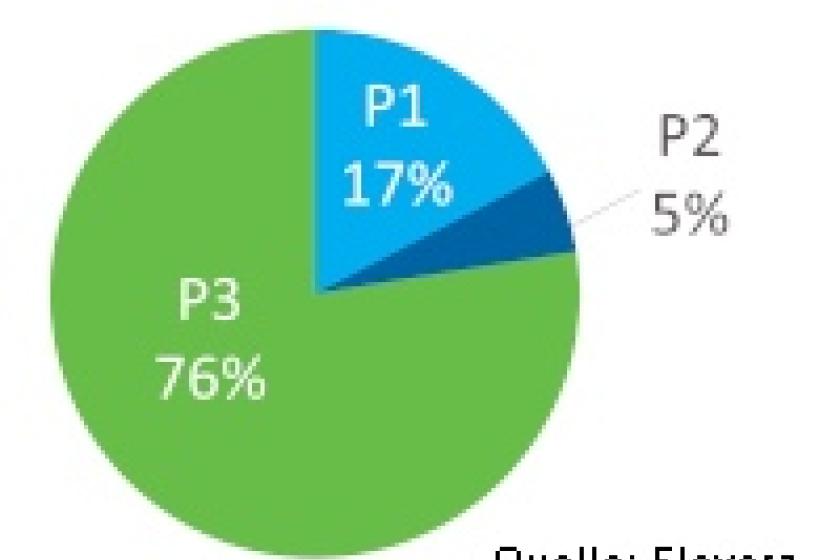

Rund 17 Prozent der Treffer wurden als kritische Compliance-Risiken (Prioritätsstufe 1) eingestuft, die damit ein unmittelbares Risiko darstellen und ein schnelles Handeln erfordern. Dazu gehören unter anderem schwere Verstöße gegen Copyleft-Lizenzen, die APGL und GPL betreffen. 5 Prozent der entdeckten OSS-Fälle fielen unter Prioritätsstufe 2 (zum Beispiel sekundäre Probleme mit kommerziellen Lizenzen). 76 Prozent der Ergebnisse entsprachen der Prioritätsstufe 3, darunter risikoarme Probleme im Zusammenhang mit permissiven Lizenzen von BSD, Apache oder MIT.

Bei der Auswertung von 91 forensischen und Standard-Audits identifizierten die Analysten im Schnitt 45 Vulnerabilities je Audit. Von den aufgedeckten Schwachstellen stellten 45 Prozent ein hohes CVSS-(Common Vulnerability Scoring System)-Risiko dar.

jm

Laut Flexera schätzen Unternehmen die Nutzung von Open Source falsch ein. Tatsächlich gehen 45 Prozent der in den Audits untersuchten Codebasis auf Open-Source-Komponenten zurück. Den Unternehmen waren lediglich 1 Prozent dieser Komponenten vor Beginn des Auditprozesses bekannt. Das Fehlen von automatisierten Scan- und Monitoring-Prozessen für Open-Source-Komponenten seien ein Grund für diese massive Fehleinschätzung.

Rund 17 Prozent der Treffer wurden als kritische Compliance-Risiken (Prioritätsstufe 1) eingestuft, die damit ein unmittelbares Risiko darstellen und ein schnelles Handeln erfordern. Dazu gehören unter anderem schwere Verstöße gegen Copyleft-Lizenzen, die APGL und GPL betreffen. 5 Prozent der entdeckten OSS-Fälle fielen unter Prioritätsstufe 2 (zum Beispiel sekundäre Probleme mit kommerziellen Lizenzen). 76 Prozent der Ergebnisse entsprachen der Prioritätsstufe 3, darunter risikoarme Probleme im Zusammenhang mit permissiven Lizenzen von BSD, Apache oder MIT.

Bei der Auswertung von 91 forensischen und Standard-Audits identifizierten die Analysten im Schnitt 45 Vulnerabilities je Audit. Von den aufgedeckten Schwachstellen stellten 45 Prozent ein hohes CVSS-(Common Vulnerability Scoring System)-Risiko dar.

jm