Lesezeit

2 Minuten

Sicherheit in der Software Supply Chain

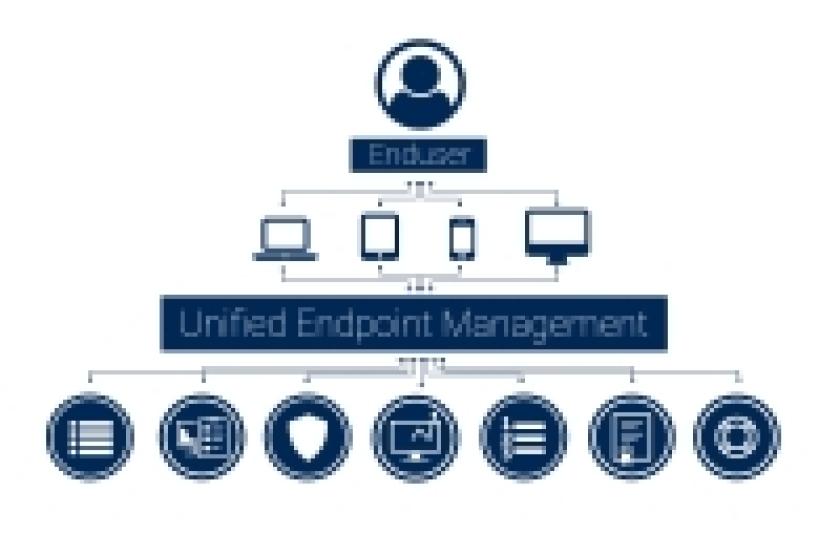

Die Bereitstellung einer Software auf Laptop, Tablet oder Handy bietet viele sicherheitsrelevante Fallstricke. Um die Kontrolle über die Softwarelieferkette zu behalten, müssten Unternehmen jeden Hersteller täglich auf Veröffentlichungen prüfen und jedes einzelne Betriebssystem- und Anwendungspaket testen. Eine Sisyphusarbeit, für die in der Praxis oft die Zeit fehlt. Der Fachbeitrag im Web zeigt, inwieweit Managed-Service-Angebote hier Entlastung bieten und helfen können, die IT-Sicherheit zu verstärken.

Cyberattacken werden immer ausgefeilter und stellen die Unternehmens-IT vor große Herausforderungen – nicht zuletzt bei der Bereitstellung von Software. Das A und O für die IT-Sicherheit sind dabei aktuelle Versionsstände und Patchstatus auf allen Endgeräten. Damit Administratoren Software-Updates besser einplanen können, veröffentlichen einige Hersteller wie Microsoft ihre Patches regelmäßig an festen Terminen, den sogenannten Patchdays.

Für viele andere Geschäftsanwendungen existiert diese Regelmäßigkeit jedoch nicht. Hier ist die IT stärker gefordert: Sie müsste täglich kontrollieren, ob es für die im Unternehmen eingesetzte Software sicherheitsrelevante Patches oder Updates gibt und diese zeitnah ausrollen. Vor der Verteilung auf PC, Laptop oder Smartphone sollte jede Software zunächst auf Herz und Nieren geprüft werden. Denn bei nahezu allen Applikationen treten hin und wieder Fehler bei der Installation auf. Aktuelles Beispiel ist der Microsoft Patchday vom April 2019. Hier verursachte die Installation von Updates mit Sophos Endpoint Protection erhebliche Probleme an den Endpunkten. Das zeigt: Überprüfung, Test, Deployment – ohne Unterstützung kann die IT dies kaum leisten.

Prüfung durch den Profi

Abhilfe können hier Managed-Service-Angebote für mobile und stationäre Endgeräte schaffen. Denn: Routineaufgaben wie die tägliche Suche nach Updates müssen nicht zwingend inhouse erledigt werden. Sie lassen sich relativ einfach outsourcen. Ein externer Anbieter verifiziert dann täglich den aktuellen Versionsstand für mehrere Hundert geschäftsrelevante Standardapplikationen, vom einfachen PDF-Reader bis hin zur komplexeren Büro-Applikation. Sämtliche neuen Betriebssystem- und Anwendungspakete sowie alle Updates und Patches durchlaufen dort ein standardisiertes Testverfahren.

Im nächsten Schritt prüft der Managed-Service-Provider die Software auf eventuelle Probleme bei Installation und Kompatibilität. Dazu installiert er sie im Testlabor auf verschiedenen Geräten mit allen derzeit unterstützten Betriebssystemen. Nur Programme, die den gesamten Prozess ohne Fehler durchlaufen, werden zur Verteilung über einen Clouddienst freigegeben.

Der Einsatz von Managed Services kann die Sicherheit erheblich erhöhen. Zugleich entlastet er die IT, wie das folgende Rechenbeispiel zeigt: Bei 300 Clients sind durchschnittlich zehn Anwendungen mit etwa zehn Updates pro Jahr zu prüfen und zu paketieren. Bei einem Arbeitsaufwand von zwei Stunden pro Update ergibt sich ein Zeitaufwand von 200 Arbeitsstunden. 200 Stunden wertvolle Arbeitszeit, die der IT-Administrator dank Managed Services für andere Aufgaben nutzen kann.

ln/Benedikt Gasch, Direktor Produkt Management bei DeskCenter Solutions

Für viele andere Geschäftsanwendungen existiert diese Regelmäßigkeit jedoch nicht. Hier ist die IT stärker gefordert: Sie müsste täglich kontrollieren, ob es für die im Unternehmen eingesetzte Software sicherheitsrelevante Patches oder Updates gibt und diese zeitnah ausrollen. Vor der Verteilung auf PC, Laptop oder Smartphone sollte jede Software zunächst auf Herz und Nieren geprüft werden. Denn bei nahezu allen Applikationen treten hin und wieder Fehler bei der Installation auf. Aktuelles Beispiel ist der Microsoft Patchday vom April 2019. Hier verursachte die Installation von Updates mit Sophos Endpoint Protection erhebliche Probleme an den Endpunkten. Das zeigt: Überprüfung, Test, Deployment – ohne Unterstützung kann die IT dies kaum leisten.

Prüfung durch den Profi

Abhilfe können hier Managed-Service-Angebote für mobile und stationäre Endgeräte schaffen. Denn: Routineaufgaben wie die tägliche Suche nach Updates müssen nicht zwingend inhouse erledigt werden. Sie lassen sich relativ einfach outsourcen. Ein externer Anbieter verifiziert dann täglich den aktuellen Versionsstand für mehrere Hundert geschäftsrelevante Standardapplikationen, vom einfachen PDF-Reader bis hin zur komplexeren Büro-Applikation. Sämtliche neuen Betriebssystem- und Anwendungspakete sowie alle Updates und Patches durchlaufen dort ein standardisiertes Testverfahren.

Zunächst durchleuchten die stets aktuellsten Virenscanner die Software auf Schadcode. Anschließend wird aus dem ursprünglichen Softwarepaket alles entfernt, was nicht zur Kernapplikation gehört. Hierzu zählen Antiviren-Tools, Browser und Toolbars ebenso wie Messenger- oder Mailsoftware für Smartphones. Für kundenspezifische Anwendungen, wie beispielsweise HR- oder ERP-Programme, können diese Services häufig auch bereitgestellt werden.

Managed Services sichern die Software Supply Chain, entlasten die IT und unterstützen einen reibungslosen IT-Betrieb.

Im nächsten Schritt prüft der Managed-Service-Provider die Software auf eventuelle Probleme bei Installation und Kompatibilität. Dazu installiert er sie im Testlabor auf verschiedenen Geräten mit allen derzeit unterstützten Betriebssystemen. Nur Programme, die den gesamten Prozess ohne Fehler durchlaufen, werden zur Verteilung über einen Clouddienst freigegeben.

Der Einsatz von Managed Services kann die Sicherheit erheblich erhöhen. Zugleich entlastet er die IT, wie das folgende Rechenbeispiel zeigt: Bei 300 Clients sind durchschnittlich zehn Anwendungen mit etwa zehn Updates pro Jahr zu prüfen und zu paketieren. Bei einem Arbeitsaufwand von zwei Stunden pro Update ergibt sich ein Zeitaufwand von 200 Arbeitsstunden. 200 Stunden wertvolle Arbeitszeit, die der IT-Administrator dank Managed Services für andere Aufgaben nutzen kann.

ln/Benedikt Gasch, Direktor Produkt Management bei DeskCenter Solutions