Lesezeit

1 Minute

Im Test: Cloudflare Zero Trust Gateway

Lange Zeit waren zentrale Appliances beim Härten der Infrastruktur ein wichtiges Element. Doch durch die stärkere Nutzung von Home Office und mobiler Arbeit rücken dezentrale Ansätze in den Fokus. Das cloudbasierte Gateway Cloudflare Zero Trust verspricht, mobile und stationäre Clients zu schützen. Im Test zeigte das Werkzeug, wie gut es Anwender und Geräte absichert.

Cloudflare bietet über 100 verschiedene Services an, zu denen unter anderem ein Content Delivery Network, Internetsicherheitsdienste und verteilte DNS-Dienste zählen. Wir werfen in diesem Test einen Blick auf Cloudflare Zero Trust, das durch die globale Aufstellung von Cloudflare herkömmliche Sicherheitsgrenzen überwindet und das Internet für Teams auf der ganzen Welt schneller und sicherer machen soll. Cloudflare Zero Trust bietet mit "Access" ein Modul, das für SaaS-und eigene gehostete Anwendungen als Identitätsaggregator oder Proxy fungieren kann. Auf diese Weise sind Anmelderichtlinien in Cloudflare hinterlegbar, sodass sich nur Benutzer, die die Kriterien erfüllen, an den Apps anmelden können.

Das Modul "Secure Web Gateway" schützt Benutzer und Geräte. Riskante Websites lassen sich durch Blocklisten auf eine einfache Weise aussperren. Auch erlaubt die Software, den Up- und Download von Dateien zu steuern und durch einen Virenscanner zu prüfen. In bestimmten Lizenzen bietet Cloudflare zudem eine Browser-Isolation, die aktive Webseiteninhalte in einen sicheren, isolierten Browser umleitet. Dies bietet einen erweiterten Schutz vor Zero-Day-Angriffen und Malware. Das Remote-Browsing ist für den Benutzer unsichtbar und es ist weder ein besonderer Browser notwendig noch müssen Anwender ihre Gewohnheiten ändern.

Zugang zu Cloudflare

Zugang zu Cloudflare

Eine Testversion gibt es bei Cloudflare nicht, aber mit der kostenlosen Variante lassen sich nahezu alle Funktionen testen. Cloudflare bietet die Lizenzen "Free", "Standard" und "Enterprise" an, wobei sich die freien Funktionen an Unternehmen mit bis zu 50 Nutzern richten. Unterstützung gibt es hier nur durch die Community. Ansonsten sind fast alle Features der größeren Versionen vorhanden. Nur die Remote-Browser-Isolation ist außen vor und steht erst ab der Standardversion zur Verfügung. Darüber hinaus wird das Aktivitätsprotokoll nur für 24 Stunden gespeichert, in der Standardversion hingegen 30 Tage. Schließlich hält die Enterprise-Version die Logdateien sechs Monate vor und erlaubt, diese zu Cloudspeichern oder Security-Information-and-Event-Management-Systemen (SIEMs) zu übertragen.

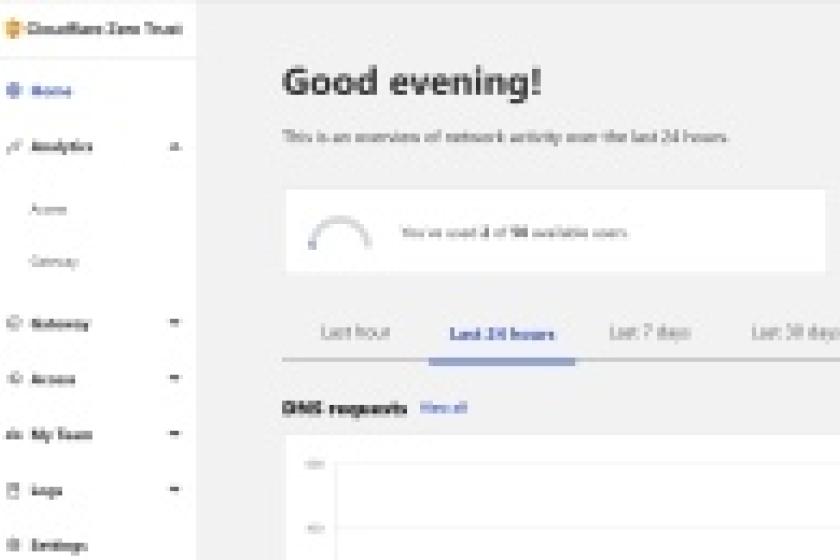

Im Rahmen des Tests registrierten wir uns über "Erste Schritte" für die freie Version. Zunächst mussten wir Benutzer und Kennwort definieren, bevor im nächsten Schritt der Teamname zu hinterlegen war. Dieser dient als Domain-Bezeichnung für den Cloudflare-Account, in unserem Fall lautete er "it-admin.cloudflare.de". Der Name kann später in den Einstellungen auch geändert werden. Nach dem Teamnamen galt es, den Nutzungsplan zu bestätigen. Hier wählten wir das kostenlose "Free" aus, im Folgenden mussten wir aber trotzdem Rechnungsdaten und Zahlungsmethode hinterlegen.

Fazit

Cloudflare hat uns im Test überzeugt: Es war sehr schnell eingerichtet und die Filtermöglichkeiten an verteilten Clients überzeugten auf ganzer Linie. Gerade wenn der lokale Virenscanner nicht zu einer vollumfänglichen Sicherheitslösung gewachsen ist und nicht der gesamte Datenverkehr über die eigene VPN-Infrastruktur geroutet werden soll, bietet sich Cloudflare Zero Trust an, um die Sicherheit aller Clients zu gewährleisten.

Den kompletten Test finden Sie in Ausgabe 10/2022 ab Seite 20.

ln/jp/Christian Schulenburg

Das Modul "Secure Web Gateway" schützt Benutzer und Geräte. Riskante Websites lassen sich durch Blocklisten auf eine einfache Weise aussperren. Auch erlaubt die Software, den Up- und Download von Dateien zu steuern und durch einen Virenscanner zu prüfen. In bestimmten Lizenzen bietet Cloudflare zudem eine Browser-Isolation, die aktive Webseiteninhalte in einen sicheren, isolierten Browser umleitet. Dies bietet einen erweiterten Schutz vor Zero-Day-Angriffen und Malware. Das Remote-Browsing ist für den Benutzer unsichtbar und es ist weder ein besonderer Browser notwendig noch müssen Anwender ihre Gewohnheiten ändern.

Eine Testversion gibt es bei Cloudflare nicht, aber mit der kostenlosen Variante lassen sich nahezu alle Funktionen testen. Cloudflare bietet die Lizenzen "Free", "Standard" und "Enterprise" an, wobei sich die freien Funktionen an Unternehmen mit bis zu 50 Nutzern richten. Unterstützung gibt es hier nur durch die Community. Ansonsten sind fast alle Features der größeren Versionen vorhanden. Nur die Remote-Browser-Isolation ist außen vor und steht erst ab der Standardversion zur Verfügung. Darüber hinaus wird das Aktivitätsprotokoll nur für 24 Stunden gespeichert, in der Standardversion hingegen 30 Tage. Schließlich hält die Enterprise-Version die Logdateien sechs Monate vor und erlaubt, diese zu Cloudspeichern oder Security-Information-and-Event-Management-Systemen (SIEMs) zu übertragen.

Im Rahmen des Tests registrierten wir uns über "Erste Schritte" für die freie Version. Zunächst mussten wir Benutzer und Kennwort definieren, bevor im nächsten Schritt der Teamname zu hinterlegen war. Dieser dient als Domain-Bezeichnung für den Cloudflare-Account, in unserem Fall lautete er "it-admin.cloudflare.de". Der Name kann später in den Einstellungen auch geändert werden. Nach dem Teamnamen galt es, den Nutzungsplan zu bestätigen. Hier wählten wir das kostenlose "Free" aus, im Folgenden mussten wir aber trotzdem Rechnungsdaten und Zahlungsmethode hinterlegen.

Fazit

Cloudflare hat uns im Test überzeugt: Es war sehr schnell eingerichtet und die Filtermöglichkeiten an verteilten Clients überzeugten auf ganzer Linie. Gerade wenn der lokale Virenscanner nicht zu einer vollumfänglichen Sicherheitslösung gewachsen ist und nicht der gesamte Datenverkehr über die eigene VPN-Infrastruktur geroutet werden soll, bietet sich Cloudflare Zero Trust an, um die Sicherheit aller Clients zu gewährleisten.

Den kompletten Test finden Sie in Ausgabe 10/2022 ab Seite 20.

ln/jp/Christian Schulenburg