Sicherheit in Microsoft Azure (3)

Hybride Szenarien lassen sich je nach eingesetzter Technologie in der Cloud relativ schnell aufbauen. Dies ist etwa für Testumgebungen interessant. Planen Sie aber, Teile Ihrer lokalen Infrastruktur dauerhaft auszulagern, sollten Sie die Sicherheit nicht aus den Augen verlieren. In der Cloud warten ganz neue Security-Aspekte – und das gleich auf verschiedenen Ebenen. Im letzten Teil des Workshops geht es unter anderem darum, wie Sie mit Microsoft Defender for Cloud für Sicherheit sorgen und warum Sie den Zugriff auf virtuelle Server einschränken sollten.

Sicherheit im Blick behalten

Microsoft Defender for Cloud, ehemals Security Center, versteht sich als Werkzeug, das dabei hilft, der Sicherheit in der Azure-Umgebung auf den Zahn zu fühlen. Defender ist in der Zwischenzeit eine umfassende Suite und der Begriff "Defender" taucht in der Microsoft-Cloudwelt verschiedentlich auf, sowohl bezogen auf die Infrastruktur in Azure als auch in Microsoft 365. Im Portal selbst ist hier und dort noch vom Security Center die Rede, Microsoft nimmt es mit den Begrifflichkeiten hier nicht so genau.

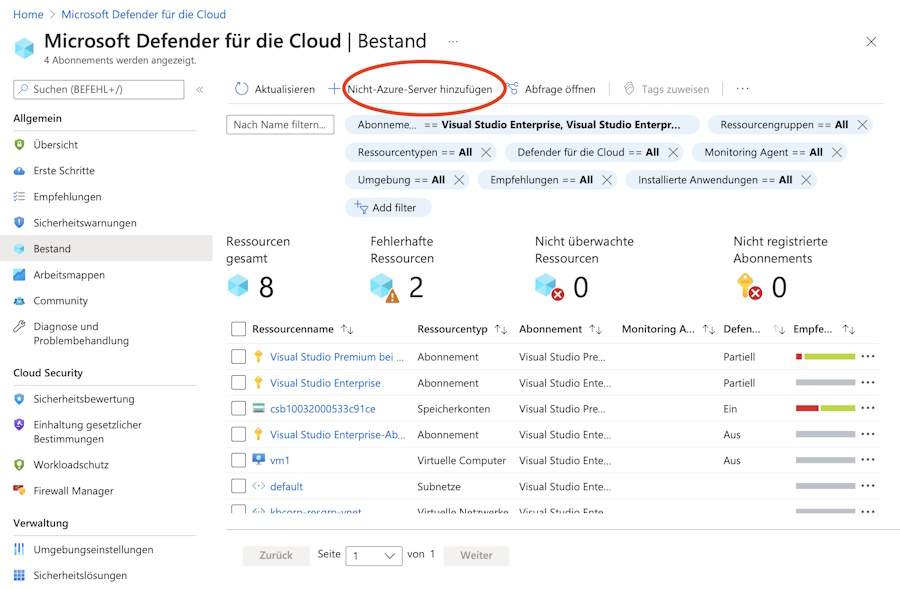

Bezogen auf unseren Schwerpunkt in diesen Beitrag, in dem es uns um die Absicherung von Ressourcen im hybriden Umfeld geht, ist zum Beispiel von Bedeutung, wie Server in Azure oder auch on-premises in die Bewertungen und Analysen einfließen können. Hierfür ist auf den Servern der Log-Analytics-Agent notwendig. Er lässt sich automatisch installieren oder auch aus dem Portal herunterladen, um ihn dann auf Server im Rechenzentrum zu verteilen. Für den manuellen Weg navigieren Sie im Defender-Dashboard zum Bereich "Bestand" und können hier über den entsprechenden Befehl "Nicht-Azure-Server" sowohl Windows- als auch Linux Server hinzufügen.

Die dazu notwendigen Agenten stehen zum Download bereit, Sie müssen hier lediglich die Bereichs-ID und den primären Schlüssel über die Zwischenablage auf dem lokalen Server beim Setup hinzufügen und schon ist der Server aus dem Rechenzentrum Teil des Bestands im Security Center. Übrigens: Wenn Sie im Rechenzentrum Server ohne Internetzugriff besitzen, besteht die Möglichkeit, über ein Log Analytics Gateway, eine Art Proxy, die Konnektivität zu Azure herzustellen, um diejenigen lokalen Server bei den Sicherheitswarnungen zu berücksichtigen.

Zugriff auf virtuelle Server einschränken

Über den Defender-Plan besteht die Möglichkeit, den Zugriff auf virtuelle Server abzusichern. Die Funktion hierfür heißt "JIT-VM-Zugriff " (Just-In-Time). Hier wird sich der Netzwerksicherheitsgruppen (NSG) bedient und für den Zugriff notwendige Ports werden nur auf Anforderung geöffnet, in dem eine temporäre NSG zugewiesen wird. Diese gestattet den Zugriff für einen bestimmten Zeitraum und wird dann wieder entfernt, wodurch der Zugriff auf die VM wieder erlischt.

Administratoren können nun den Zugriff anfordern, indem sie zum Bereich "JIT" navigieren und dort für die entsprechende VM "Zugriff anfordern" wählen. Genauso können Sie aber in den Eigenschaften der VM unter "Einstellungen" den Befehl "Verbinden" selektieren. Hier erscheint nun der Hinweis, dass der Zugriff erst angefordert werden muss, was Sie an Ort und Stelle auslösen können.

Das Ergebnis ist jeweils das gleiche: Ist der Zugriff angefragt, wird eine zusätzliche Netzwerksicherheitsgruppe erstellt, mit den Portregeln, die den Zugriff gestatten, und zwar mit genau der Quell-IP-Adresse der Admin-Workstation, von der die Anfrage kam. Die NSG bleibt für den angegebenen Zeitraum zugeordnet und hat die höchste Priorität, setzt somit die zuvor erstellte NSG erst einmal außer Kraft. Ist der Zugriff wieder beendet, wird sie gelöscht und übrig bleiben dann wieder die ursprünglichen NSGs, die den Zugriff einschränken.

Auf einen Aspekt sei hier noch hingewiesen, und zwar befindet sich in der Liste mit den für JIT konfigurierten VMs rechts das Dreipunkte-Menü. Hier haben Sie die Möglichkeit, nachträglich Änderungen an den Ports vorzunehmen. Genauso findet sich hier, leider aber etwas versteckt, ein Aktivitätsprotokoll mit Hinweisen darüber, wer wann den Zugriff für eine VM angefordert hat.

Kostenlose oder kostenpflichtige Pläne

Standardmäßig ist in "Defender für die Cloud" eine fortlaufende Security-Bewertung verbunden mit Empfehlungen für alle Ressourcen aktiv. Möchten Sie aber weiteren Schutz, zum Beispiel Bedrohungsschutz für VMs oder den JITVM-Zugriff nutzen, müssen Sie den sogenannten Defender-Plan aktivieren. Das kling erst einmal verwirrend, wird aber klarer, wenn Sie im Microsoft-Defender-Portal in den Bereich "Umgebungseinstellungen" navigieren und dort eine Subscription selektieren. Hier lässt sich bezogen auf einzelne Elemente in Ihrer Azure-Infrastruktur der Defender-Plan ein- oder ausschalten, sogar auf Ebene der einzelnen Funktionen. In früheren Versionen des Security Centers war hier auch von einem "Standard Plan" die Rede. Dieser Begriff taucht heute noch in der einen oder anderen Dokumentation auf.

Mittlerweile heißt es einfach nur Defender und Sie sehen hier, welche Funktionen geboten sind. Dabei ist auch schnell ersichtlich, dass nur der Defender-Plan wirklich Sinn ergibt. Werkzeuge wie "JITVM-Zugriff" oder auch die "Berichte zur Einhaltung gesetzlicher Bestimmungen" sind wichtige Funktionalitäten, die eigentlich kaum ein Administrator vermissen möchte. Für ein Feintuning und zur Kostenkontrolle lassen sich aber auch Ressourcen im Wirkungskreis von Defender ein- und ausschließen, was das Ganze preislich entzerrt. So kann zum Beispiel Defender in Bezug auf virtuelle Maschinen eingesetzt werden, bei SQL-Datenbanken ließe sich, wenn gewünscht, darauf verzichten.

Entwicklungs- und Trainingsumgebung

Unkenntnis ist oftmals ein Risiko. Aber wie Kenntnis über etwas erlangen, ohne Dinge auszuprobieren? Nicht jeder Administrator hat verschiedene Abonnements zur Hand, um in getrennten Umgebungen Szenarien durchzuspielen. Da kommen die DevTest Labs gerade richtig. Sie können beliebig Umgebungen einrichten, hier Lab genannt, und darin quasi eine Parallelinfrastruktur mit Benutzern, Netzwerken, virtuellen Maschinen und was sonst noch alles dazu gehört aufbauen. Dieses Feature ist besonders für Unternehmen interessant, die eine größere Anzahl Administratoren haben, die sich mit den neuen Technologien beschäftigen möchten, oder auch für Entwickler und deren Applikationstests. Sie haben die Kontrolle über die Kosten, indem Sie entweder pro Lab oder pro Benutzer definieren, wie viele VMs bereitgestellt werden.

Sie können von zentraler Stelle aus VM-Images bereitstellen, die von den Lab-Benutzern abgerufen werden und deren Größe limitiert ist, um Wildwuchs zu vermeiden. Ein gesamtes Lab lässt sich zu einem definierten Zeitpunkt herunterfahren, um unnötige Kosten zu vermeiden. All das charakterisiert eine Test- und Spielumgebung, ohne eine Produktionsumgebung in irgendeiner Weise zu gefährden. Azure DevTest Labs ist kostenlos. Berechnet werden Ihnen lediglich die Ressourcen und die Nutzungszeit, die Sie darin verwenden.

Weitere Schutzmechanismen

Ein weiteres Sicherheitsfeature ist die Verschlüsselung von virtuellen Festplatten in Azure. Zugegeben, die Handhabung von Schlüsseln und Verschlüsselungsschlüsseln in Azure Key Vaults ist nichts, was ein Administrator nebenbei aus dem Hut zaubert, insbesondere wenn er neu im Thema ist. Aber die Komplexität ist auch ein Garant für Leistungsfähigkeit und die gute Nachricht ist, dass Microsoft Docs sehr gute Artikel bereithält, die die Sachverhalte einfach erklären, besonders Themen wie Verschlüsselung. Auffällig dabei ist, dass eine Vielzahl der Artikel nicht mehr durch Roboter übersetzt wurde, sondern direkt in deutscher Sprache verfasst ist, was das Lesen sehr viel angenehmer gestaltet.

Es ergibt Sinn, für Azure-Server mit sensiblen Daten über eine Serverhärtung nachzudenken. Hierfür stellt Microsoft das Security Compliance Toolkit (SCT) bereit, das quasi eine Weiterführung des Security Compliance Managers darstellt, den einige Administratoren eventuell noch kennen und den Microsoft im Sommer 2017 bereits in Rente geschickt hat. Seine Aufgabe damals war, im Bereich der Härtung vordefinierte Richtlinien für Windows Server 2016 auszuliefern, sogenannte Baseline Policies. Diese Lücke schließt das Compliance Toolkit.

Fazit

Security ist ein weites Themenfeld für IT-Verantwortliche. Das war zu Zeiten so, als Server noch ausschließlich viereckige Kisten waren und im Rechenzentrum für Wärme sorgten. Und in Zeiten virtueller Infrastrukturen, in denen Ihr wichtigstes Gut, nämlich Ihre Daten, irgendwo auf dem Globus in Microsoft-Rechenzentren liegen, ist das wichtiger denn je. Da heißt es: am Ball bleiben und permanent Dinge auf den Prüfstand stellen. Es ist nicht notwendig, jedem Trend zu folgen und auf jedes Pferd zu setzen, das Microsoft in Microsoft 365 oder in Azure aufzäumt. Aber die Funktionen, die uns Redmond mitgibt, um Infrastrukturen zu schützen, wachsen bei alldem mit.

ln/dr/Klaus Bierschenk

Im ersten Teil der Workshopserie sind wir darauf eingegangen, welche Rolle lokale Konten für die Cloudadministration spielen und wie Sie Ressourcenhierarchien und Vererbungen im Blick behalten. Im zweiten Teil ging es vor allem darum, wie Sie auf der Kommandozeile für den Security-Feinschliff sorgen und wie Sie den Azure-Login absichern.