Sicherheit in Microsoft Azure (2)

Hybride Szenarien lassen sich je nach eingesetzter Technologie in der Cloud relativ schnell aufbauen. Dies ist etwa für Testumgebungen interessant. Planen Sie aber, Teile Ihrer lokalen Infrastruktur dauerhaft auszulagern, sollten Sie die Sicherheit nicht aus den Augen verlieren. In der Cloud warten ganz neue Security-Aspekte – und das gleich auf verschiedenen Ebenen. Im zweiten Workshop-Teil schildern wir, wie Sie auf der Kommandozeile für den Security-Feinschliff sorgen und wie Sie den Azure-Login absichern.

Feinschliff auf der Kommandozeile

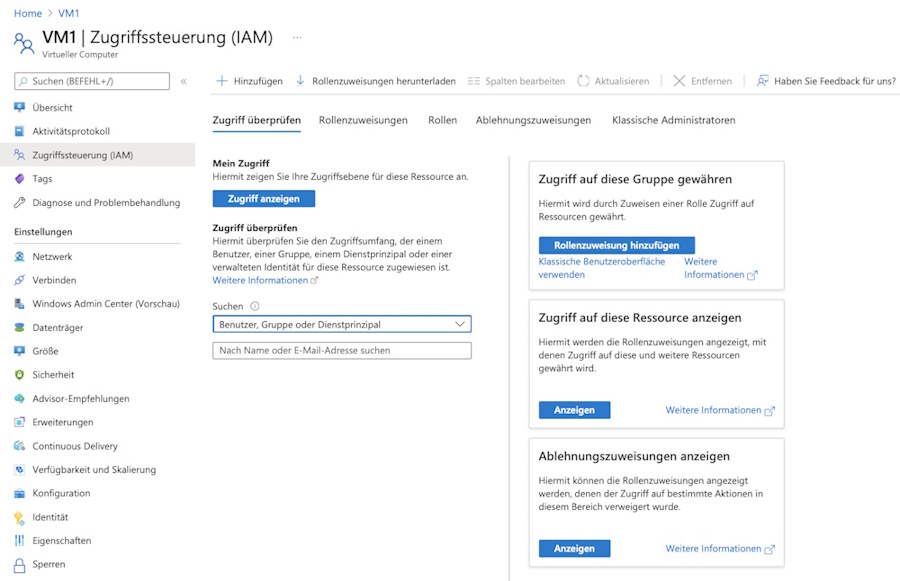

Zeigen Sie die Berechtigungen für eine VM an, wie in Bild 2 zu sehen, finden Sie detaillierte Auskunft über die Rollen, Zuweisungen und letztlich die damit im Zusammenhang stehenden Berechtigungen für das jeweilige Objekt. Die Hauptaufgabe hier ist es, Zuweisungen einzurichten. Die Seite eignet sich aber genauso gut, um unter Angabe eines Benutzers dessen Möglichkeiten für dieses Objekt zu erkunden. Das ist sicherlich für Infrastrukturen von Interesse, in denen viel mittels Vererbung und Verschachtelungen gearbeitet wird.

Sollten Sie in der Vielzahl an vordefinierten Rollen nicht fündig werden, können Sie Ihre eigenen benutzerdefinierten erstellen. Dies ging lange Zeit nur von der Kommandozeile aus, mittlerweile klappt es aber auch im Azure Portal. Entscheiden Sie sich für die Kommandozeile, können Sie hierfür die Azure PowerShell, die Azure Kommandozeilenschnittstelle (CLI) oder die REST-API bemühen. Trotz der Menge an vordefinierten Rollen benötigt jede IT-Infrastruktur ihren individuellen Feinschliff, der eine Anpassung der Rollen nach sich zieht.

Übrigens finden Sie im persönlichen Menü (oben rechts im Portal) eine Übersicht mit allen Zugriffsmöglichkeiten in Azure. Durch Klick auf den Benutzernamen und dann auf "Weitere Optionen (…)" und "Meine Berechtigungen" aus dem Menü informiert eine neue Seite zu allen vorhandenen Abonnements über die Mitgliedschaften in den jeweiligen Gruppen. Auch hier wird nicht unterschieden, ob es sich um Gruppen handelt, die in Azure angelegt wurden, oder ob die Gruppen aus dem On-Premises-AD stammen.

Wenn Sie sichergehen möchten, dass bestimmte Elemente nicht geändert oder gar gelöscht werden, können Sie unabhängig von allen getroffenen Berechtigungen sogenannte "Sperren" einrichten. Diese lassen sich auch nicht mit den höchsten Berechtigungen umgehen, ohne die Sperre selbst zu entfernen. Sie finden die Sperren in der Leiste links bei den Eigenschaften und Optionen zu einem selektierten Element.

Azure-Login absichern

Manche administrativen Konten besitzen so weitreichende Rechte, dass eine Anmeldung mit mehrstufiger Authentifizierung (Multifaktor-Authentifizierung, MFA) sinnvoll ist. Erlangt beispielsweise jemand Kenntnis über das Passwort des "Globalen Administrator", nutzt ihm das wenig, wenn er den zweiten Faktor nicht in Händen hält. Für eine Erstimplementierung ist wichtig zu unterscheiden, was es abzusichern gilt und wo die Benutzerkonten liegen, für die ein zweiter Faktor beim Anmelden Bedingung sein soll.

Dies sollte basierend auf der Kritikalität bestimmter Rollen umgesetzt werden und hierfür bietet sich Privileged Identity Management (PIM) an, das es ermöglicht, für Administrative Rollen zeitlich limitierte Mitgliedschaft anzufordern. Sei es unter der Zuhilfenahme einer Genehmigung (Approval) durch Dritte oder durch ein Self-Approval, das zum Beispiel ein MFA einfordert. Das Ganze ist kombinierbar und auf Ebene jeder Sicherheitsrolle ermöglicht es Ihnen je nach Sensibilität einzelner Rollen eine stärkere Absicherung oder auch nicht.

MFA lässt sich für einzelne Benutzer oder für größere Landschaften mittels CSV-Datei für mehrere Benutzer aktivieren. Ausgangspunkt hierfür ist in jedem Fall das "Dashboard" des Active Directories im Azure-Portal. Wechseln Sie zur Ansicht "Alle Benutzer", können Sie im Bildschirm oben über die Schaltfläche "Multi-Factor Authentication" alle für die Benutzerobjekte geltenden MFA-Einstellungen vornehmen. Meldet sich der Benutzer nun das nächste Mal mit seinem Konto im Browser an, wird er gezwungen, die MFA erstmalig einzurichten. Dies gilt für einfache Benutzerkonten genauso wie für administrative Konten.

Bleiben wir beim Administrator und gehen wir davon aus, dass dieser heutzutage nicht wenige Benutzerkonten und Kennwörter verwalten muss. In diesem Fall kann er sich das Leben richtig einfach machen, wenn er die "Authenticator App", erhältlich für Android und iOS, verwendet. Das Schöne daran ist, dass in diesem Fall "einfacher" nicht automatisch "weniger sicher" heißt – im Gegenteil, die Authenticator App bietet passwortloses Anmelden oder auch anderweitige Anwendung des zweiten Faktors, wie die simple Selektion eines Codes, der im Login angezeigt wird, oder auch nur die Bestätigung, dass die Anmeldung aktuell angefragt ist.

Neben dieser doch eher statischen Verteilung von MFA an Benutzer und auch Administratoren gibt es zusätzlich noch die Möglichkeit, MFA über Conditional Access Policies einzufordern. Dies ergänzt sich mit dem zuvor Genannten und hat den Charme, MFA situationsbezogen zusätzlich und erneut zu aktivieren. Geräte oder Standorte sowie unterschiedliche Applikationen sind die Kriterien, die dabei zum Einsatz kommen.

Sehen wir uns das Beispiel der IT-Administratorin Christa aus der "kbcorp.de" an. Sie wird bei der nächsten Browseranmeldung am Portal aufgefordert, MFA zu konfigurieren. Wenn sie bei der Sicherheitsüberprüfung "Mobile App" selektiert anstatt "telefonische Benachrichtigung" oder dergleichen, kann sie über die Webseite direkt die "Authenticator App" einrichten. In der App scannt sie den auf dem Bildschirm angezeigten QR-Code, um ihr Konto einmalig hinzuzufügen. So wird sichergestellt, dass die Person, die sich anmeldet, auch im Besitz des Geräts ist.

Sehen wir uns das Beispiel der IT-Administratorin Christa aus der "kbcorp.de" an. Sie wird bei der nächsten Browseranmeldung am Portal aufgefordert, MFA zu konfigurieren. Wenn sie bei der Sicherheitsüberprüfung "Mobile App" selektiert anstatt "telefonische Benachrichtigung" oder dergleichen, kann sie über die Webseite direkt die "Authenticator App" einrichten. In der App scannt sie den auf dem Bildschirm angezeigten QR-Code, um ihr Konto einmalig hinzuzufügen. So wird sichergestellt, dass die Person, die sich anmeldet, auch im Besitz des Geräts ist.

Ist alles abgeschlossen, lässt sich das Smartphone auf verschiedene Arten verwenden: Entweder wird beim Login ein angezeigter Software-Token eingegeben oder für Konten, deren Benutzer es ganz einfach haben möchten, kann stattdessen eine Benachrichtigung in der App angezeigt werden. Sie können sich zudem festlegen, per Touch-ID oder Face-ID den zweiten Faktor zu bedienen, je nachdem wie das Smartphone ausgestattet ist und für was Sie sich beim Einrichten entschieden haben.

Das ist großes Kino, wenn der Administrator mehrere Konten besitzt, denn in der App lassen sich auch Microsoft-Konten hinterlegen – und diese sind bekanntlich nicht nur für die Anmeldung am Azure-Portal vonnöten, sondern begegnen dem Administrator laufend, zum Beispiel auch, wenn er sich bei MSDN anmeldet. Microsoft ist stetig bestrebt, den Umgang mit verschiedenen Passwörtern zu vereinfachen und verbessert die Integration der Authenticator-App als Bestandteil der Anmeldung seit Jahren kontinuierlich.

ln/dr/Klaus Bierschenk

Im dritten Teil der Workshopserie geht es unter anderem darum, wie Sie mit Microsoft Defender for Cloud für Sicherheit sorgen und warum Sie den Zugriff auf virtuelle Server einschränken sollten. Im ersten Teil haben wir uns damit beschäftigt, welche Rolle lokale Konten für die Cloudadministration spielen und wie Sie Ressourcenhierarchien und Vererbungen im Blick behalten.