Lesezeit

2 Minuten

Seite 2 - Im Test: Avast for Business Free

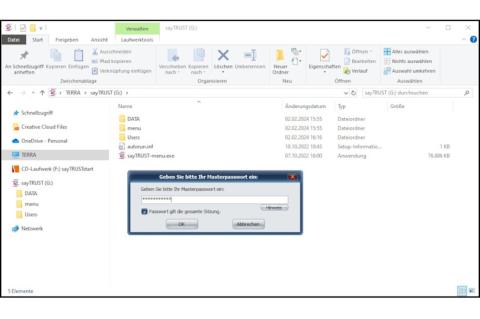

Um die unerwünschte Anzeige bei zukünftigen Installationen zu verhindern, loggten wir uns im Web-Frontend ein und navigierten unter "Netzwerk" zu "Einstellungen". Hier wechselten wir auf den Tab "Allgemeine Einstellungen" und aktivierten dort den "Still"-Modus. Dieser bewirkt, dass der Client Pop-ups, Meldungen und Alarme nicht mehr anzeigt. Zusätzlich konnten wir hier noch den Programmzugriff und den Zugriff auf die Einstellungen mit einem Kennwort schützen. Im weiteren Verlauf installierten wir den Avast-Client auf verschiedenen Windows-Rechnern. Nach der Aktivierung des Still-Modus sahen wir jetzt keine Benachrichtigung mehr.

Außerdem gibt es bei den Einstellungen den Eintrag "Default", hinter dem sich einige Grundeinstellungen verbergen, die jeder Client bei der Aktivierung erhält. Hier bietet sich unter anderem die Möglichkeit, einzelne Security-Module zu deaktivieren. Getrennt für Windows-Workstation, Windows-Server und OS X sahen wir eine Liste der verfügbaren Module. Jedes Modul konnten wir separat ausschalten und die meisten auch konfigurieren. Dazu schalteten wir die erweiterten Einstellungen an und klickten neben dem Modul, sofern vorhanden, auf den Link "Anpassen". Beim Mail-Schutz konnten wir hier zum Beispiel festlegen welche Nachrichtenwege, also Ports, zu überwachen waren und konnten auch verschiedene Verhaltensweisen festlegen.

Je nach Betriebssystem verschiedene Module

Im Detail bringt die kostenfreie Security Lösung insgesamt vier Module mit. Die Bereiche Datei-, System- und Mail-Schutz sind für alle drei Betriebssysteme verfügbar. Zusätzlich gibt es für Windows-Workstation noch den Browser-Cleanup. In der Premium-Version sind dann noch Antispam und Firewall sowie Datenschredder, Safe-Zone und Sandbox freigeschaltet. Auf einem Windows-Server schützt Avast zusätzlich noch mit den Modulen Exchange und SharePoint.

Der Datei-Schutz prüft beim Zugriff auf die Festplatte, ob die zu öffnende Datei sicher ist. In den Anpassungen und "Aktionen" legten wir fest, wie Avast beim Erkennen einer unerwünschten Datei vorgeht. Neben "automatisch in Ordnung bringen" hatten wir noch "in Container verschieben", "Nachfragen", "Reparieren" und "Löschen" zu Auswahl. Gut war noch, dass wir den Wirkungsgrad zwischen "Niedrig", "Mittel" und "Hoch" festlegen konnten. Damit bestimmten wir die Empfindlichkeit der Prüfung.

Bild 3: Die Übersicht zeigt den Zustand eines jeden Gerätes an.

Der E-Mail-Schutz verhinderte das Senden und Empfangen infizierter Nachrichten über die Protokolle POP3, IMAP4, SMTP und NNTP (Newsgroup-Nachrichten). Vermisst haben wir den Schutz für Instand-Messaging wie Skype. In den Einstellungen legten wir unter anderem fest, ob die Betreffzeile ein Präfix, eine vorangestellte Ergänzung mit dem Hinweis auf einen gefundenen Virus erhält und ob das Modul, speziell bei Outlook, die Dateien schon beim Anhängen an die E-Mail prüft. Neben den bekannten Aktionen gab es auch hier wieder die Einstellungen für den Wirkungsgrad.

Gründlicher Virenschutz, gemächlicher Web-Schutz

Wir wollten natürlich auch wissen, ob der Virenscanner hält, was Avast verspricht. In unserer zugegebenermaßen kleinen Testumgebung nutzten wir dazu einen E-Mail-Account, der einige bereits empfangene E-Mails samt Malware enthielt. Wir installierten einen E-Mail-Client auf dem Windows-Arbeitsplatz und richteten das E-Mail-Konto über IMAP ein. Nun klickten wir auf die verschiedenen E-Mails worauf hin ein Dialog aufpoppte und uns vor Trojana-Dropper.Win32.Dorifel.amrx oder Trojana-Banker.Win32.Agent.snp warnte. Von 40 E-Mails enthielten 27 einen Virus – auch in verpackten Archiven –, die Avast alle erkannte.

Nun testeten wir noch das POP3-Protokoll und bedienten uns eines Systems, das E-Mails mit verschiedenen Viren-Dummies versendet. Unter anderem empfing unser Test-Account verschiedene Viren etwa in ZIP- und RAR-Archiven, eine WMF-Datei mit Abbruch-Handler, verschiedene manipulierte ZIP-Dateien als auch unter anderem die Schädlinge Bagle.Q und Netsky.P. Der Avast-Scanner machte auf jede Schadware aufmerksam und ging entsprechend den Voreinstellungen damit um. Einige Dateien bereinigte der Scanner nicht automatisch von den Viren und schob diese in Quarantäne.

Seite 1: Übersichtliches Dashboard im Browser

Seite 2: Gründlicher Virenschutz, gemächlicher Web-Schutz

Seite 3: Praktische Vorlagen vereinfachen Administration

dr/ln/Sandro Lucifora

Außerdem gibt es bei den Einstellungen den Eintrag "Default", hinter dem sich einige Grundeinstellungen verbergen, die jeder Client bei der Aktivierung erhält. Hier bietet sich unter anderem die Möglichkeit, einzelne Security-Module zu deaktivieren. Getrennt für Windows-Workstation, Windows-Server und OS X sahen wir eine Liste der verfügbaren Module. Jedes Modul konnten wir separat ausschalten und die meisten auch konfigurieren. Dazu schalteten wir die erweiterten Einstellungen an und klickten neben dem Modul, sofern vorhanden, auf den Link "Anpassen". Beim Mail-Schutz konnten wir hier zum Beispiel festlegen welche Nachrichtenwege, also Ports, zu überwachen waren und konnten auch verschiedene Verhaltensweisen festlegen.

Je nach Betriebssystem verschiedene Module

Im Detail bringt die kostenfreie Security Lösung insgesamt vier Module mit. Die Bereiche Datei-, System- und Mail-Schutz sind für alle drei Betriebssysteme verfügbar. Zusätzlich gibt es für Windows-Workstation noch den Browser-Cleanup. In der Premium-Version sind dann noch Antispam und Firewall sowie Datenschredder, Safe-Zone und Sandbox freigeschaltet. Auf einem Windows-Server schützt Avast zusätzlich noch mit den Modulen Exchange und SharePoint.

Der Datei-Schutz prüft beim Zugriff auf die Festplatte, ob die zu öffnende Datei sicher ist. In den Anpassungen und "Aktionen" legten wir fest, wie Avast beim Erkennen einer unerwünschten Datei vorgeht. Neben "automatisch in Ordnung bringen" hatten wir noch "in Container verschieben", "Nachfragen", "Reparieren" und "Löschen" zu Auswahl. Gut war noch, dass wir den Wirkungsgrad zwischen "Niedrig", "Mittel" und "Hoch" festlegen konnten. Damit bestimmten wir die Empfindlichkeit der Prüfung.

Bild 3: Die Übersicht zeigt den Zustand eines jeden Gerätes an.

Der E-Mail-Schutz verhinderte das Senden und Empfangen infizierter Nachrichten über die Protokolle POP3, IMAP4, SMTP und NNTP (Newsgroup-Nachrichten). Vermisst haben wir den Schutz für Instand-Messaging wie Skype. In den Einstellungen legten wir unter anderem fest, ob die Betreffzeile ein Präfix, eine vorangestellte Ergänzung mit dem Hinweis auf einen gefundenen Virus erhält und ob das Modul, speziell bei Outlook, die Dateien schon beim Anhängen an die E-Mail prüft. Neben den bekannten Aktionen gab es auch hier wieder die Einstellungen für den Wirkungsgrad.

Gründlicher Virenschutz, gemächlicher Web-Schutz

Wir wollten natürlich auch wissen, ob der Virenscanner hält, was Avast verspricht. In unserer zugegebenermaßen kleinen Testumgebung nutzten wir dazu einen E-Mail-Account, der einige bereits empfangene E-Mails samt Malware enthielt. Wir installierten einen E-Mail-Client auf dem Windows-Arbeitsplatz und richteten das E-Mail-Konto über IMAP ein. Nun klickten wir auf die verschiedenen E-Mails worauf hin ein Dialog aufpoppte und uns vor Trojana-Dropper.Win32.Dorifel.amrx oder Trojana-Banker.Win32.Agent.snp warnte. Von 40 E-Mails enthielten 27 einen Virus – auch in verpackten Archiven –, die Avast alle erkannte.

Nun testeten wir noch das POP3-Protokoll und bedienten uns eines Systems, das E-Mails mit verschiedenen Viren-Dummies versendet. Unter anderem empfing unser Test-Account verschiedene Viren etwa in ZIP- und RAR-Archiven, eine WMF-Datei mit Abbruch-Handler, verschiedene manipulierte ZIP-Dateien als auch unter anderem die Schädlinge Bagle.Q und Netsky.P. Der Avast-Scanner machte auf jede Schadware aufmerksam und ging entsprechend den Voreinstellungen damit um. Einige Dateien bereinigte der Scanner nicht automatisch von den Viren und schob diese in Quarantäne.

Seite 1: Übersichtliches Dashboard im Browser

Seite 2: Gründlicher Virenschutz, gemächlicher Web-Schutz

Seite 3: Praktische Vorlagen vereinfachen Administration

| << Vorherige Seite | Seite 2 von 3 | Nächste Seite >> |

dr/ln/Sandro Lucifora