Microsoft 365 Threat Intelligence verstehen und produktiv nutzen (1)

Mit Microsoft 365 Threat Intelligence können Administratoren auf Funktionen aus der Microsoft-Cloud setzen, um Angriffe zu erkennen und zu bekämpfen. Bei Threat Intelligence handelt es sich per Definition um evidenzbasiertes Wissen, das Kontext, Mechanismen, Indikatoren, Implikationen und weitere Daten erfasst. Auf Basis dieser Daten lassen sich Vorgehensweisen erarbeiten, mit denen sich Attacken auf Netzwerke und Clouddienste verhindern lassen. Im ersten Teil der Workshopserie erklären wir die Grundlagen des Bedrohungsmanagements und was es mit dem Intelligent Security Graph auf sich hat.

Die Möglichkeit, die Angreifer nutzen, um Netzwerke, Anwender und Clouddienste zu attackieren, sind nahezu unerschöpflich. Mit Bedrohungsdaten sind allerdings umfangreiche Analysen und Rückschlüsse möglich, mit denen sich Angriffe erkennen und erfolgreich bekämpfen lassen. Da Microsoft eines der größten Netzwerke der Welt betreibt, liegen hier auch besonders viele Bedrohungsdaten vor. Mit diesen Informationen können die Sicherheitslösungen von Microsoft Muster finden und Anwendern zur Verfügung stellen, um Angriffe auf Clients schnell zu erkennen und zu bekämpfen. Der Dienst Microsoft 365 Threat Intelligence ist in Microsoft 365 Enterprise verfügbar. Verwenden Sie ein anderes Abonnement, lässt sich Microsoft 365 Threat Intelligence als Add-on dazubuchen.

Intelligent Security Graph in Microsoft 365

Eine wesentliche Funktion in Microsoft 365 Threat Intelligence ist der Microsoft Intelligent Security Graph. Dieser Dienst kann umfangreiche Daten aus dem Microsoft-Netzwerk aus zahlreichen Sensoren auslesen und verarbeiten. Das umfasst Benutzeranmeldungen, E-Mails und auch Sicherheitsvorfälle in Zusammenhang mit Microsoft 365 Defender. Dazu kommt die Anbindung an Microsoft Defender for Endpoint, um Malware-Angriffe auf PCs zu erkennen und zu bekämpfen.

Microsoft Intelligent Security Graph bietet ein Dashboard und den Threat Explorer, mit dem sich Analysen durchführen lassen. Mit den beiden Werkzeugen zeigt Microsoft 365 Threat Intelligence Informationen zu Angriffen an und gibt gleichzeitig Hinweise, wie auf die Angriffe reagiert werden sollte. Mit beiden Tools lassen sich auch Benutzerkonten identifizieren, die besonders anfällig für Angriffe sind. Hier bietet sich auch die Verwendung von Microsoft 365 Threat Intelligence zusammen mit Microsoft 365 Defender an. So kann Microsoft Threat Protection zudem dabei helfen, die Anwender für einen sicheren Umgang mit den Clouddiensten zu sensibilisieren.

Microsoft Intelligent Security Graph, auch als Microsoft Graph bezeichnet, wertet jede Sekunde hunderte GByte an Daten aus. Diese stammen direkt aus dem Microsoft-Netzwerk und von Windows-PCs, bei denen die Datenübertragung zu Microsoft gestattet ist. Die Lösung setzt auf maschinelles Lernen und damit auf KI, um Angriffsmuster schnell zu erkennen und Ratschläge zu entwickeln, mit denen sich die Angriffe abwehren lassen.

Bedrohungsmanagement

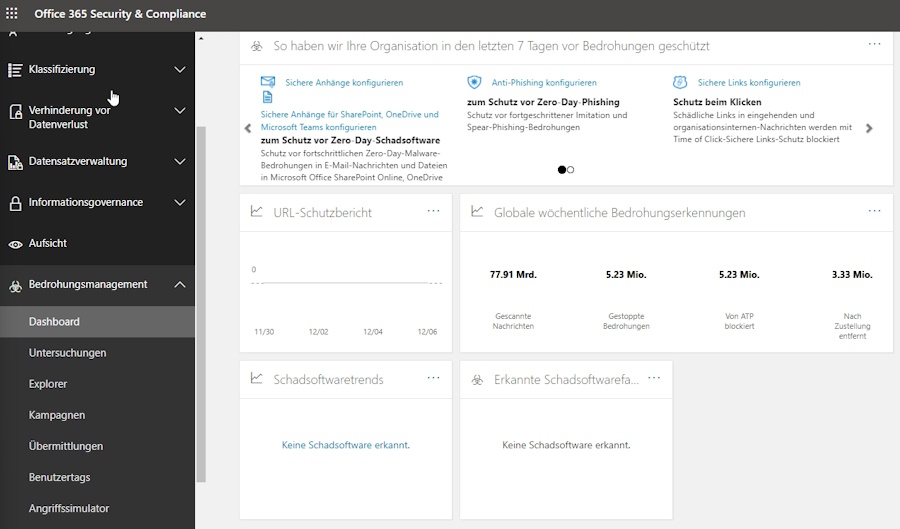

Neben der neuen Oberfläche von Micro-soft 365 Defender, die Sie über "security.microsoft.com" erreichen, stehen auch im Office 365 Security & Compliance-Center (protection.office.com) bei "Bedrohungsmanagement" hilfreiche Daten zur Verfügung. Mit dem "Dashboard" erhalten Sie eine Zusammenfassung der Möglichkeiten und Informationen zu den Angriffen. Oben links sind zum Beispiel mit "Untersuchungszusammenfassung" alle relevanten Daten für aktuelle Angriffe zu erkennen.

Auch die Kachel "So haben wir Ihre Organisation in den letzten 7 Tagen vor Bedrohungen geschützt" zeigt Ihnen Hinweise und Links an, mit denen sich der Schutz anpassen lässt. Hierüber können Sie zum Beispiel den Phishing-Schutz konfigurieren und sichere Anhänge in Exchange Online definieren. Nutzen Sie Microsoft 365 Defender über "security.microsoft.com", stehen die Informationen samt Threat Explorer dort ebenfalls zur Verfügung.

Mit dem Dashboard erhalten Sie einen Einblick in die aktuelle Bedrohungslandschaft Ihrer Umgebung. Auch Heatmaps zu den Ursprüngen der Angriffe und den Mustern sind hier zu sehen. Zusammen mit diesen Informationen bietet das Dashboard auch eine Liste der am häufigsten angegriffenen Benutzer und der jüngsten Warnungen. Dadurch lassen sich die betroffenen Benutzer, die Angreifer und deren Bedrohungen sowie die Art der Bedrohung genau klassifizieren. Dazu kommen Ratschläge und Tipps, wie die Bedrohungen beseitigt und zukünftige Gefahren vermieden werden können. Über das Dashboard steht auch der Threat Explorer zur Verfügung. Neben dem Link "Explorer" bei "Bedrohungsmanagement" zeigt das Dashboard auch zusammengefasste Daten an, die ihren Ursprung vom Threat Explorer haben.

ln/dr/Thomas Joos

Im zweiten Teil der Workshopserie beschäftigen wir uns mit dem Praxiseinsatz des Threat Explorer und wie Sie damit Angriffe simulieren.