Inhaltsverzeichnis

EDITORIAL

AKTUELL

News

In den News finden Sie monatlich von unseren Redakteuren ausgewählte Nachrichten, aktuelle Meldungen und Produktneuheiten zu Themen des professionellen IT-Betriebs.

Interview

Im Gespräch mit Markus Knorr, Manager System Engineering bei Palo Alto Networks, über die Bedeutung Zero-Trust in der IT-Sicherheit.

TESTS

F-Secure Elements Endpoint Detection and Response

Die Software soll Cyberangriffe kontextbezogen erkennen und Administratoren bei der Bekämpfung der Bedrohungen unterstützen. Wir haben uns angesehen, ob das auch so klappt.

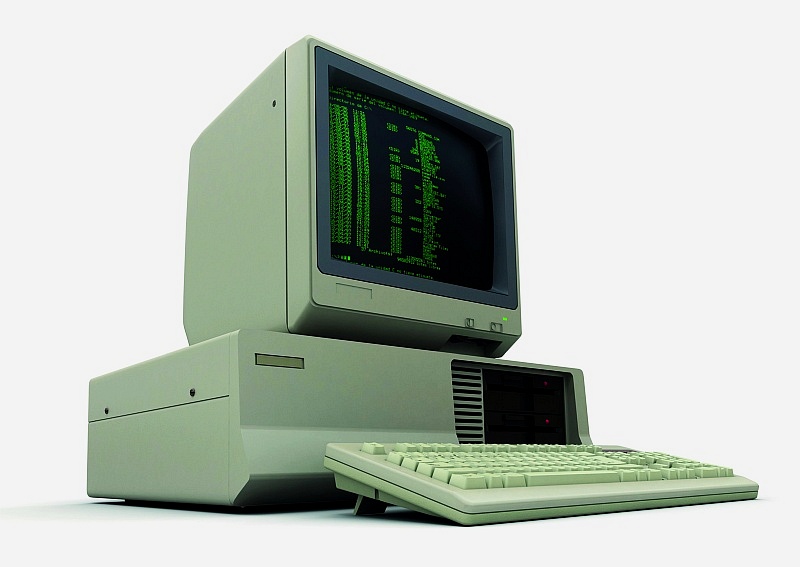

Kaspersky Embedded Systems Security 3.0

Veraltete Betriebssysteme sind noch auf vielen Computern und eingebetteten Systemen aktiv. Kaspersky Embedded Systems Security adressiert deren sicheren Betrieb und Schutz.

Enginsight

Enginsight überwacht IT-Assets und sichert diese durch Patchmanagement, automatisierte Reaktionen und Intrusion Detection ab. Eine besondere Stärke zeigte sich im Konfigurationsmanagement.

LogMeIn LastPass Business

LastPass Business verspricht, das Passwortmanagement mit Themen wie Identity Management und Single Sing-on zu vereinen und Endpunkte auf diese Weise zu sichern.

Security-Awareness-Trainings mit KnowBe4

KnowBe4 bietet eine Plattform für Security-Awareness-Training und simuliertes Phishing, um Mitarbeiter in die Lage zu versetzen, Spam- und Pishing E-Mails besser zu erkennen.

PRAXIS

Power Automate Desktop

Die Software erlaubt es, Abläufe in Form von Flows zu erstellen und bei Bedarf zu starten. Durch das zugrundeliegende Scripting zeigt sie sich flexibel, erfordert jedoch eine gewisse Einarbeitung.

Netzwerkautomatisierung mit Ansible und AWX (2)

Bevor unser Automatisierungs-Raumschiff starten kann, warten noch Aufgaben wie Inventarisierung, Jobdefinition und die zeitliche Steuerung der Abläufe.

Netzwerkmonitoring mit OpenNMS

Im Pool der Open-Source-Anwendungen, die sich dem Monitoring verschreiben, sticht OpenNMS durch enorme Skalierbarkeit hervor – auch zehntausende Endpunkte sind möglich.

VMware Workspace ONE

VMware bietet mit Workspace ONE ein Werkzeug zur Bereitstellung eines digitalen Arbeitsplatzes an. Unser Beitrag stellt Features, Komponenten und Architektur von Workspace ONE vor.

Cluster mit der Nutanix-Community-Edition

Die Community-Edition von Nutanix ist für diejenigen gedacht, die die ersten Schritte in der Umgebung machen möchten. Wir schildern den Weg hin zu Ihrem Nutanix-Cluster.

Ein- und Ausgabe konfigurieren

Der Open-Source-Tipp in diesem Monat wirft einen Blick auf das X-Window-System und wie Sie dieses für das optimale Zusammenspiel mit Ihrer Hardware konfigurieren.

E-Mail-Kommunikation absichern

Zum Schutz vor Spam und Phishing gibt es mit SPF und DKIM effektive Methoden. DMARC vereint diese Maßnahmen und erlaubt die gezielte Konfiguration entsprechend Ihrer Richtlinien.

Tipps, Tricks und Tools

In jeder Ausgabe präsentiert Ihnen IT-Administrator Tipps, Tricks und Tools zu den aktuellen Betriebssystemen und Produkten, die in vielen Unternehmen im Einsatz sind.

SCHWERPUNKT

Zero Trust als Sicherheitsstrategie

Wer im Unternehmen Googles BeyondCorp-Prinzip propagiert oder das LISA-Modell von Netflix, gilt selbst 15 Jahre nach deren Einführung hierzulande noch immer als Visionär. Doch das muss sich ändern.

Microsoft Defender for Endpoint

Antimalware-Produkten aus Redmond fehlten bisher zentrale Verwaltungs- und Reporting-Möglichkeiten. Mit Defender for Endpoint schließt Microsoft diese Lücke.

BitLocker via PowerShell verwalten

Mit BitLocker bieten aktuelle Windows-Versionen eine fest integrierte Verschlüs -selung an, die sich auch mithilfe der PowerShell verwalten und betreuen lässt.

Endpunktsicherheit für Windows 10

In unserem Beitrag gehen wir auf die Option für verzögerte Updates, die Bestandteile und Funktionen von Microsoft Defender und nicht zuletzt die BSI-Empfehlungen für Windows 10 ein.

SELinux richtig nutzen

Wir stellen das Linux-Security-Framework vor und verraten Ihnen, wie Ihre Anwendungen gesichert und zuverlässig mit aktiviertem SELinux laufen.

Man-in-the-Middle-Attacken aufspüren

Es gibt Tools wie das kostenlose WireShark, die beim Erkennen von Man-in-the-Middle-Attacken helfen. Unser Workshop zeigt, wie Sie dabei am besten vorgehen.

Mehr Netzwerksicherheit durch Zero Trust

Die Sicherheit von standortübergreifenden Unternehmensnetzwerken ist ein heißes Eisen. Mit Zero Trust Network Access bietet sich ein Ansatz, der realisierbar, bezahlbar und vor allem effektiv ist.

eSIM im Unternehmen

eSIMs werden auch in Unternehmen immer beliebter. Im beruflichen Kontext bringen sie allerdings neue Herausforderungen für IT-Teams mit sich.

RUBRIKEN

Buchbesprechung Oktober

Microsoft OneNote & Sketchnotes in der IT

Redakteur Daniel Richey stellt monatlich zwei Bücher vor, die ihren Berufsalltag unterstützen

Fachartikel online

Unser Internetauftritt versorgt Sie jede Woche mit neuen interessanten Fachartikeln.