Dieses Video zeigt die Komplexität des Trainings von KI-Modellen, die Engpässe im Netzwerk, die den Fortschritt verlangsamen, und wie Innovationen wie RDMA, RoCE, ECN und PFC für die nahtlose Entwicklung von KI entscheidend sind. Die Stärken und Schwächen von Ethernet und Infiniband bei der Bewältigung großer Datenmengen werden ebenfalls analysiert.

Mediathek

Große Cluster und IT-Infrastrukturen brauchen vor allem eines: Eine zentrale Nutzerverwaltung. Bis heute ist das wichtigste Protokoll dabei LDAP. Nach den Grundlagen, dem Aufsetzen eines LDAP-Servers und der Absicherung in den ersten drei Teilen befasst sich der vierte Teil der Serie um die grafische Verwaltung von LDAP.

Große Cluster und IT-Infrastrukturen brauchen vor allem eines: Eine zentrale Nutzerverwaltung. Bis heute ist das wichtigste Protokoll dabei LDAP. Der dritte Teil der Serie dreht sich um die Zugriffsrechte im LDAP. Dabei wird ein Server mit ACLs so eingerichtet, dass nicht jeder alles darf.

Große Cluster und IT-Infrastrukturen brauchen vor allem eines: Eine zentrale Nutzerverwaltung. Bis heute ist das wichtigste Protokoll hierfür LDAP. Im zweiten Teil der Serie wird der LDAP-Server aufgesetzt.

Große Cluster und IT-Infrastrukturen brauchen vor allem eines: Eine zentrale Nutzerverwaltung. Bis heute ist das wichtigste Protokoll dabei LDAP. In diesem ersten Video der Miniserie wird beleuchtet, warum das sinnvoll ist und wie das Protokoll aufgebaut ist.

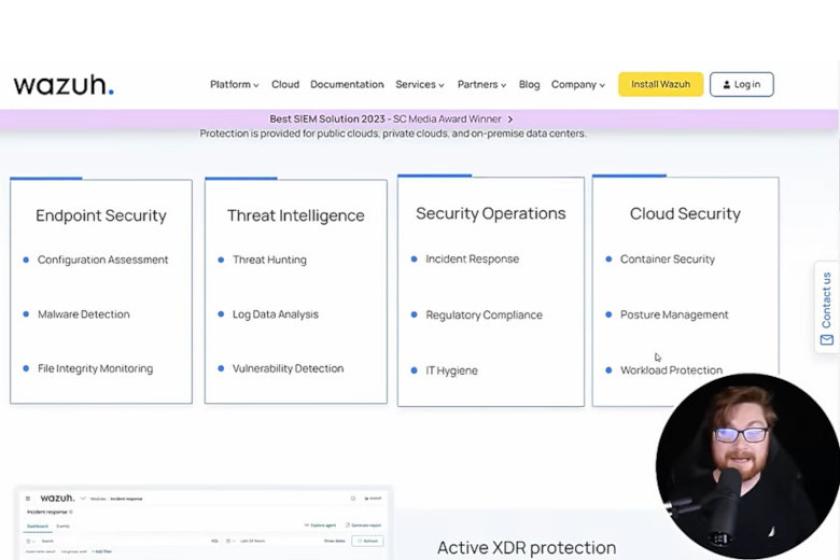

Eine umfassende Cybersicherheitsplattform muss nicht teuer sein. Das quelloffene Wazuh kommt kostenfrei daher und erlaubt es Sicherheitsverantwortlichen, den Überblick zu behalten. Neben SIEM-Agenten für Windows, Linux und macOS unterstützt die Plattform auch Oracle Solaris, AIX und HP-UX. John Hammond stellt Wazuh und dessen Nutzung vor.

Um Passwort-basierte Angriffe zu unterbinden, setzen viele Firmen inzwischen auf eine Multifaktor-Authentifizierung und glauben sich somit beispielsweise vor Phishing-Attacken geschützt. Doch das ist ein Trugschluss, denn mit Plattformen wie Evilginx lassen sich auch MFA-geschützte Zugänge knacken, wie John Hammond am Beispiel von Microsoft 365 zeigt.

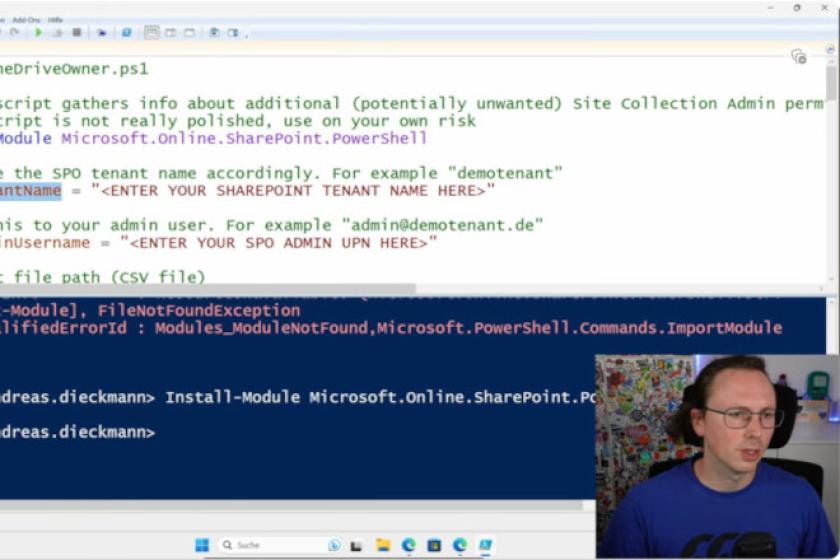

Standardmäßig dürfen Vorgesetzte auf das OneDrive for Business eines gelöschten Benutzers in Microsoft 365 zugreifen. Da viele diese Einstellung nicht kennen, wird das Vorgehen in diesem Video demonstriert. Anschließend wird gezeigt, wie sich die Einstellung deaktivieren lässt und sich OneDrive-Konten mit aktiver Freigabe aufspüren lassen.

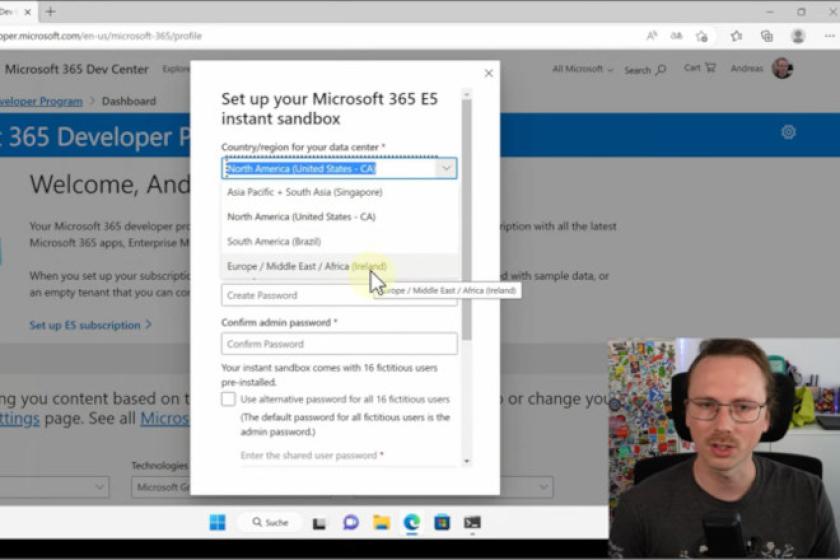

Eine dauerhaft kostenlose Testumgebung für Microsoft 365 einrichten – so geht's! Dank einer Anmeldung im Microsoft Developer Program und eines Sandbox-Tenants lassen sich Teams, Exchange Online, SharePoint und mehr ausprobieren, ohne die Produktivumgebung zu beeinflussen.

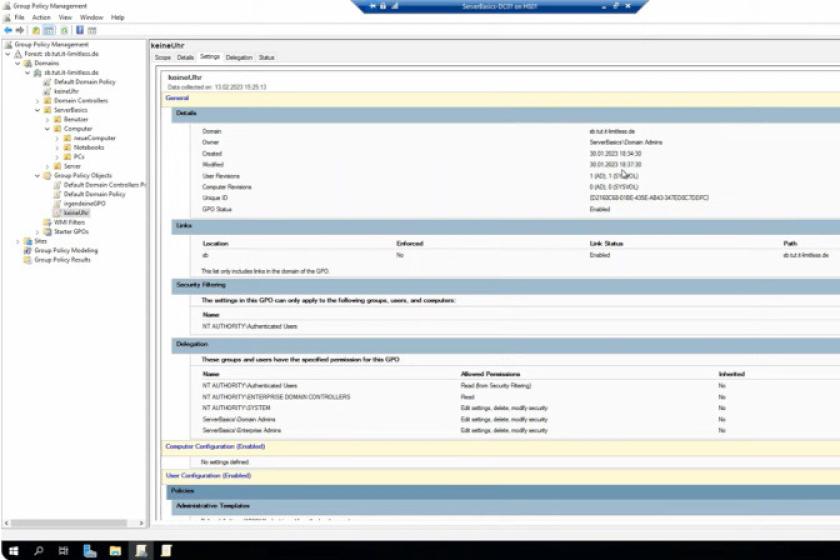

Das Video zeigt, was Gruppenrichtlinien sind, wie man sie erstellt und gibt Tipps zur effizienten Anwendung im Unternehmensumfeld. Zielgruppe sind Administratoren, die ihr Wissen über Active Directory erweitern und eine effektivere Verwaltung sicherstellen möchten.

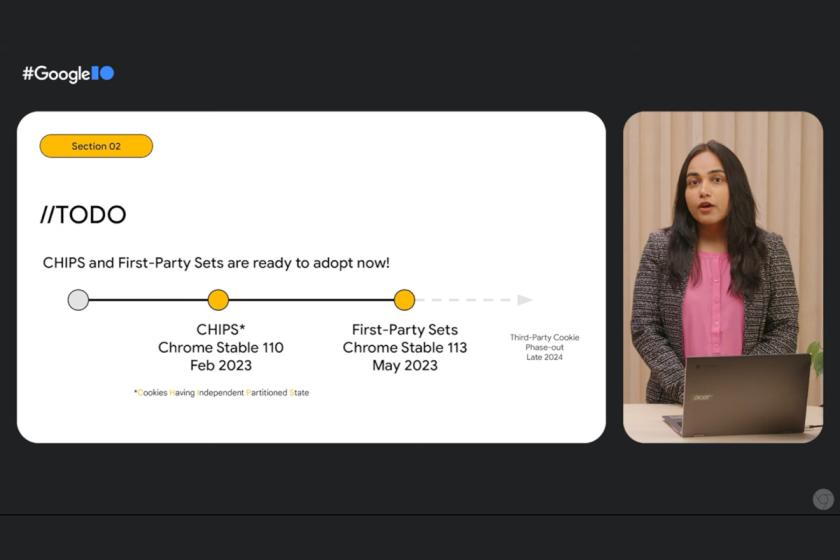

Google arbeitet daran, Cookies von Drittanbietern in Chrome schrittweise abzuschaffen. Das wirkt sich auf zahlreiche Anwendungsfälle aus: eingebettete Inhalte, APIs, Widgets, Single Sign-On, Analytics und Werbung. Dieses Video zeigt, wie Webseitenbetreiber ihren Code auf Drittanbieter-Cookies überprüfen und sich auf deren Abschaffung 2024 vorbereiten können.

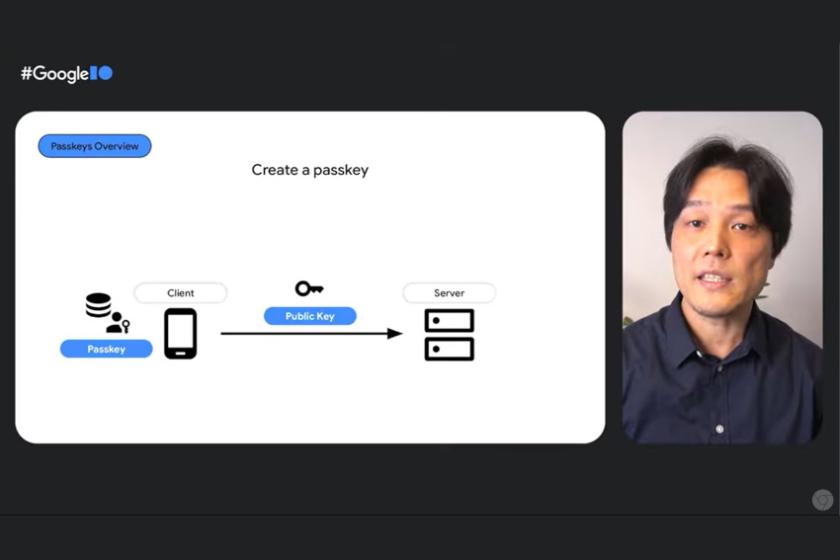

Mit Passkeys bietet Google eine Alternative zu Passwörtern sowie Zweifaktor-Authentifizierung an. Dieses Video erläutert die Funktionsweise von Passkeys, wie diese für vereinfachte Authentifizierungsprozesse verwendet werden können und wie Webseiten- und Appanbieter die Technologie implementieren.

![Grafische Verwaltung des LDAP [LDAP-Serie Teil 4]](/sites/default/files/styles/large/public/2024-03/Nutzerverwaltung-im-Cluster-4.jpg?itok=YUUUksak)

![So verhinderst Du unberechtigte Zugriffe! [LDAP-Serie Teil 3]](/sites/default/files/styles/large/public/2024-03/Nutzerverwaltung-im-Cluster-3.jpg?itok=2q7pjimR)

![Usermanagement im Cluster - Aufsetzen des LDAP-Servers [LDAP-Serie Teil 2]](/sites/default/files/styles/large/public/2024-03/Nutzerverwaltung-im-Cluster-2.jpg?itok=jMlQRbYY)

![Nutzerverwaltung im Cluster - so machst Du es richtig! [LDAP-Serie Teil 1]](/sites/default/files/styles/large/public/2024-03/Nutzerverwaltung-im-Cluster.jpg?itok=kc3Sd2Zf)