VLAN: Grundlagen virtueller LANs - Getrennte Wege

Oft reicht ein kleiner Fehler, um ein ganzes Netzwerk lahmzulegen. Ein unbedacht installierter DHCP-Server streut plötzlich falsche Adressen, und der Verkehr kommt zum Erliegen. Virtuelle Netzwerke (VLANs) schützen vor solchen und ähnlichen Katastrophen.

Probleme wie das mit dem unabsichtlich mitinstallierten DHCP-Server sind nicht neu, und ähnliche Ursachen gibt es viele. Jemand vertauscht irrtümlich IP-Adresse und Adresse des Standardgateways oder koppelt zwei Switches mit einem zweiten Kabel, was eine Schleife erzeugt. Oder jemand verbindet zwei Ports eines Patchpanels, die beide zum gleichen Switch führen. Teurere Switches können solche Probleme zwar erkennen, doch längst nicht alle Geräte haben derartige Funktionen. Die Folgen sind fatal – das Netzwerk steht komplett. Alle hier beschriebenen Probleme haben Auswirkungen auf alle Rechner im gesamten Netzwerksegment. Eine Unterteilung in mehrere kleinere Segmente mit jeweils eigenen Broadcast-Domänen vermindert die Anzahl der potenziell betroffenen Systeme. Sie erleichtert damit auch die Fehlersuche. Außerdem gehören bestimmte Traffic-Typen wie iSCSI oder VOIP sowohl aus Sicherheits- als auch aus Stabilitätsgründen in eigene Netze.

Netzwerk unterteilen

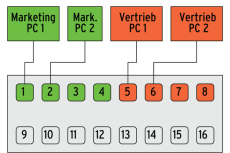

Das folgende Beispiel illustriert die Aufteilung auf zwei Netzwerke und veranschaulicht die Vorteile von VLANs. Ein Netzwerk wird dabei für die Abteilung Marketing eingerichtet, ein weiteres für die Abteilung Vertrieb. Je nach verwendetem Switch-Typ gibt es zwei Möglichkeiten zur Einrichtung der beiden Netzwerke:

- Unmanaged Switch: Derartige Switches können nicht konfiguriert werden. Sie bieten keine aktive Unterstützung von VLANs. Daher wären in diesem Fall zwei Switches erforderlich, um das bestehende Netzwerk auf zwei Netze aufzuteilen.

- Managed Switch: Diese Switches bieten meist mehrere Konfigurationsoptionen, darunter Unterstützung für VLANs, Spanning Tree und Link Aggregation. Diese Switches werden mit einer eigenen IP-Adresse versehen und können über diese per Webbrowser verwaltet werden.

Der Einsatz von VLANs erfordert die letztgenannten Managed Switches. Wenn eine Kommunikation zwischen den beiden aufgeteilten Netzen möglich sein soll, muss dazu ein Router an beide Netze angeschlossen werden. Teurere Managed Switches (sogenannte Layer-3-Switche) haben eine solche Routing-Funktionalität direkt eingebaut. Broadcasts und Multicasts bleiben aber trotz Router im jeweiligen Netz und werden nicht geroutet. Man kann damit also von einem PC aus dem Marketing-LAN auf einen Fileserver im Vertriebs-LAN zugreifen (Unicast). Ein DHCP-Request (Broadcast) wird vom Router aber nicht in das benachbarte Netz weitergeleitet.

Portbasierte VLANs

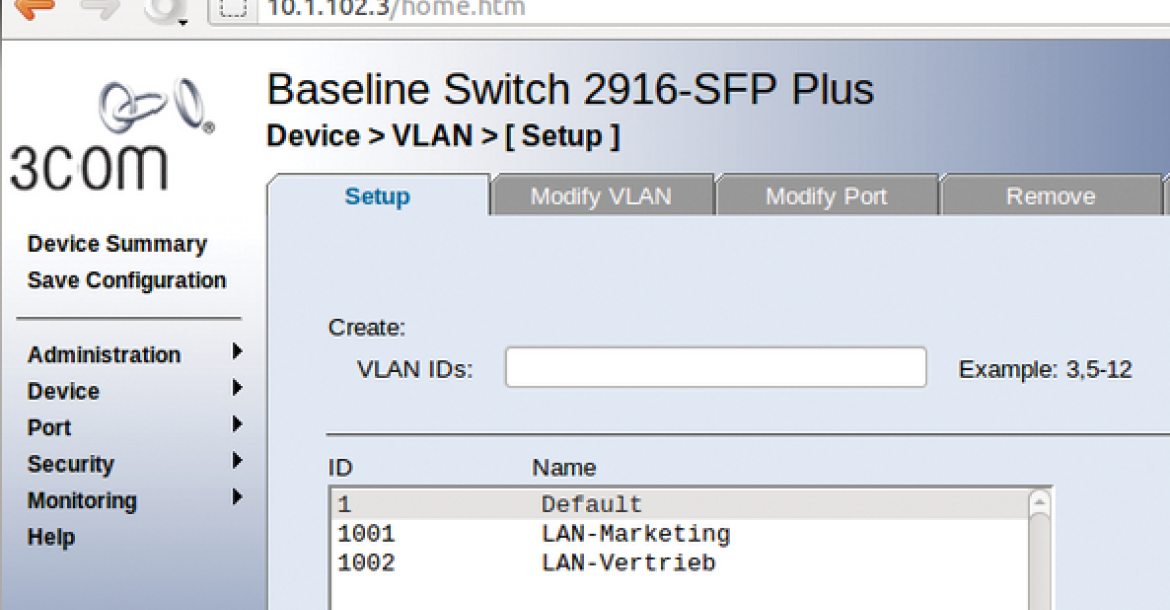

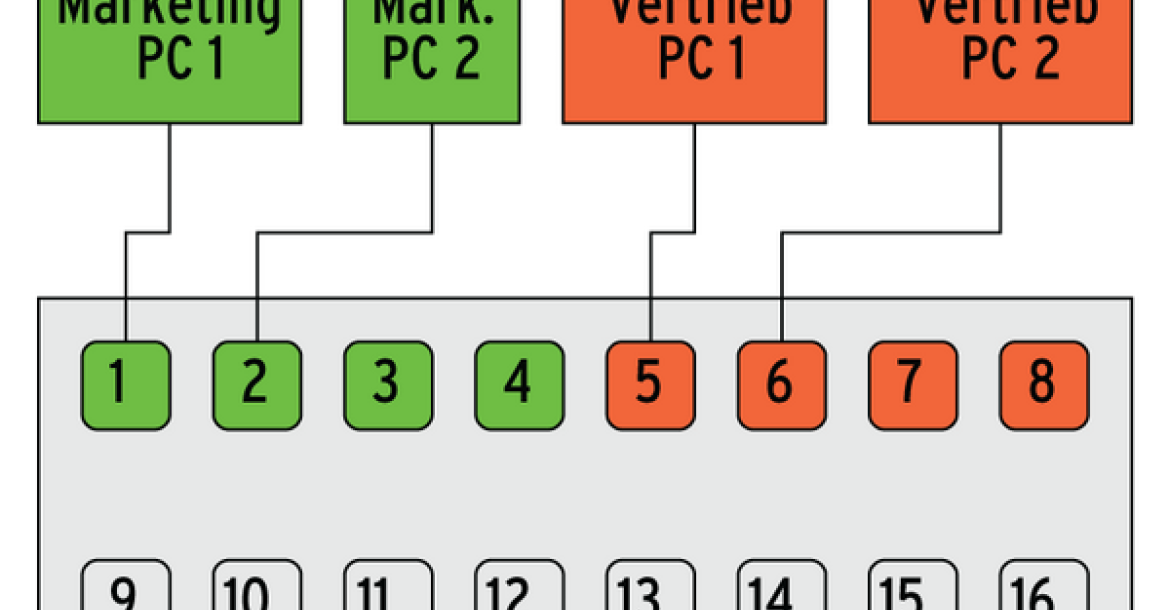

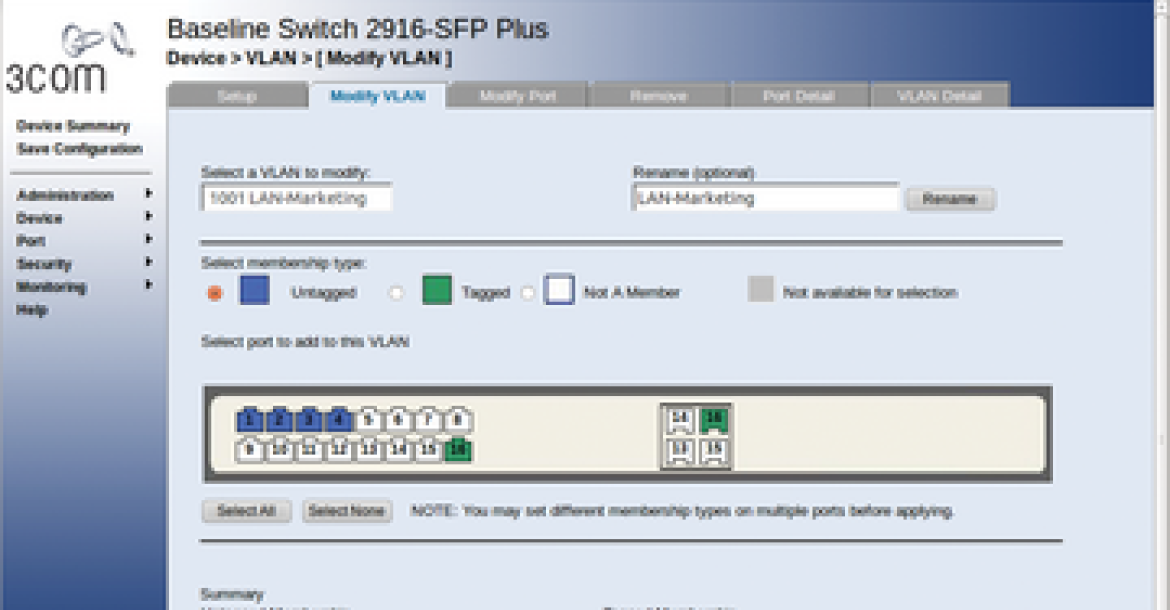

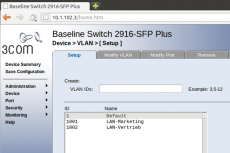

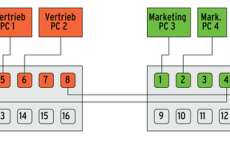

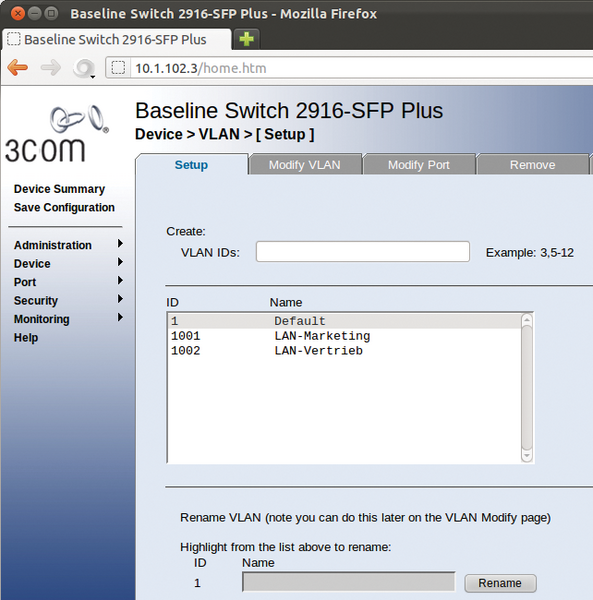

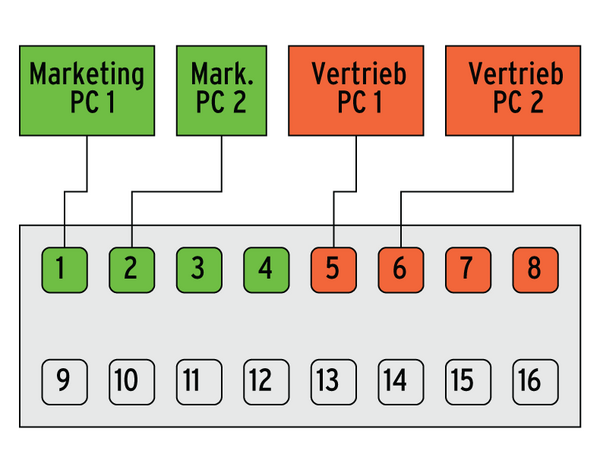

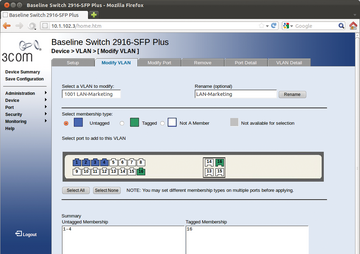

Mit portbasierten VLANs wird ein Managed Switch virtuell auf mehrere Switches aufgeteilt. Jedes VLAN wird mit einer VLAN-ID zwischen 1 und 4094 gekennzeichnet, wobei die VLAN-ID 1 als Standard-VLAN (Default VLAN) Verwendung findet. Im Auslieferungszustand sind alle Ports eines Managed Switch dem Standard-VLAN zugeordnet, er funktioniert damit quasi wie ein normaler Switch ohne VLANs. Die IP-Adresse des Switches ist in der Regel ausschließlich über Ports erreichbar, die diesem VLAN fix zugeordnet sind. Im Beispiel wird die VLAN-ID 1001 für LAN Marketing und 1002 für LAN Vertrieb verwendet. Die VLANs können in der Weboberfläche des Switches definiert werden (Abbildung 1). Im Beispiel sind dem VLAN 1001 die Ports 1 bis 4 und dem VLAN 1002 die Ports 5 bis 8 zugewiesen (Abbildung 2). Die Ethernet Frames (Netzwerkpakete) werden in diesem Modus nicht gesondert gekennzeichnet. Der Switch weiß aufgrund der Nummer des Ports auf dem er einen Frame erhält, zu welchem VLAN er diesen Frame zuordnen muss. Man spricht bei portbasierten VLANs daher oft auch von Untagged VLANs, da die Ethernet Frames nicht mit einem Tag versehen werden.

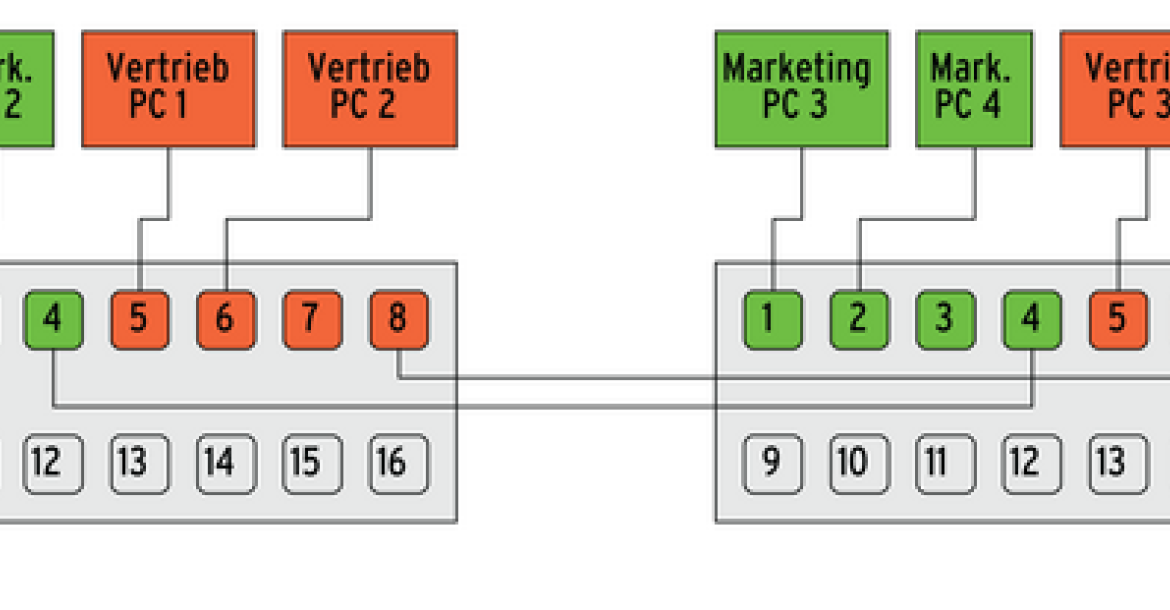

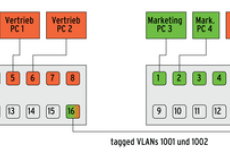

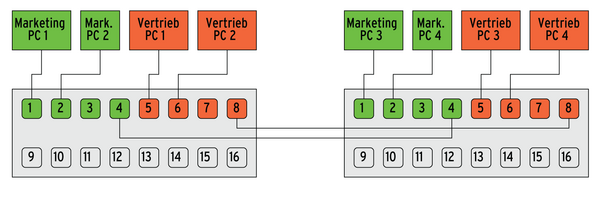

Portbasierte VLANs kommen vor allem bei kleinen Installationen zum Einsatz. Aber auch in größeren Umgebungen werden portbasierte VLANs verwendet, dort aber zumeist mit Tagged VLANs kombiniert. Wird etwa die Firma in unserem Beispiel um ein Stockwerk erweitert, können mit einem zusätzlichen Switch auch in diesem Stockwerk Rechner sowohl an das VLAN 1001 als auch an das VLAN 1002 angeschlossen werden. Mit ausschließlich portbasierten VLANs sind dazu aber zwei Kabel erforderlich (Abbildung 3). Ein einzelnes Kabel reicht nur, wenn für die Verbindung der beiden Switches ein Tagged VLAN konfiguriert wird.

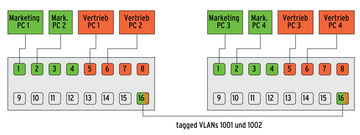

Tagged VLANs

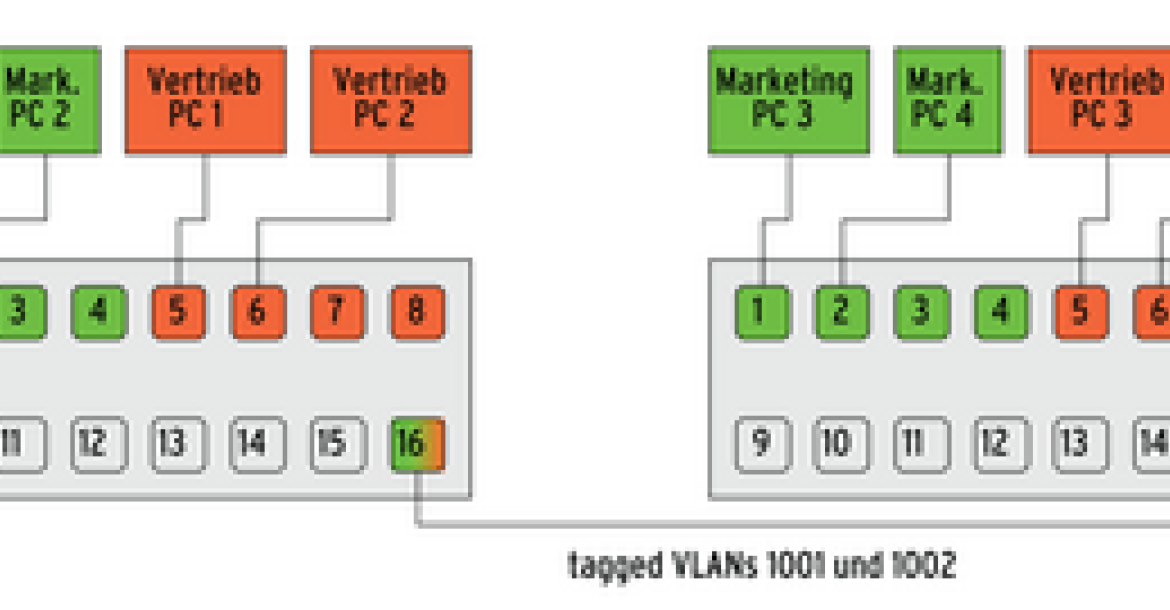

Tagged VLANs arbeiten im Gegensatz zu Untagged VLANs nicht Port-basiert, sondern Frame-basiert. Es wird dabei ein Port nicht mehr nur einem einzelnen, sondern mehreren VLANs zugeordnet. Damit der Switch weiß, zu welchem VLAN ein Ethernet Frame gehört, bekommt jedes Frame ein sogenanntes VLAN-Tag. Der Ausdruck Tag kommt aus dem Englischen und bedeutet Anhängeschild. Genauso wie Kleider Preisschilder angehängt bekommen, werden den Ethernetframes VLAN-Schildchen verpasst. Der große Vorteil: Für die Verbindung der beiden Switches aus unserem Beispiel reicht nun ein einzelnes Kabel (Abbildung 4).

Der Netzwerkport 16 wird als Tagged Member beiden VLANs zugewiesen (Abbildung 5). Untagged und Tagged VLANs lassen sich so also ohne Weiteres kombinieren. Kommt jetzt ein mit einem VLAN-Tag versehener Ethernet Frame am Port 16 an, dann entfernt der Switch das Tag bevor er den Frame auf einem passenden Untagged Port des VLANs zum Zielrechner weiterschickt. Viele Switches bieten neben der Option einen Port mehreren Tagged VLANs zuzuordnen auch gleich die Option VLAN Trunk an. Ein solcher Port leitet Tagged VLAN Frames für alle VLAN IDs weiter.

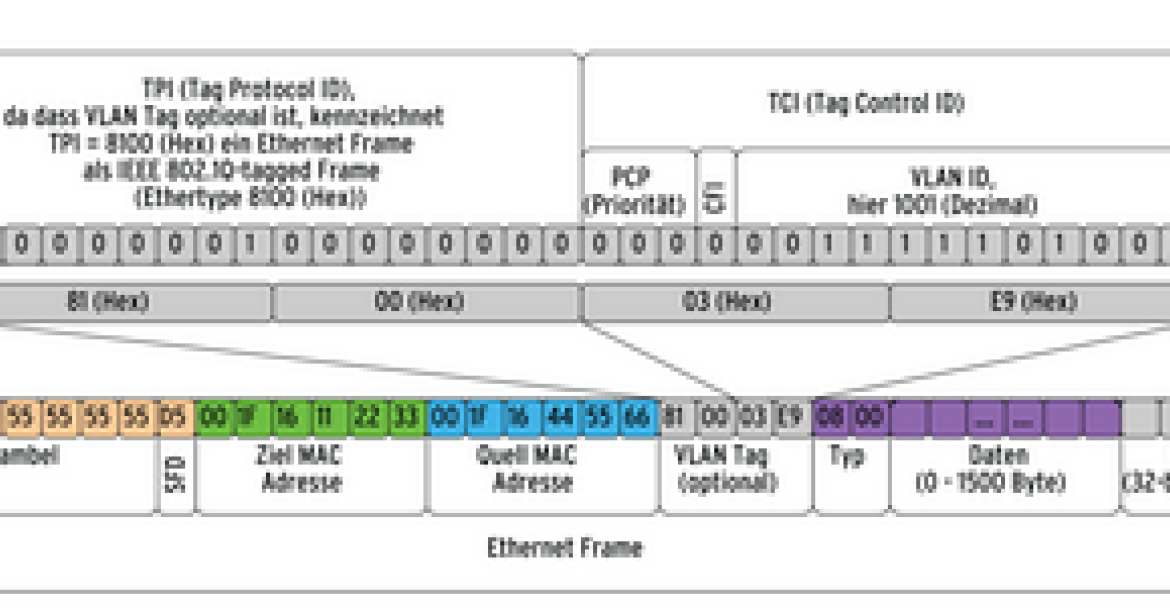

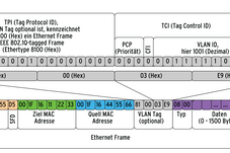

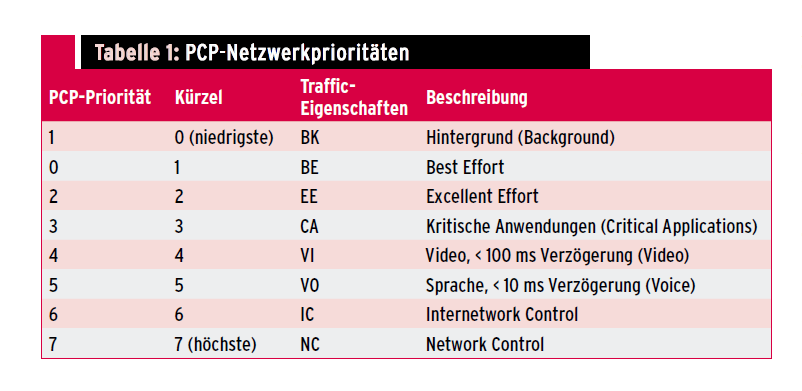

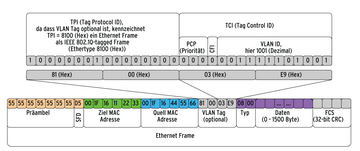

Wie VLAN-Tags im Detail aufgebaut sind, beschreibt der IEEE Standard 802.1Q [1] (Abbildung 6). VLAN Tags waren in Ethernet Frames ursprünglich nicht vorgesehen. Deshalb wurde nachträglich der Ethernet-Typ mit dem hexadezimalen Wert 0x8100 definiert. Der besagt, dass der eigentliche Ethernet-Typ vier Bytes später definiert wird und davor Informationen zur Priorität des Frames und zur VLAN ID kommen. Welche Prioritätsstufen (PCPs) es gibt, zeigt Tabelle 1.

Dem PCP folgt der Canonical Format Indicator (CFI). Dieses Bit sorgt für Kompatibilität zwischen Ethernet und Token Ring und ist in der Regel Null. Die verbleibenden zwölf Bits vor dem Ethernet-Typ definieren die VLAN ID.

Tagged VLANs lassen sich aber nicht nur zwischen Switches einsetzen. Auch Betriebssysteme wie Linux oder Windows und Virtualisierungslösungen wie VMware vSphere unterstützen grundsätzlich Tagged VLANs. Damit können sie mit mit einer physischen Netzwerkverbindung an mehrere VLANs angeschlossen werden, was vor allem bei Bladeservern praktisch ist. Dort ist die Anzahl an möglichen Netzwerkkarten meist auf vier Stück pro Servereinschub limitiert. Dank Tagged VLANs können aber auch solche Server problemlos an weitaus mehr Netzwerke angeschlossen werden.

Linux

Linux bringt alle notwendigen Komponenten für Tagged VLANs von Haus aus mit. Das Modul 8021q sorgt für die Kernel Unterstützung, ein Userspace-Tool (vconfig) ermöglicht die Konfiguration auf der Kommandozeile. Unter Ubuntu wird das Tool mit sudo apt-get install vlan installiert, das Modul mit sudo modprobe 8021q geladen. Ein anschließendes sudo vconfig add eth0 1001 erzeugt das Netzwerkgerät eth0.1001, das für das VLAN mit der ID 1001 getaggt wird. Der Befehl sudo ip addr add 10.0.1.1/24 dev eth0.1001 setzt die IP Adresse für dieses Gerät.

Damit die Einstellungen permanent gespeichert werden, wird das Modul 8021q in der Datei /etc/modules eingetragen. Den erforderlichen Eintrag für die IP Konfiguration in /etc/network/interfaces zeigt Listing 1.

Listing 1

Ethernet-Konfiguration

01 auto eth0.1001 02 iface eth0.1001 inet static 03 address 10.0.1.1 04 netmask 255.255.255.0 05 vlan-raw-device eth0

Windows

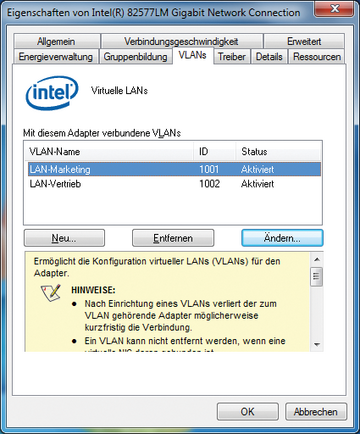

Unter Windows kommt die Funktionalität für Tagged VLANs vom Treiber der Netzwerkkarte. Ob Tagged VLANs unterstützt werden, hängt von der jeweiligen Netzwerkkarte ab, ebenso die konkrete Konfiguration. Abbildung 7 zeigt als Beispiel die VLAN Konfiguration eines Intel 82577LM Netzwerkchips.

VMware

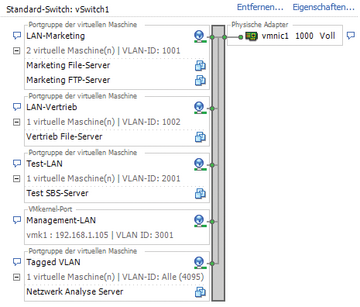

Bei VMware ist wie bei Linux die Unterstützung von Tagged VLANs unabhängig vom Netzwerkkartentreiber. Virtuelle Server lassen sich problemlos mit unterschiedlichen VLANs verbinden, auch wenn die Kommunikation nach außen über eine einzelne Netzwerkkarte per Tagged VLAN zum physischen Switch erfolgt. Der Administrator legt dazu mehrere Portgruppen am betroffenen vSwitch an. Jede Portgruppe wird einem bestimmten VLAN zugeordnet. In diesem Fall funktionieren die einzelnen virtuellen Ports der Portgruppe wie Untagged VLANs eines physischen Switches: Der dahinter liegende (virtuelle) Rechner ist fix mit dem konfigurierten VLAN verbunden und sieht auf den übertragenen Ethernet Frames keine VLAN Tags. VMware unterstützt daneben auch den Betrieb von virtuellen Maschinen, die selbst das Tagging übernehmen (Abbildung 8).

Sicherheit

Doch wie sieht es mit der Sicherheit von VLANs aus? Die hängt hauptsächlich von einer sauberen Konfiguration ab:

- Nicht belegte Switch-Ports soll man einem ungenutzten VLAN zuordnen und deaktivieren.

- Aktive Switch-Ports, an denen Endgeräte angeschlossen sind, werden entweder nur einem Untagged VLAN zugeordnet oder nur jenen Tagged VLANs, die wirklich nötig sind. Keinesfalls werden Endgeräte an Switch-Ports angeschlossen, die als Trunk konfiguriert sind. Ein Angreifer könnte sonst von einem solchen Endgerät aus mit allen VLANs kommunizieren.

- Die Unterstützung von dynamischen VLAN Konfigurationen per Multiple VLAN Registration Protocol (MVRP) oder früher GARP VLAN Registration Protocol ist in kleinen und mittleren Umgebungen selten erforderlich. Falls der Switch diese Protokolle unterstützt, werden sie daher deaktiviert.

- Das Standard VLAN mit der VLAN-ID 1 wird ausschließlich zur Konfiguration verwendet und der Switch mit einem sicheren Passwort geschützt.

Neben diesen Sicherheitsmaßnahmen bieten viele Switches Einstellungen für erhöhte Netzwerksicherheit. Beispiele sind Switch-Port Security zur Eingrenzung von erlaubten MAC-Adressen an einem Port oder Ingress Filtering zum Verwerfen von Tagged Frames, deren VLAN IDs nicht zu den VLANs gehören, die auf einem Port konfiguriert sind. Ein Blick in das Handbuch lohnt. (jcb)

Infos

- Media Access Control (MAC) Bridges and Virtual Bridge Local Area Networks https://www.ieee802.org/802_tutorials/2013-03/8021-IETF-tutorial-final.pdf

Der Autor

Werner Fischer ist seit 2005 Technology Specialist bei der Thomas-Krenn.AG und Chefredakteur des Thomas Krenn Wikis. Seine Schwerpunkte sind Hardware-Monitoring, Virtualisierung, I/O-Performance und Hochverfügbarkeit.