Schwachstellen vermeiden, Hacker aussperren

Malware braucht Schwachstellen, um in die anzugreifende IT einzudringen. Nicht immer brechen Hacker dabei digital die Hintertüren auf. Komponenten von gängigen Anwendungen und Nutzer selbst leisten oft ungewollt die Vorarbeit: durch Fehlkonfigurationen, unvorsichtiges User-Verhalten oder Mängel in der Softwareentwicklung. Der Artikel beschreibt an praktischen Beispielen die gefährlichsten Sicherheitslecks, die nicht zuletzt durch Fehler in der Konfiguration von Diensten entstehen.

Grundsätzlich haben Fehlkonfigurationen mehrere Ursachen: Zunächst resultieren falsche Einstellungen aus einer IT-Administration unter Druck. Unter Ressourcenmangel erfolgte Implementierungen erzeugen Fehler. Diese bleiben infolge mangelnder Sichtbarkeit der installierten Applikationen oft lange unentdeckt. Zeitdruck führt außerdem zu Risiken durch Untätigkeit oder Unsicherheit.

Auch eine Default-Konfiguration stellt ein Problem dar: Sobald etwa Sicherheitsrichtlinien für den oft immer noch im Einsatz befindlichen Internet Explorer nicht zentral in der Group-Policy-Object-Konfiguration (GPO) geregelt sind, gelten automatisch die Standardeinstellungen und schaffen eine lokale Sicherheitslücke. Verschärfend kommt hinzu, dass jeder Nutzer nun selbst die Applikation konfigurieren kann.

Zero-Day-Lücken wiederum sind bereits in der Software angelegt. Sie beruhen auf Fehleinstellungen der Entwickler sowie Hersteller und bleiben, wie im Fall Log4j, oft erstaunlich lange unbemerkt. Weit verbreitete Software, Dienste und deren Lücken werden für Hacker ab dem Zeitpunkt ein lohnendes Ziel, sobald die Lücke bekannt wird.

Fehlkonfiguration von Print Spooler oder WinRM

Ein Blick in die Telemetrie von Netzwerken zeigt, welche Schwachstellen häufig bestehen und deshalb gerne ausgenutzt werden. So etwa der Print-Spooler-Dienst von Windows zum Senden von Druckaufträgen vom PC an einen Drucker oder Druckerserver: Über die anerkannte Schwachstelle CVE-2021-34527 (Nightmare) können Hacker auf jedem System Schadcode mit Systemprivilegien ausführen: Sie installieren neue Programme, löschen Daten, entfernen und manipulieren Nutzeraccounts oder legen neue Konten mit vollen Rechten an. Administratoren sollten ihre Systeme updaten und den Dienst abschalten, wenn sie ihn nicht benötigen.

Ein weiteres Beispiel ist das Windows Remote Management (WinRM). Administratoren – aber auch Hacker – können damit Windows-PCs oder Server mit Skripten automatisch verwalten und Daten von Managementanwendungen beziehen. Unter Umständen können Angreifer über WinRM bösartigen Payload auf einem Remote Host ausführen. Administratoren sollten diesen Dienst nur so lange aktivieren, wie sie ihn wirklich benötigen. Außerdem sollten sie als Protokoll HTTPS anstatt HTTP verwenden und den Zugriff von bestimmten IP-Adressen einschränken.

Einfallstor falsch eingestellter Internetdienst

Der Internet Explorer (IE) stellt für viele Hacker immer noch ein willkommenes Angriffsziel dar. Dies liegt nicht zuletzt an seiner Verbreitung in Legacy-Systemen. Auch wenn der veraltete Browser in Windows 11 nicht mehr integriert ist, spielt die Engine für die Kompatibilität mit alten, auf dem IE basierenden Anwendungen noch eine große Rolle. Administratoren können und müssen bisweilen den IE-Modus in Microsoft Edge durch die Default-Einstellung des Browsers oder über eine Gruppenrichtlinie aktivieren. Fehlkonfigurationen des IE nehmen aber viel Platz in der Angriffsoberfläche ein.

Wer etwa im IE Java-Applet-Rechte zu großzügig vergibt, öffnet bösartigem Code Tür und Tor. Solche Attacken zählen zu den erfolgreichsten, einfachsten und beliebtesten Methoden für das Social Engineering. Hacker finden im Internet zahlreiche Anwendungen und Videoanleitungen für das Klonen eines Webportals, für das Weaponizing von Java-Applets und für den Aufbau eines Command-and-Control-Tunnels auf den Opferrechnern. IT-Administratoren sollten daher Java Permissions auf allen Rechnern im Unternehmensnetzwerk zunächst deaktivieren.

Die Initialisierung als unsicher markierter ActiveX-Steuerelemente in der Trusted-Sites-Zone des IE ist ein weiteres Einfallstor für Malware. Aktive Skripte können jeden beliebigen Parameter oder auch weitere Skripte ohne Überprüfung laden und ausführen. Das im Arbeitsspeicher ausgeführte Skript verändert das Speichermedium nicht – der Angriff bleibt für die Endpunktsicherheit also unbemerkt. Skripte in Programmiersprachen wie VBA oder Perl können bösartigen Code ausführen und für jeden gewünschten Zweck eine Kommunikation mit dem Opfersystem über eine eigens eingerichtete Backdoor starten. Admins sollten daher festlegen, dass alle nicht als sicher markierten ActiveX-Steuerelemente nicht ausgeführt werden.

Skripte gelangen auch in anderen Fällen durch Fehlkonfigurationen in die Opfersysteme. Webbrowser-Steuerelemente verfügen über verschiedene Eigenschaften, Methoden und Ereignisse, über die Angreifer die Steuerelemente in der Restricted Zone des Internet Explorers implementieren können. Hier befinden sich Webseiten, denen ein Administrator nicht vertraut. Dieses Risiko gilt ebenso für unverwalteten Code, dessen Ausführung sich nicht verhindern lässt. Sicherheit schafft aber hier nur der Entzug von Berechtigungen.

Administratoren sollten zudem die Rechte für Drag & Drop sowie Copy & Paste in den unterschiedlichen Zonen des Internet Explorers restriktiv verwalten. Entzieht der Administrator die Erlaubnis, diese Dateien zu verschieben, ist ein Download von Malware über diesen Weg nicht mehr möglich. Downloads in der Restricted Zone sollten die Sicherheitsverantwortlichen von vornherein blocken.

Sichere Authentifikation durchsetzen

Eine kompromittierte digitale Identität ist ein wichtiges Kapital für Angreifer. Gut gemeinte, aber aufwendige Vorgaben für die Nutzung eines Kennwortes erweisen sich schnell als kontraproduktiv. Die Vorgabe, dass ein Anwender sein Passwort für ein Nutzerkonto nach 90 Tagen löschen soll, ist dafür ein Paradebeispiel. Nutzer schreiben ihre Passwörter auf oder gestalten ihre Nutzerdaten so einfach wie möglich. Häufig folgen sie dabei einer fortlaufenden Logik. Statt auf einen häufigen Passwortwechsel setzen Administratoren besser auf eine Multifaktor-Authentifikation und starke Kennwörter. IT-Administratoren sollten daher über Tools verfügen, die leere Passwörter und das Nutzen eines internen Passworts für externe Webseitenangebote sichtbarmachen.

Ebenso wichtig ist es, Passwörter sicher zu übermitteln. Versenden die IT-Verantwortlichen die Zugangsdaten in Klartext, können Angreifer diese mit Paket-Sniffern oder mit Basistools wie Wireshark aus den TCP-Paketen extrahieren. Das Übertragen von Daten bei Authentifikationsmethoden NTLM und NTLMv2 ist unter anderem anfällig für SMB Replay, Man-in-the-Middle- oder auch Brute-Force-Attacken. IT-Teams sollten auf diese Methoden verzichten. Ohne NTLM nutzt die Betriebssystemumgebung sicherere Protokolle zum Passwortversand – wie etwa Kerberos Version 5 oder verschiedene Automatisierungsmechanismen wie Smart Cards.

Eine zentrale Rolle spielt das Überwachen auffälliger Logins. Administratoren bemerken Kompromittierungsversuche, indem sie ungewöhnliches Anmeldeverhalten überwachen – zum Beispiel bei einer erhöhten Frequenz von abgelehnten Remote-Desktop-Protocol-(RDP)-Anfragen als Indiz einer Brute-Force-Attacke. Häufige Fehlermeldungen und Alerts zu einem Mitarbeiter haben in der Regel die Ursache in Fehlverhalten durch Unkenntnis des Anwenders. Auch das ist eine wichtige Erkenntnis und ein Anlass für ein gezieltes Sicherheitstraining des jeweiligen Kollegen.

Zero-Day-Schwachstellen als offengelegte Hintertüren

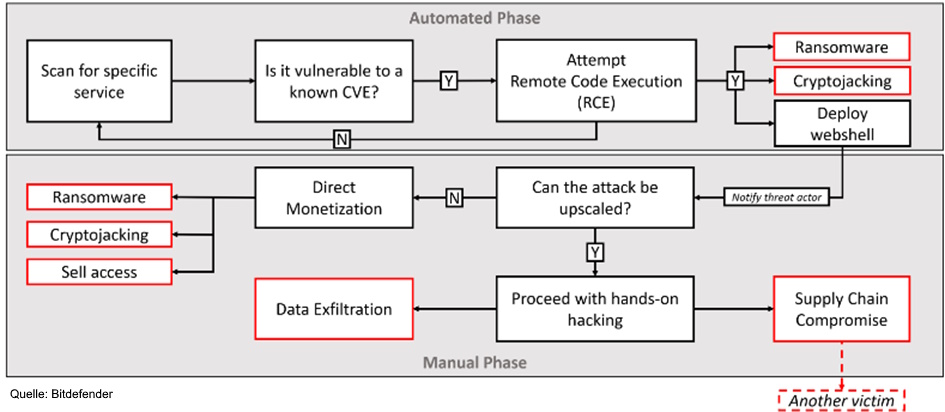

Dritter Schauplatz zum Schließen konfigurationsbedingter Schwachstellen sind Zero-Day-Risiken. Es kann gar nicht oft genug darauf hingewiesen werden, dass das Verzeichnis der Common Vulnerabilities and Exposures (CVE) für jeden Admin eigentlich eine Pflichtlektüre sein müsste. Auch Hacker lesen hier nach und suchen gezielt mit einfachen Tools nach IT-Infrastrukturen, die eine beschriebene Lücke noch nicht gepatcht haben. Dass solche Lücken lange bestehen bleiben, zeigen die Schwachstellen CVE-2021-34473 und CVE-2021-26855: Obwohl seit März beziehungsweise April 2021 Patches vorhanden sind, finden IT-Sicherheitsexperten in der Telemetrie auch im Juni 2023 immer noch Exchange-Server ohne aufgespieltes Update.

Das klassische Beispiel der ungepatchten Log4j-Schwachstelle erschließt einem Angreifer ein Füllhorn an Möglichkeiten, wenn ältere Log4j-Versionen im Einsatz sind. CVE-2022-23302 in allen Versionen von Log4j 1.x ermöglicht die Deserialisierung von Daten, wenn ein Angreifer Schreibrechte erlangt oder die Konfiguration auf einen LDAP-Dienst verweist, auf den der Hacker zugreifen kann. CVE-2022-33915 beschreibt, wie ältere Versionen des AWS-Apache-Log4j-Hotpatch-Pakets unter Umständen eine Eskalation von Privilegien ermöglichen. CVE-2020-9488 schildert das Risiko von Man-in-the-Middle-Attacken bei SMTPS-Verbindungen.

Fazit

Hacker suchen nach den einfachsten Optionen für ihre Angriffe. Diese resultieren aus den Fehlern der anderen. Der Mensch und somit der Anwender ist ein Risikofaktor – ebenso wie Applikationen und riskante Konfigurationen. Telemetriedaten zeigen, welche Schwachstellen am populärsten sind. Disziplin und Sorgfalt bei Updates, eine restriktive Rechtevergabe, einfache Sicherheitsregeln und das Abschalten nicht benötigter Dienste helfen, Lücken zu schließen, die die Hacker als erste in Angriff nehmen.

ln/Grzegorz Nocoń, Technical Engineer bei Bitdefender