Im Test: sayTEC sayTRUST VPSC

Mit VPNs stellen Administratoren den Zugriff für mobile User zur Verfügung. Jedoch ist es nicht immer gewollt, dass die Endgeräte auch zum Teil des Netzwerks werden. Zudem bringen klassische VPNs nach wie vor eine Reihe von Unzulänglichkeiten mit sich, etwa in der Verwaltung oder bei der Performance. Mit sayTECs sayTRUST VPSC steht ein anderer Weg des geschützten Zugangs offen, der im Test überzeugte.

Der Zugriff auf Applikationen und Daten ist für mobile Anwender beziehungsweise im Home Office der typische Anwendungsfall, den Administratoren bereitstellen. Es versteht sich dabei von selbst, dass dieser Zugriff für den Benutzer möglichst einfach sein soll. Die meisten Firmen setzen dafür auf ein klassisches VPN, das über das fremdverwaltete WLAN wie etwa eine Fritzbox eine Verbindung in das Firmennetzwerk aufbaut. Der Anwender setzt in seiner heimischen Netzwerkumgebung einen Laptop ein. Administratoren wie Benutzer beklagen bei der täglichen Arbeit mit solchen VPN-Programmen aber häufig eine ganze Reihe von Problemen: Software, die sich auf den Clientsystemen nur schlecht oder überhaupt nicht integriert, umständliche, proprietäre Hardware, die bei manchen Anwendungen zusätzlich benötigt wird, oder auch quälend langsame Verbindungen sind nur einige davon.

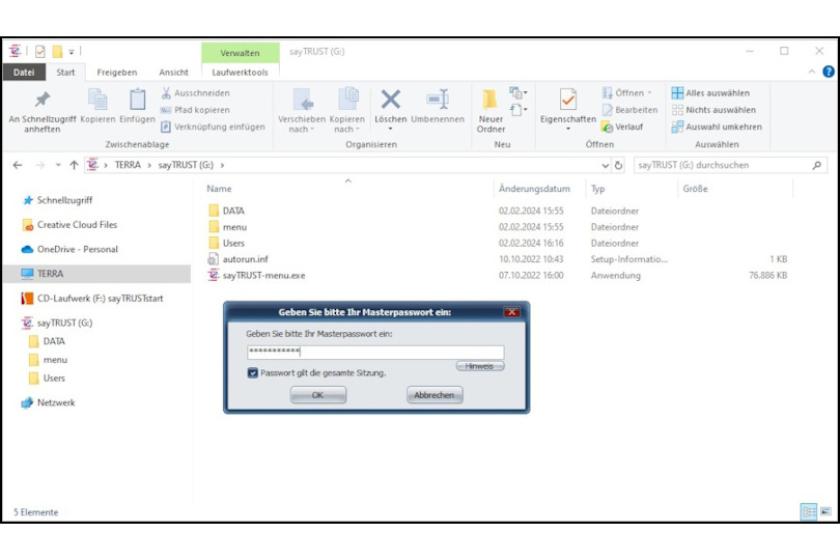

Das in Deutschland ansässige Unternehmen sayTEC stellt mit "sayTRUST VPSC – ZeroTrust Client Access" ein Werkzeug bereit, das diese Probleme nicht aufweist. Insbesondere relativiert das Produkt die größte Sicherheitslücke: die gespeicherten Zugangsdaten auf dem Endgerät. Kommt der heimische PC oder das private Laptop für Zugriffe zum Einsatz, gilt es, im Idealfall die Verbindung vom Heimrechner und dem Organisationsnetzwerk zu entkoppeln und zu isolieren. Es darf keinerlei Wechselwirkung zwischen den Netzwerken entstehen können, um etwaige Man-in-the-Middle-Attacken oder Manipulationen zu unterbinden.

Ein neuer Ansatz für VPNs

Bevor wir sayTRUST aus der Sicht des Users betrachten, wollen wir das dahinterliegende System beschreiben. Grundsätzlich besteht dieses aus einem Server und einer Clientkomponente, die typischerweise in Form eines USB-Access-Sticks daherkommt. Der Server kann als Hardware-Appliance oder als klassische Installation zum Einsatz kommen. Erwartungsgemäß gibt es verschiedene Ausbaustufen bei den Servern, die, je nach erforderlicher Anzahl gleichzeitiger Verbindungen, in den Varianten Basic, Professional und Enterprise zur Verfügung stehen. Optional bietet sayTEC auch eine HA-Appliance mit Schutz vor Hardwareausfall.

Fazit

Fazit

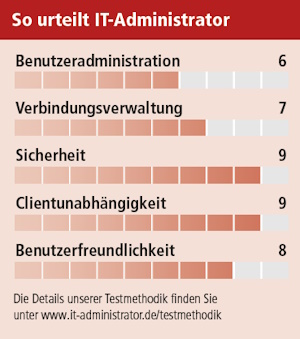

In unseren Tests hat uns sayTRUST sehr gut gefallen. Das komplette Loslösen von Konfigurationsaufwänden auf dem eigentlichen Endgerät ist überaus charmant. In einer künftigen Version, so durften wir bereits erfahren, wird die Bereitstellung der USB-Sticks mit der Clientsoftware noch einmal dahingehend überarbeitet, dass ein Self-Service möglich ist, bei dem der Anwender beispielsweise am Firmen-PC seinen Stick für den mobilen Zugriff selbst füllt. Bis dahin gilt jedoch auch, dass jeder IT-Profi, der mobile Anwender betreuen muss, es zu schätzen weiß, dass er exakt vorkonfigurierte USB-Sticks an seine Anwender rausgeben kann. Diese setzen den Stick dann einfach und sicher an beliebigen Endgeräten ein. Durch die Regelung mittels Policies ist der IT-Verantwortliche sehr gut in der Lage, die meisten Anwendungs- und Einsatzfälle im Vorfeld einzurichten.

Den kompletten Test finden Sie in Ausgabe 05/2024 ab Seite 22 oder in unserem Heftarchiv.

ln/jp/Thomas Bär