Lesezeit

4 Minuten

Zentraler Namensdienst - Domain Name Service und das Active Directory

Seit der Einführung von Windows 2000 ist der Domain Name Service (DNS) eine grundlegende Infrastrukturkomponente in einem Active-Directory-basierenden Netzwerk. Dieser Artikel soll Administratoren, die sich bisher noch nicht allzu tief mit DNS auseinandersetzen mussten, das Hintergrundwissen vermitteln, um DNS zu verstehen und ihre DNS-Infrastruktur zu überprüfen. Gleichzeitig liefert dieser Beitrag die Grundlagen für den zweiten Teil, der die Integration des Active Directory in eine DNS-Infrastruktur beschreibt.

Der Domain Name Service (DNS) ist seit dem Windows 2000 Server mit der Einführung des Active Directory die Komponente für die Namensauflösung innerhalb von Windows-Netzwerken. Nicht nur die Namen von Clients und Servern, sondern vor allem auch Dienste innerhalb des Active Directory werden über die DNS-Namensauflösung gefunden. Im diesem Artikel möchte ich auf die Grundlagen von DNS eingehen, so dass der Administrator in der Lage ist, das DNS-Design und dessen Komponenten zu verstehen. In der nächsten Ausgabe des IT-Administrator werde ich dann die Integration des Active Directory in die DNS-Infrastruktur beschreiben.

Der DNS-Namensraum

Die DNS-Netzwerknamen sind jedem durch das Internet bekannt. Gäbe es kein DNS, müsste sich jeder Benutzer des Internets die IP-Adressen der Server merken. Erst durch DNS ist es möglich, die Namen in IP-Adressen aufzulösen. Namen wie www.it-administrator.de sind DNS-Namen und geben an, dass auf einem DNS-Server, der für den Namensraum “it-administrator.de” zuständig ist, die IP-Adresse für einen Computer zu finden ist, der auf den Namen “www” reagiert. Das wichtigste Kriterium von DNS ist der hierarchisch aufgebaute Namensraum. An der Spitze des DNS-Namensraums steht eine fiktive “Internet Root” mit dem Namen “.” (Punkt). Die so genannten Top-Level-Domänen (TLD) wie “.com.”,“.net.”, oder “.de.” sind fest definiert. Jedes Unternehmen, das einen öffentlichen DNS-Namen benötigt, kann sich seine Namen (soweit verfügbar) registrieren lassen. Dabei setzt sich der Name immer von unten nach oben in der Hierarchie zusammen. Einen kompletten DNS-Namen, der alle Elemente bis zur Internet Root “.” enthält, nennt man einen voll qualifizierten Domänennamen (Full Qualified Domain Name, FQDN). Dabei ist zu beachten, das der FQDN theoretisch immer mit dem “.” der Internet Root abgeschlossen wird. In der Praxis wird dieser häufig weggelassen (was je nach dem Auflösungsverhalten des DNS-Clients zu zusätzlichen Anfragen führen kann).

Der erste Teil eines FQDN ist üblicherweise ein Hostname, also der Name eines Clients oder Servers.Welche Server für die Top-Level-Domänen zuständig sind, ist definiert und bekannt. Jeder Server, der für einen Namensraum zuständig (autoritativ) ist, verwaltet diesen Namensraum. Das heißt auch, dass er auch für die Namen zuständig ist, die in der Hierarchie unterhalb seines Namensraums liegen.

Domänen und Zonen

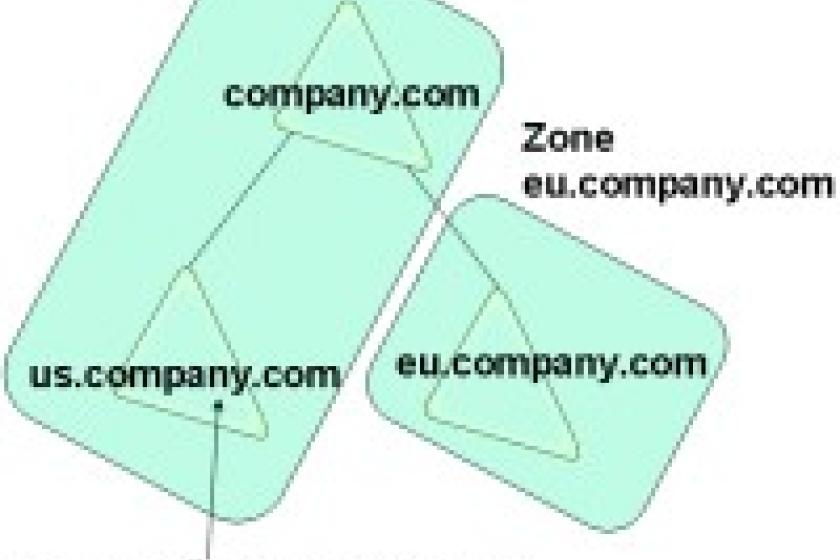

Zwei Begriffe, die im Zusammenhang mit DNS immer wieder gebraucht werden, sind Domänen und Zonen. Dabei ist es wichtig, den Unterschied zu verstehen. DNS-Domänen sind Strukturelemente. Eine DNS-Domäne ist jeder Teil eines FQDN zwischen zwei Punkten (also jeder Teil, der nicht der Hostname ist). Sie dient daher nur der Unterteilung des Namensraums. Anders dagegen die DNSZone: Eine DNS-Zone ist ein “administrativer Bereich”. Eine Zone kann separat von anderen Zonen verwaltet werden, sie kann separat von anderen Zonen auf verschiedene Server übertragen werden, und der Administrator kann jeder Zone unterschiedliche Eigenschaften zuweisen. Dabei kann eine Zone auch weitere DNS-Domänen (unterhalb ihres Namensraums) beinhalten. Um einen Namensraum zu erstellen, der einer Zone untergeordnet ist, kann dieser aber auch von der Zone zu einer anderen Zone delegiert werden. Schließlich ist auch der Top-Level-Domänenname “.de.” nur eine Zone. Könnte man den Namensraum nicht an weitere Zonen delegieren, so müssten die Server für “.de.” alle Namen verwalten, die unterhalb dieses Namensraums existieren. Auf die Delegation wird noch später eingegangen.

Innerhalb einer Zone liegen DNS-Einträge. Die folgenden Typen von Einträgen werden am häufigsten verwendet:

- Host-Einträge (A) beschreiben,welcher Rechner welche IP-Adresse hat,also hat “ITADC01 die IP-Adresse 192.168.100.1”;

- Start-of-Authority-Einträge (SOA) beschreiben,welcher Server schreibend auf die Zone zugreifen darf;

- Nameserver-Einträge (NS) beschreiben, welche DNS-Server den Inhalt der Zone kennen;

- Alias-Einträge (CNAME) legen alternative Namen fest, das heißt in der Zone “company.com.” könnte ein CNAME für WWW auf INETSERVER1.firma.de. stehen; ein Client, der www.company.com. anfragen würde, bekäme die Antwort, dass er stattdessen INETSERVER1.firma.de suchen soll;

- Service-Einträge (SRV) beschreiben, welcher Dienst auf welchem Server gefunden wird (und weitere Informationen, wie dem verwendeten Port des Dienstes). Die Rollen im Active Directory (wie Domänencontroller, Globaler Katalogserver, ...) können über SRV-Einträge gefunden werden;

- Pointer-Einträge (PTR) kann man als das Gegenteil von Host-Einträgen sehen. Ein PTR-Eintrag beschreibt, hinter welcher IP-Adresse welcher Hostname (als FQDN) steht.

Des Weiteren gibt es zahlreiche weitere DNS-Einträge (wie den MX-Eintrag für Mailserver), aber für die DNS- und Active- Directory-Struktur genügen die erwähnten Einträge.

Die Auflösung von Netzwerknamen zu IP-Adressen wird auch als “Forward-Lookup” bezeichnet. Allerdings gibt es auch Anwendungen, die eine IP-Adresse in den Netzwerknamen auflösen möchten. Hierzu gibt es den “Reverse-Lookup”.

Reverse-Lookup

Wenn wir uns an einen “normalen” FQDN im DNS erinnern, steht das “kleinste Element”, der Hostname, ganz links am Anfang des Namens (zum Beispiel “Server1.company.com.” oder “www.it-administrator.de.”). Sieht man sich IP-Adressen an, so steht das kleinste Element, das dem einzelnen Rechner zugeordnet ist, an der rechten Seite (wenn beispielsweise Server01 die IP-Adresse 192.168.100.1 hat, entspricht die rechte 1 der Adresse des Server01 innerhalb des Netzwerks 192.168.100.x).

Um eine Auflösung von IP-Adressen zu Netzwerknamen über DNS zu ermöglichen, hat man sich hier einen Trick ausgedacht. Es wurde eine fiktive Domäne “in-arpa.addr” eingeführt, und unter dieser können die IP-Adressen in umgekehrter Reihenfolge eingerichtet werden. Das Netzwerk 192.168.100.x hätte also die DNS-Zone 100.168.192.in-addr.arpa, und innerhalb dieser Domäne werden die einzelnen IP-Adressen gepflegt.

Reverse-Lookup kann innerhalb eines Unternehmens von einigen Applikationen gefordert werden. Zum Beispiel kann es sein, dass diese überprüfen wollen, dass sie wirklich mit einem bestimmten Server kommunizieren. Unternehmensübergreifend ist Reverse-Lookup noch selten im Einsatz, derzeit gibt es aber Überlegungen, Reverse-Lookup als Möglichkeit für E-Mail-Server zu verwenden, um die Identität eines E-Mail-Absenders zu überprüfen. So könnte ein Mailserver, der eine E-Mail von “it-administrator. de” erhält, überprüfen, ob die IPAdresse des sendenden Mailservers tatsächlich der Domäne “it-administrator. de” zugeordnet ist. Erst dann leitet er die E-Mail weiter.

Ausgabe 03/05 des IT-Administrator Magazins S. 36- 42, Autor: Ulf B. Simon-Weidner

Der DNS-Namensraum

Die DNS-Netzwerknamen sind jedem durch das Internet bekannt. Gäbe es kein DNS, müsste sich jeder Benutzer des Internets die IP-Adressen der Server merken. Erst durch DNS ist es möglich, die Namen in IP-Adressen aufzulösen. Namen wie www.it-administrator.de sind DNS-Namen und geben an, dass auf einem DNS-Server, der für den Namensraum “it-administrator.de” zuständig ist, die IP-Adresse für einen Computer zu finden ist, der auf den Namen “www” reagiert. Das wichtigste Kriterium von DNS ist der hierarchisch aufgebaute Namensraum. An der Spitze des DNS-Namensraums steht eine fiktive “Internet Root” mit dem Namen “.” (Punkt). Die so genannten Top-Level-Domänen (TLD) wie “.com.”,“.net.”, oder “.de.” sind fest definiert. Jedes Unternehmen, das einen öffentlichen DNS-Namen benötigt, kann sich seine Namen (soweit verfügbar) registrieren lassen. Dabei setzt sich der Name immer von unten nach oben in der Hierarchie zusammen. Einen kompletten DNS-Namen, der alle Elemente bis zur Internet Root “.” enthält, nennt man einen voll qualifizierten Domänennamen (Full Qualified Domain Name, FQDN). Dabei ist zu beachten, das der FQDN theoretisch immer mit dem “.” der Internet Root abgeschlossen wird. In der Praxis wird dieser häufig weggelassen (was je nach dem Auflösungsverhalten des DNS-Clients zu zusätzlichen Anfragen führen kann).

Der erste Teil eines FQDN ist üblicherweise ein Hostname, also der Name eines Clients oder Servers.Welche Server für die Top-Level-Domänen zuständig sind, ist definiert und bekannt. Jeder Server, der für einen Namensraum zuständig (autoritativ) ist, verwaltet diesen Namensraum. Das heißt auch, dass er auch für die Namen zuständig ist, die in der Hierarchie unterhalb seines Namensraums liegen.

Domänen und Zonen

Zwei Begriffe, die im Zusammenhang mit DNS immer wieder gebraucht werden, sind Domänen und Zonen. Dabei ist es wichtig, den Unterschied zu verstehen. DNS-Domänen sind Strukturelemente. Eine DNS-Domäne ist jeder Teil eines FQDN zwischen zwei Punkten (also jeder Teil, der nicht der Hostname ist). Sie dient daher nur der Unterteilung des Namensraums. Anders dagegen die DNSZone: Eine DNS-Zone ist ein “administrativer Bereich”. Eine Zone kann separat von anderen Zonen verwaltet werden, sie kann separat von anderen Zonen auf verschiedene Server übertragen werden, und der Administrator kann jeder Zone unterschiedliche Eigenschaften zuweisen. Dabei kann eine Zone auch weitere DNS-Domänen (unterhalb ihres Namensraums) beinhalten. Um einen Namensraum zu erstellen, der einer Zone untergeordnet ist, kann dieser aber auch von der Zone zu einer anderen Zone delegiert werden. Schließlich ist auch der Top-Level-Domänenname “.de.” nur eine Zone. Könnte man den Namensraum nicht an weitere Zonen delegieren, so müssten die Server für “.de.” alle Namen verwalten, die unterhalb dieses Namensraums existieren. Auf die Delegation wird noch später eingegangen.

Innerhalb einer Zone liegen DNS-Einträge. Die folgenden Typen von Einträgen werden am häufigsten verwendet:

- Host-Einträge (A) beschreiben,welcher Rechner welche IP-Adresse hat,also hat “ITADC01 die IP-Adresse 192.168.100.1”;

- Start-of-Authority-Einträge (SOA) beschreiben,welcher Server schreibend auf die Zone zugreifen darf;

- Nameserver-Einträge (NS) beschreiben, welche DNS-Server den Inhalt der Zone kennen;

- Alias-Einträge (CNAME) legen alternative Namen fest, das heißt in der Zone “company.com.” könnte ein CNAME für WWW auf INETSERVER1.firma.de. stehen; ein Client, der www.company.com. anfragen würde, bekäme die Antwort, dass er stattdessen INETSERVER1.firma.de suchen soll;

- Service-Einträge (SRV) beschreiben, welcher Dienst auf welchem Server gefunden wird (und weitere Informationen, wie dem verwendeten Port des Dienstes). Die Rollen im Active Directory (wie Domänencontroller, Globaler Katalogserver, ...) können über SRV-Einträge gefunden werden;

- Pointer-Einträge (PTR) kann man als das Gegenteil von Host-Einträgen sehen. Ein PTR-Eintrag beschreibt, hinter welcher IP-Adresse welcher Hostname (als FQDN) steht.

Des Weiteren gibt es zahlreiche weitere DNS-Einträge (wie den MX-Eintrag für Mailserver), aber für die DNS- und Active- Directory-Struktur genügen die erwähnten Einträge.

Die Auflösung von Netzwerknamen zu IP-Adressen wird auch als “Forward-Lookup” bezeichnet. Allerdings gibt es auch Anwendungen, die eine IP-Adresse in den Netzwerknamen auflösen möchten. Hierzu gibt es den “Reverse-Lookup”.

Reverse-Lookup

Wenn wir uns an einen “normalen” FQDN im DNS erinnern, steht das “kleinste Element”, der Hostname, ganz links am Anfang des Namens (zum Beispiel “Server1.company.com.” oder “www.it-administrator.de.”). Sieht man sich IP-Adressen an, so steht das kleinste Element, das dem einzelnen Rechner zugeordnet ist, an der rechten Seite (wenn beispielsweise Server01 die IP-Adresse 192.168.100.1 hat, entspricht die rechte 1 der Adresse des Server01 innerhalb des Netzwerks 192.168.100.x).

Um eine Auflösung von IP-Adressen zu Netzwerknamen über DNS zu ermöglichen, hat man sich hier einen Trick ausgedacht. Es wurde eine fiktive Domäne “in-arpa.addr” eingeführt, und unter dieser können die IP-Adressen in umgekehrter Reihenfolge eingerichtet werden. Das Netzwerk 192.168.100.x hätte also die DNS-Zone 100.168.192.in-addr.arpa, und innerhalb dieser Domäne werden die einzelnen IP-Adressen gepflegt.

Reverse-Lookup kann innerhalb eines Unternehmens von einigen Applikationen gefordert werden. Zum Beispiel kann es sein, dass diese überprüfen wollen, dass sie wirklich mit einem bestimmten Server kommunizieren. Unternehmensübergreifend ist Reverse-Lookup noch selten im Einsatz, derzeit gibt es aber Überlegungen, Reverse-Lookup als Möglichkeit für E-Mail-Server zu verwenden, um die Identität eines E-Mail-Absenders zu überprüfen. So könnte ein Mailserver, der eine E-Mail von “it-administrator. de” erhält, überprüfen, ob die IPAdresse des sendenden Mailservers tatsächlich der Domäne “it-administrator. de” zugeordnet ist. Erst dann leitet er die E-Mail weiter.

Seite 1 von 3 /a>>/>>/>>/>>/>>/>>/>>/>Nächste Seite>>

Ausgabe 03/05 des IT-Administrator Magazins S. 36- 42, Autor: Ulf B. Simon-Weidner