Lesezeit

5 Minuten

Seite 3 - Zentraler Namensdienst

Weiterleitungen

Innerhalb eines Namensraums kann von oben nach unten in der Hierarchie die Delegation genutzt werden.Was ist jetzt aber, wenn jemand den DNS-Server für “eu.company.com.” nach einer Adresse in “company.com.” oder “it-administrator. de.” fragt?

Hierzu dienen die Weiterleitungen (Forwarder), die in den Eigenschaften des DNS-Servers eingerichtet werden. Eine Weiterleitung bedeutet immer so viel wie “ich weiß nicht weiter, aber dieser übergeordnete Server sollte mehr wissen”. Ein DNS-Server wird immer zuerst seine eigenen Zonen betrachten, nur wenn er für den angefragten Namensraum (oder einen übergeordneten Namensraum) nicht zuständig ist, wird er den ersten verfügbaren Server fragen, der in der Weiterleitung eingestellt ist.

Typische Einstellungen für den Weiterleitungsserver sind:

– Innerhalb eines Namensraums wird der Weiterleitungsserver häufig auf einen DNS-Server gestellt, der in der Hierarchie weiter oben liegt. Zum Beispiel würde der Forwarder für die DNS-Server der “eu.company.com.”-DNS-Domäne auf die DNS-Server der “company. com.”-Domäne zeigen.

– Bei DNS-Servern, die in der Hierarchie des Namensraums ganz oben liegen (zum Beispiel die DNS-Server für “company.com.”), zeigt der Weiterleitungsserver häufig auf den DNS-Server des Internet Service Providers. Dieser ist in der Lage, alle im Internet bekannten DNS-Namen aufzulösen.Alternativ kann der Weiterleitungsserver auch auf einen DNS-Server des Unternehmens (zum Beispiel in der DMZ) zeigen, der in der Lage ist, die Namen im Internet aufzulösen.

Des Weiteren gibt es die Möglichkeit, dass keine Weiterleitungen verwendet werden. Dies ist entweder der Fall,wenn keine Namensauflösung von externen DNS-Namen erwünscht ist (aller Verkehr in das Internet geht über E-Mail- oder Proxyserver und nur diese sind in der Lage, externe Namen aufzulösen) oder die Server im Unternehmen die externen Namen über die Stammserver (die für die Internet Root “.” zuständig sind) auflösen.

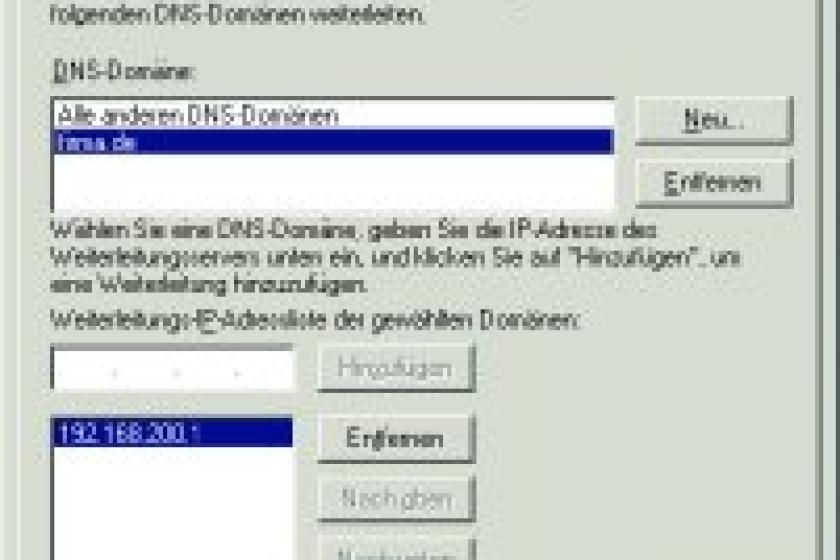

Bedingte Weiterleitungen

Um auch komplexere DNS-Umgebungen zu ermöglichen, gibt es beim Windows Server 2003 die Option der bedingten Weiterleitung (Conditional Forwarding). Hier kann man abhängig vom angefragten Namensraum unterschiedliche Server als Weiterleitungsserver einstellen. Das kann zum Beispiel in den folgenden Szenarien interessant sein:

–Die Windows-DNS-Infrastruktur eines Unternehmens hat einen anderen Namensraum als alle anderen Systeme des Unternehmens.Trotzdem sollen externe Anfragen an den ISP gestellt werden. Hier kann man eine bedingte Weiterleitung für den anderen Namensraum im Unternehmen einrichten und die normale Weiterleitung auf die DNS-Server des Internet Service Providers stellen.

–Ein Unternehmen mit mehreren Standorten hat einen durchgängigen Namensraum, aber um die WAN-Leitungen zu entlasten, hat jeder Standort eine direkte Anbindung an das Internet. Hier kann der interne Namensraum des Unternehmens auf die DNS-Server beispielsweise des zentralen Standorts eingestellt werden. Alle anderen Anfragen beantwortet der DNS-Server des ISP.

–Ein Unternehmen greift auf Systeme eines anderen Unternehmens zurück (zum Beispiel ein Tochterunternehmen oder übergeordneter Konzern). In der Firewall zwischen den Unternehmen ist die Kommunikation zwischen bestimmten DNS-Servern erlaubt. Hier kann der Namensraum des anderen Unternehmens an die DNS-Server auf der anderen Seite der Firewall weitergeleitet werden. Alle anderen Anfragen gehen wieder an den ISP.

–Bei einer Migration wird die neue DNSInfrastruktur erstellt, trotzdem sollen noch für einen begrenzten Zeitraum die Namen in der alten Infrastruktur aufgelöst werden können.Auch lässt sich eine bedingte Weiterleitung erstellen, die später wieder gelöscht werden kann.

Es gibt sicherlich noch einige andere Fälle für den Einsatz der bedingten Weiterleitung, aber dies sind die gebräuchlichsten.

Wenn keine Firewall zwischen den DNSServern steht, sollte man immer überprüfen, ob man nicht auch Stub-Zonen anstelle von bedingten Weiterleitungen oder Delegationen verwenden kann. Stub-Zonen haben hier den Vorteil, dass sie dynamisch sind. Das bedeutet,wenn neue DNS-Server für die andere Zone hinzugefügt werden, dann werden diese auch in die Stub-Zone übernommen. Bei der Delegation oder der bedingten Weiterleitung müssen die Server, die angefragt werden sollen, manuell eingerichtet werden. Allerdings lässt sich bei der Stub-Zone nicht einstellen, welcher DNS-Server angefragt werden soll (was zum Beispiel bei der Kommunikation über eine Firewall notwendig ist).

Jetzt haben wir alle Komponenten der DNS-Infrastruktur erklärt, aber wie kann ich die Namensauflösung über DNS überprüfen?

Überprüfen der DNS-Namensauflösung

Mit dem Befehl “nslookup” können Sie DNS-Abfragen erstellen und überprüfen, ob die Antworten Ihren Erwartungen entsprechen. Hier sind die gebräuchlichsten Befehle:

server <ip-adresse oder servername>

stellt den DNS-Server ein, der für zukünftige Abfragen verwendet werden soll. Standardmäßig wird der Server verwendet, der in den “Eigenschaften von Internetprotocol (TCP/IP)” angegeben ist.

set type=<Abfragetyp>

Hiermit können Sie festlegen,welche Typen von Einträgen Sie abfragen wollen.Welche Abfragetypen Sie einstellen sollen und welche Antworten Sie hierbei erhalten sollten, finden Sie weiter unten.

Set debug

Set d2

Mit diesen Befehlen können Sie den Debug-Level erhöhen. Das bedeutet, Sie können auch sehen,welche Anfragen und Antworten zum Auflösen Ihrer Anfrage verwendet werden.

Nachdem wir die gebräuchlichsten Befehle erklärt haben, sehen wir uns mal an, wie eine Überprüfung der DNS-Infrastruktur aussehen kann. Tippen Sie zunächst “nslookup” ein. Erhalten Sie eine Antwort wie die folgende?

*** Der Servername für die Adresse 192.168.100.1 konnte nicht gefunden werden: Timed out

Standardserver: Unknown

Address: 192.168.100.1

Wenn ja, ist das kein Grund zur Besorgnis. Entweder haben Sie keine Reverse-Lookup- Zone eingerichtet oder der DNS-Server hat sich in dieser noch nicht registr iert.Wenn die Zone existiert, der DNS-Client des Servers richtig eingerichtet ist und die Zone auf dynamische Updates einstellt ist, starten Sie den DHCP-Client-Dienst auf dem DNSServer neu. Überprüfen Sie jetzt, ob der Server seine IP-Adresse in der Reverse- Lookup-Zone eingetragen hat (als PTREintrag).

Tippen Sie jetzt den Befehl “set type=SOA” ein. Ab jetzt wird nach den Start-Of-Authority-Einträgen gesucht. Diese sollten für jede Zone existieren und jeweils einen der Server anzeigen, die eine primäre Kopie der Zone halten. Geben Sie jetzt den Namen der DNS-Zone ein (zum Beispiel “company.com.”). Erhalten Sie den Server und dessen Eigenschaften?

> set type=SOA

> company.com

Server: UnKnown

Address: 192.168.100.1

company.com primary name server = itadc01.company.com

responsible mail addr = hostmaster

serial = 40

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

itadc01.company.com

internet address = 192.168.100.1

Wenn Sie bei einer Anfrage die Antwort “Nicht autorisierte Antwort” oder “Non- Authoritative Answer” erhalten, heißt das nur, dass Sie die Antwort von einem Server erhalten haben, der nicht schreibend auf die angefragte DNS-Zone zugreifen kann. Dies soll Ihnen lediglich einen Hinweis darauf geben, dass der Eintrag auf dem Primären Server eventuell aktueller sein kann als die Antwort, die Sie erhalten haben.

Zur weiteren Überprüfung geben Sie nun jede andere DNS-Domäne in Ihrem Unternehmen ein. Sie sollten für jede Domäne eine Antwort erhalten.Wenn Sie für eine Domäne keine Antwort erhalten, überprüfen Sie, warum dies der Fall ist. Funktionieren die Weiterleitungen nach oben in der Hierarchie und die Delegationen nach unten? Wenn ja, sollten Sie auch die Antwort erhalten.

Als Nächstes geben Sie den Befehl “set type=NS” ein.Wenn Sie jetzt den Namen einer DNS-Zone eingeben, sollten Sie die Namen aller Server erhalten, die für diese Zone antworten können (also Server, die entweder eine primäre oder eine sekundäre Kopie der Zone halten). Das Ergebnis sollte wie folgt aussehen:

> set type=NS

> company.com

Server: Unknown

Address: 192.168.100.1

company.com nameserver = itadc01.company.com

company.com nameserver = itadc02. company.com

itadc01.company.com internet address = 192.168.100.1

itadc02.company.com internet address = 192.168.101.1

Überprüfen Sie auch hier wieder jede andere Zone im Unternehmen.Wenn Sie beim vorigen Test Antworten erhalten haben, sollte auch das Aufzählen der Namensserver funktionieren. Allerdings ist es möglich, dass Sie nicht alle Namensserver für eine Zone erhalten, die Sie eingerichtet haben. Hier haben Sie vielleicht vergessen, einen dazugehörigen NS-Eintrag in den Eigenschaften der Zone zu erstellen (welche Nameserver für eine Zone zuständig sind, muss manuell eingerichtet werden).

Wie bereits vorher erwähnt,werden in einer Delegation und einer Stub-Zone die NS- und die dazugehörigen A-Einträge gespeichert. Das heißt,wenn Sie eine Antwort auf eine Anfrage bekommen, kann diese Antwort auch von einem Server kommen, der eine Delegation oder Stub- Zone auf die angefragte Zone hält. Um daher sicher zu gehen, dass die Delegation oder Stub-Zone funktioniert, müssen Sie einen Server oder Client anfragen, der in der Zone liegt, aber kein DNS-Server ist. Hierzu können Sie mit “set type=A” nach Hostnamen suchen. Geben Sie einfach einen Server oder Client in jeder Zone ein, und Sie sollten ein Ergebnis erhalten.

> set type=A

> client01.company.com

Server: itadc01.company.com

Address: 192.168.100.1

Name: client01.company.com

Address: 192.168.100.54

Wenn Sie diese Tests durchgeführt haben, können Sie mit dem Befehl “server” gefolgt von der IP-Adresse oder dem Namen des Servers die Suche auf einem anderen Server fortsetzen.Wiederholen Sie hier alle Tests.

Um sicher zu sein, dass die DNS-Infrastruktur funktioniert, sollten Sie mindestens einen DNS-Server pro Zone nach allen anderen Zonen abfragen.Am besten ist es natürlich,wenn Sie jeden DNS-Server überprüfen. Ein wichtiger Punkt ist noch, dass “nslookup” nicht den DNSClient verwendet, um Anfragen zu machen. Stattdessen löst es die Namen selbstständig über DNS-Server auf.Wenn Sie also auf einzelnen Systemen Probleme haben, DNS-Namen aufzulösen (zum Beispiel über das “ping”-Kommando), aber die Namen über “nslookup” auflösbar sind, dann reicht es häufig aus, den DNSClient- Dienst neu zu starten.

Fazit

Nachdem sich das Active Directory auf eine solide DNS-Infrastruktur stützt, sollte sich jeder Administrator mit seiner DNS-Infrastruktur und deren Überprüfung auskennen. Ab dem 24.09.2007 werden wir von gebräuchlichen Szenarien bei der Integration des Active Directory in DNS berichten und Skripte und Tools vorstellen, mit denen DNS eingerichtet und administriert werden kann.

Ausgabe 03/05 des IT-Administrator Magazins S. 36- 42, Autor: Ulf B. Simon-Weidner

Innerhalb eines Namensraums kann von oben nach unten in der Hierarchie die Delegation genutzt werden.Was ist jetzt aber, wenn jemand den DNS-Server für “eu.company.com.” nach einer Adresse in “company.com.” oder “it-administrator. de.” fragt?

Hierzu dienen die Weiterleitungen (Forwarder), die in den Eigenschaften des DNS-Servers eingerichtet werden. Eine Weiterleitung bedeutet immer so viel wie “ich weiß nicht weiter, aber dieser übergeordnete Server sollte mehr wissen”. Ein DNS-Server wird immer zuerst seine eigenen Zonen betrachten, nur wenn er für den angefragten Namensraum (oder einen übergeordneten Namensraum) nicht zuständig ist, wird er den ersten verfügbaren Server fragen, der in der Weiterleitung eingestellt ist.

Typische Einstellungen für den Weiterleitungsserver sind:

– Innerhalb eines Namensraums wird der Weiterleitungsserver häufig auf einen DNS-Server gestellt, der in der Hierarchie weiter oben liegt. Zum Beispiel würde der Forwarder für die DNS-Server der “eu.company.com.”-DNS-Domäne auf die DNS-Server der “company. com.”-Domäne zeigen.

– Bei DNS-Servern, die in der Hierarchie des Namensraums ganz oben liegen (zum Beispiel die DNS-Server für “company.com.”), zeigt der Weiterleitungsserver häufig auf den DNS-Server des Internet Service Providers. Dieser ist in der Lage, alle im Internet bekannten DNS-Namen aufzulösen.Alternativ kann der Weiterleitungsserver auch auf einen DNS-Server des Unternehmens (zum Beispiel in der DMZ) zeigen, der in der Lage ist, die Namen im Internet aufzulösen.

Des Weiteren gibt es die Möglichkeit, dass keine Weiterleitungen verwendet werden. Dies ist entweder der Fall,wenn keine Namensauflösung von externen DNS-Namen erwünscht ist (aller Verkehr in das Internet geht über E-Mail- oder Proxyserver und nur diese sind in der Lage, externe Namen aufzulösen) oder die Server im Unternehmen die externen Namen über die Stammserver (die für die Internet Root “.” zuständig sind) auflösen.

Bedingte Weiterleitungen

Um auch komplexere DNS-Umgebungen zu ermöglichen, gibt es beim Windows Server 2003 die Option der bedingten Weiterleitung (Conditional Forwarding). Hier kann man abhängig vom angefragten Namensraum unterschiedliche Server als Weiterleitungsserver einstellen. Das kann zum Beispiel in den folgenden Szenarien interessant sein:

–Die Windows-DNS-Infrastruktur eines Unternehmens hat einen anderen Namensraum als alle anderen Systeme des Unternehmens.Trotzdem sollen externe Anfragen an den ISP gestellt werden. Hier kann man eine bedingte Weiterleitung für den anderen Namensraum im Unternehmen einrichten und die normale Weiterleitung auf die DNS-Server des Internet Service Providers stellen.

–Ein Unternehmen mit mehreren Standorten hat einen durchgängigen Namensraum, aber um die WAN-Leitungen zu entlasten, hat jeder Standort eine direkte Anbindung an das Internet. Hier kann der interne Namensraum des Unternehmens auf die DNS-Server beispielsweise des zentralen Standorts eingestellt werden. Alle anderen Anfragen beantwortet der DNS-Server des ISP.

–Ein Unternehmen greift auf Systeme eines anderen Unternehmens zurück (zum Beispiel ein Tochterunternehmen oder übergeordneter Konzern). In der Firewall zwischen den Unternehmen ist die Kommunikation zwischen bestimmten DNS-Servern erlaubt. Hier kann der Namensraum des anderen Unternehmens an die DNS-Server auf der anderen Seite der Firewall weitergeleitet werden. Alle anderen Anfragen gehen wieder an den ISP.

–Bei einer Migration wird die neue DNSInfrastruktur erstellt, trotzdem sollen noch für einen begrenzten Zeitraum die Namen in der alten Infrastruktur aufgelöst werden können.Auch lässt sich eine bedingte Weiterleitung erstellen, die später wieder gelöscht werden kann.

Es gibt sicherlich noch einige andere Fälle für den Einsatz der bedingten Weiterleitung, aber dies sind die gebräuchlichsten.

Wenn keine Firewall zwischen den DNSServern steht, sollte man immer überprüfen, ob man nicht auch Stub-Zonen anstelle von bedingten Weiterleitungen oder Delegationen verwenden kann. Stub-Zonen haben hier den Vorteil, dass sie dynamisch sind. Das bedeutet,wenn neue DNS-Server für die andere Zone hinzugefügt werden, dann werden diese auch in die Stub-Zone übernommen. Bei der Delegation oder der bedingten Weiterleitung müssen die Server, die angefragt werden sollen, manuell eingerichtet werden. Allerdings lässt sich bei der Stub-Zone nicht einstellen, welcher DNS-Server angefragt werden soll (was zum Beispiel bei der Kommunikation über eine Firewall notwendig ist).

Jetzt haben wir alle Komponenten der DNS-Infrastruktur erklärt, aber wie kann ich die Namensauflösung über DNS überprüfen?

Überprüfen der DNS-Namensauflösung

Mit dem Befehl “nslookup” können Sie DNS-Abfragen erstellen und überprüfen, ob die Antworten Ihren Erwartungen entsprechen. Hier sind die gebräuchlichsten Befehle:

server <ip-adresse oder servername>

stellt den DNS-Server ein, der für zukünftige Abfragen verwendet werden soll. Standardmäßig wird der Server verwendet, der in den “Eigenschaften von Internetprotocol (TCP/IP)” angegeben ist.

set type=<Abfragetyp>

Hiermit können Sie festlegen,welche Typen von Einträgen Sie abfragen wollen.Welche Abfragetypen Sie einstellen sollen und welche Antworten Sie hierbei erhalten sollten, finden Sie weiter unten.

Set debug

Set d2

Mit diesen Befehlen können Sie den Debug-Level erhöhen. Das bedeutet, Sie können auch sehen,welche Anfragen und Antworten zum Auflösen Ihrer Anfrage verwendet werden.

Nachdem wir die gebräuchlichsten Befehle erklärt haben, sehen wir uns mal an, wie eine Überprüfung der DNS-Infrastruktur aussehen kann. Tippen Sie zunächst “nslookup” ein. Erhalten Sie eine Antwort wie die folgende?

*** Der Servername für die Adresse 192.168.100.1 konnte nicht gefunden werden: Timed out

Standardserver: Unknown

Address: 192.168.100.1

Wenn ja, ist das kein Grund zur Besorgnis. Entweder haben Sie keine Reverse-Lookup- Zone eingerichtet oder der DNS-Server hat sich in dieser noch nicht registr iert.Wenn die Zone existiert, der DNS-Client des Servers richtig eingerichtet ist und die Zone auf dynamische Updates einstellt ist, starten Sie den DHCP-Client-Dienst auf dem DNSServer neu. Überprüfen Sie jetzt, ob der Server seine IP-Adresse in der Reverse- Lookup-Zone eingetragen hat (als PTREintrag).

Tippen Sie jetzt den Befehl “set type=SOA” ein. Ab jetzt wird nach den Start-Of-Authority-Einträgen gesucht. Diese sollten für jede Zone existieren und jeweils einen der Server anzeigen, die eine primäre Kopie der Zone halten. Geben Sie jetzt den Namen der DNS-Zone ein (zum Beispiel “company.com.”). Erhalten Sie den Server und dessen Eigenschaften?

> set type=SOA

> company.com

Server: UnKnown

Address: 192.168.100.1

company.com primary name server = itadc01.company.com

responsible mail addr = hostmaster

serial = 40

refresh = 900 (15 mins)

retry = 600 (10 mins)

expire = 86400 (1 day)

default TTL = 3600 (1 hour)

itadc01.company.com

internet address = 192.168.100.1

Wenn Sie bei einer Anfrage die Antwort “Nicht autorisierte Antwort” oder “Non- Authoritative Answer” erhalten, heißt das nur, dass Sie die Antwort von einem Server erhalten haben, der nicht schreibend auf die angefragte DNS-Zone zugreifen kann. Dies soll Ihnen lediglich einen Hinweis darauf geben, dass der Eintrag auf dem Primären Server eventuell aktueller sein kann als die Antwort, die Sie erhalten haben.

Zur weiteren Überprüfung geben Sie nun jede andere DNS-Domäne in Ihrem Unternehmen ein. Sie sollten für jede Domäne eine Antwort erhalten.Wenn Sie für eine Domäne keine Antwort erhalten, überprüfen Sie, warum dies der Fall ist. Funktionieren die Weiterleitungen nach oben in der Hierarchie und die Delegationen nach unten? Wenn ja, sollten Sie auch die Antwort erhalten.

Als Nächstes geben Sie den Befehl “set type=NS” ein.Wenn Sie jetzt den Namen einer DNS-Zone eingeben, sollten Sie die Namen aller Server erhalten, die für diese Zone antworten können (also Server, die entweder eine primäre oder eine sekundäre Kopie der Zone halten). Das Ergebnis sollte wie folgt aussehen:

> set type=NS

> company.com

Server: Unknown

Address: 192.168.100.1

company.com nameserver = itadc01.company.com

company.com nameserver = itadc02. company.com

itadc01.company.com internet address = 192.168.100.1

itadc02.company.com internet address = 192.168.101.1

Überprüfen Sie auch hier wieder jede andere Zone im Unternehmen.Wenn Sie beim vorigen Test Antworten erhalten haben, sollte auch das Aufzählen der Namensserver funktionieren. Allerdings ist es möglich, dass Sie nicht alle Namensserver für eine Zone erhalten, die Sie eingerichtet haben. Hier haben Sie vielleicht vergessen, einen dazugehörigen NS-Eintrag in den Eigenschaften der Zone zu erstellen (welche Nameserver für eine Zone zuständig sind, muss manuell eingerichtet werden).

Wie bereits vorher erwähnt,werden in einer Delegation und einer Stub-Zone die NS- und die dazugehörigen A-Einträge gespeichert. Das heißt,wenn Sie eine Antwort auf eine Anfrage bekommen, kann diese Antwort auch von einem Server kommen, der eine Delegation oder Stub- Zone auf die angefragte Zone hält. Um daher sicher zu gehen, dass die Delegation oder Stub-Zone funktioniert, müssen Sie einen Server oder Client anfragen, der in der Zone liegt, aber kein DNS-Server ist. Hierzu können Sie mit “set type=A” nach Hostnamen suchen. Geben Sie einfach einen Server oder Client in jeder Zone ein, und Sie sollten ein Ergebnis erhalten.

> set type=A

> client01.company.com

Server: itadc01.company.com

Address: 192.168.100.1

Name: client01.company.com

Address: 192.168.100.54

Wenn Sie diese Tests durchgeführt haben, können Sie mit dem Befehl “server” gefolgt von der IP-Adresse oder dem Namen des Servers die Suche auf einem anderen Server fortsetzen.Wiederholen Sie hier alle Tests.

Um sicher zu sein, dass die DNS-Infrastruktur funktioniert, sollten Sie mindestens einen DNS-Server pro Zone nach allen anderen Zonen abfragen.Am besten ist es natürlich,wenn Sie jeden DNS-Server überprüfen. Ein wichtiger Punkt ist noch, dass “nslookup” nicht den DNSClient verwendet, um Anfragen zu machen. Stattdessen löst es die Namen selbstständig über DNS-Server auf.Wenn Sie also auf einzelnen Systemen Probleme haben, DNS-Namen aufzulösen (zum Beispiel über das “ping”-Kommando), aber die Namen über “nslookup” auflösbar sind, dann reicht es häufig aus, den DNSClient- Dienst neu zu starten.

Fazit

Nachdem sich das Active Directory auf eine solide DNS-Infrastruktur stützt, sollte sich jeder Administrator mit seiner DNS-Infrastruktur und deren Überprüfung auskennen. Ab dem 24.09.2007 werden wir von gebräuchlichen Szenarien bei der Integration des Active Directory in DNS berichten und Skripte und Tools vorstellen, mit denen DNS eingerichtet und administriert werden kann.

<<Vorherige Seite Seite 3 von 3

Ausgabe 03/05 des IT-Administrator Magazins S. 36- 42, Autor: Ulf B. Simon-Weidner