Lesezeit

3 Minuten

Network Detection and Response für KMU

Admins konzentrieren sich oft auf Endpunkte. Doch wer Cybergefahren erst dann sieht, wenn Sie Ihren Weg auf das Endgerät gefunden haben, kommt oft zu spät. Network Detection and Response analysiert den gesamten Datenverkehr, definiert dank künstlicher Intelligenz und Machine Learning Normalmodelle des Datenverkehrs und erkennt Anomalien – etwa die Vorbereitung eines Ransomware-Angriffs. Der Artikel zeigt, warum NDR somit eine wichtige komplementäre Rolle gegenüber anderen Abwehransätzen wie EDR oder SIEM spielt.

Gefahren lauern heutzutage für Unternehmen ständig und überall – von außen und von innen. Dabei handelt es sich um komplexe Bedrohungen, denen Host- oder Perimeter-basierte Schutzmechanismen nicht genug entgegensetzen. Denn Werkzeuge zur Endpoint Security und Firewalls erkennen komplexe Angriffe oftmals nicht oder zu spät. Wenn Unternehmen jedoch den kompletten Netzverkehr beobachten, lassen sich Attacken sowie deren Vorbereitungen rechtzeitig entdecken und blocken.

Beispiel Ransomware: Spuren der Angreifer

Selbst wenn Daten noch gar nicht durch Ransomware verschlüsselt sind, hinterlassen Angreifer bei ihren Vorbereitungen schon Spuren im Netzwerkdatenverkehr. Das mag daran liegen, dass eine Ransomware-Attacke meist komplex und von langer Hand geplant ist. An sogenannten Cyber Kill Chains – also Angriffsketten, die aus vielen einzelnen Handlungen bestehen – sind unterschiedliche Angreifer beteiligt. Vor allem bei Ransomware-as-a-Service-Angriffen arbeiten viele Beteiligte dezentral und äußerst produktiv zusammen. Unter diesen Angreifer-"Berufsgruppen" gibt es drei, die ihre Abdrücke sowohl auf Endpunkten als auch im externen und internen Datenverkehr verteilen. Hierzu zählen:

ln/Paul Smit, Director Customer Services bei ForeNova

Großunternehmen setzen deshalb häufig professionelle Security Operations Center (SOC) ein, die Einsicht in den gesamten ein- und ausgehenden Netzwerkverkehr haben, um so den Schutz der IT sicherzustellen. Ein solcher Ansatz ist dank neuer Network Detection and Response (NDR), die auf KI, Machine Learning und Threat Intelligence basiert, inzwischen auch für kleine und mittelständische Unternehmen realisierbar.

NDR im Gesamtbild der Cyberabwehr

NDR lässt sich vor allem gegen Endpunkt-bezogene Sicherheitsprodukte (EDR) abgrenzen: Dabei bezieht sich NDR auf die Netzwerkperspektive, während EDR die Endpunktperspektive fokussiert. EDR überwacht Endpunkte auf abnormales Verhalten oder schädliche Dateien. Sie wird also erst dann wirksam, wenn der Angriff sein endgültiges Ziel erreicht hat. Das kann gefährlich sein, denn dadurch wird oftmals ein Angriff zu spät oder überhaupt nicht erkannt. Dabei gilt es auch zu bedenken, dass EDR nur solche Endpunkte im Blick hat, die die IT-Zentrale verwaltet und kennt.

NDR ist dagegen ein Sicherheitsansatz, der den gesamten ein- und ausgehenden Datenverkehr analysiert. Dabei wird sowohl der gesamte interne Datenverkehr (Ost/West) als auch die externe Kommunikation (Nord/Süd) überwacht. Dadurch entdeckt NDR etwa bösartige Dateien verdächtige Zugriffe auf Systeme oder Datenexfiltrationen. Entscheidend ist, dass der Datenverkehr aus und zu jeder Quelle analysiert wird – also auch der von IOT-Sensoren oder OT-Geräten. NDR arbeitet dabei nicht intrusiv, sondern anhand eines Spiegels des Datenverkehrs. Beschränkt sich die Analyse dabei allein auf die Metadaten, dann ist sie DSGVO-konform.

Sicherheitsteams können so effektiv verborgene Angriffe und Angriffsvorbereitungen auf Netzwerkebene entlarven. Hierfür platzieren NDR-Tools einen oder mehrere Sensoren im Netzwerk, um kontinuierlich den Netzwerkverkehr des Unternehmens zu analysieren. Auf Basis dieser Daten erstellt NDR mithilfe von KI und Machine Learning individuelle Modelle für das Normalverhalten des Netzwerkverkehrs. Sobald verdächtige Abweichungen entdeckt werden, alarmieren die NDR-Tools andere Sicherheitswerkzeuge von Drittanbietern im Unternehmensnetz wie EDR, Firewall, Antivirus SIEM oder SOAR, die vorher definierte Gegenmaßnahmen starten – automatisiert oder manuell, wobei ein IT-Security-Mitarbeiter die Maßnahmen bestätigt.

NDR lässt sich vor allem gegen Endpunkt-bezogene Sicherheitsprodukte (EDR) abgrenzen: Dabei bezieht sich NDR auf die Netzwerkperspektive, während EDR die Endpunktperspektive fokussiert. EDR überwacht Endpunkte auf abnormales Verhalten oder schädliche Dateien. Sie wird also erst dann wirksam, wenn der Angriff sein endgültiges Ziel erreicht hat. Das kann gefährlich sein, denn dadurch wird oftmals ein Angriff zu spät oder überhaupt nicht erkannt. Dabei gilt es auch zu bedenken, dass EDR nur solche Endpunkte im Blick hat, die die IT-Zentrale verwaltet und kennt.

NDR ist dagegen ein Sicherheitsansatz, der den gesamten ein- und ausgehenden Datenverkehr analysiert. Dabei wird sowohl der gesamte interne Datenverkehr (Ost/West) als auch die externe Kommunikation (Nord/Süd) überwacht. Dadurch entdeckt NDR etwa bösartige Dateien verdächtige Zugriffe auf Systeme oder Datenexfiltrationen. Entscheidend ist, dass der Datenverkehr aus und zu jeder Quelle analysiert wird – also auch der von IOT-Sensoren oder OT-Geräten. NDR arbeitet dabei nicht intrusiv, sondern anhand eines Spiegels des Datenverkehrs. Beschränkt sich die Analyse dabei allein auf die Metadaten, dann ist sie DSGVO-konform.

Sicherheitsteams können so effektiv verborgene Angriffe und Angriffsvorbereitungen auf Netzwerkebene entlarven. Hierfür platzieren NDR-Tools einen oder mehrere Sensoren im Netzwerk, um kontinuierlich den Netzwerkverkehr des Unternehmens zu analysieren. Auf Basis dieser Daten erstellt NDR mithilfe von KI und Machine Learning individuelle Modelle für das Normalverhalten des Netzwerkverkehrs. Sobald verdächtige Abweichungen entdeckt werden, alarmieren die NDR-Tools andere Sicherheitswerkzeuge von Drittanbietern im Unternehmensnetz wie EDR, Firewall, Antivirus SIEM oder SOAR, die vorher definierte Gegenmaßnahmen starten – automatisiert oder manuell, wobei ein IT-Security-Mitarbeiter die Maßnahmen bestätigt.

Beispiel Ransomware: Spuren der Angreifer

Selbst wenn Daten noch gar nicht durch Ransomware verschlüsselt sind, hinterlassen Angreifer bei ihren Vorbereitungen schon Spuren im Netzwerkdatenverkehr. Das mag daran liegen, dass eine Ransomware-Attacke meist komplex und von langer Hand geplant ist. An sogenannten Cyber Kill Chains – also Angriffsketten, die aus vielen einzelnen Handlungen bestehen – sind unterschiedliche Angreifer beteiligt. Vor allem bei Ransomware-as-a-Service-Angriffen arbeiten viele Beteiligte dezentral und äußerst produktiv zusammen. Unter diesen Angreifer-"Berufsgruppen" gibt es drei, die ihre Abdrücke sowohl auf Endpunkten als auch im externen und internen Datenverkehr verteilen. Hierzu zählen:

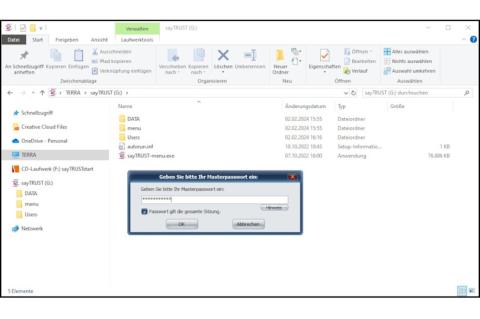

- Initial Access Broker (IABs): IABs machen die unbeschwerlichsten Wege in ein Unternehmensnetz ausfindig. Das können beispielsweise Remotesysteme eines Mitarbeiters sein, der im Home Office arbeitet. Solche Einfallstore verkaufen IABs an Hacker.

- Hacker nutzen diese Einfallstore, wenn sie ein Unternehmen als lohnendes und leicht zu kaperndes Ziel einstufen, um sich einen Weg ins Netzwerk zu bahnen.

- Böswillige Datenmanager benützen anschließend diesen Weg, um sensible oder unternehmenskritische Informationen sowie Dateien zu verschlüsseln, zu exfiltrieren und mit deren Veröffentlichung zu drohen.

- Suche von Schwachstellen: Wenn externe Angreifer wie ein IAB nach Schwachstellen suchen, finden sich Beweise, wie etwa Logdateien, die eine Einwahl in Systeme belegen.

- Ungewöhnliche Ziele und Absender: Erfolgen Anfragen und Kommunikation mit Zielen außerhalb des Netzes, könnte das ein Hinweis auf die Installation von Ransomware sein. Anzeichen können Anfragen zu ungewöhnlichen Bürozeiten sein. Auch der interne Netzverkehr muss überprüft werden: Greifen vermeintlich Mitarbeiter plötzlich auf Systeme und Anwendungen zu, die sie sonst nicht nutzen?

- Bedenkliche Bewegungsmuster: Angreifer und bösartige Datenmanager wandeln im Netz nach spezifischen Mustern. Wer sich in einem System auskennt, wie ein Administrator, nutzt genau die Systeme, die er braucht. Wer dagegen die IT auf Einfallstore oder zu verschlüsselnde Informationen durchforstet, wird dagegen von System zu System springen oder diese nacheinander abgehen. Solche auffälligen Seitwärtsbewegungen sieht man im Netzverkehr. NDR erkennt zudem, wenn eine Malware versucht, eine scheinbar legitime Bewegung vorzutäuschen.

- Außergewöhnlicher Datenverkehr: Das kann ein Versand von Daten an unbekannte Ziele außerhalb des Unternehmens oder zu ungewöhnlichen Tageszeiten sein.

| Seite 1 von 2 | Nächste Seite >> |

ln/Paul Smit, Director Customer Services bei ForeNova