Lesezeit

1 Minute

Im Test: senhasegura GO Endpoint Manager 3

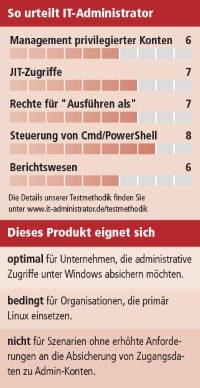

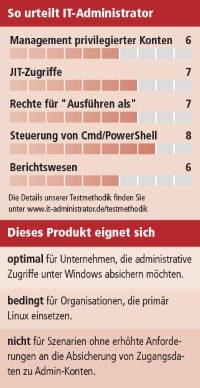

Der senhasegura GO Endpoint Manager kümmert sich um die Verwaltung und die zielgerichtete Verwendung administrativer Zugangsdaten und Berechtigungen. Das System führt Applikationen mit erhöhten Rechten aus, ohne dass Endanwender dazu dauerhaft privilegierte Rechte benötigen. Im Test zeigte sich, dass diese Rechtevergabe detailliert und flexibel hilft, die Sicherheit zu verbessern.

|

|

Der GO Endpoint Manager steuert granular den Zugriff auf Kommandozeilen-Befehle und PowerShell-Cmdlets.

|

Das portugiesische "senha segura" bedeutet frei übersetzt "sicheres Passwort". Passend dazu hat sich der brasilianische Softwareanbieter senhasegura auf Produkte rund um das Privileged Access Management (PAM), also die sichere Verwaltung von Zugangsdaten insbesondere für Benutzerkonten mit erhöhten Berechtigungen, spezialisiert. Mit seiner "360° Privilege Platform" hat der Hersteller ein umfassendes Portfolio von Werkzeugen rund um PAM entwickelt, aus dem Kunden einzelne Module zu einem für ihren Bedarf zugeschnittenen System kombinieren können.

Der Hersteller bietet die Plattform als Software-as-a-Service auf Basis der Google Cloud an. Alternativ können IT-Verantwortliche die Software auch selbst installieren und betreiben. Sie unterstützt hierbei die gängigen Hypervisoren für eine Installation im eigenen Rechenzentrum sowie die Clouds der großen Hyperscaler Amazon, Google und Microsoft.

Umfassende Plattform für PAM

Die Basis der Plattform bildet das grundlegende Modul "PAM Core", das generische und privilegierte Zugangsdaten, wie etwa Passwörter, SSH-Schlüssel und Zertifikate, in einem sicheren digitalen Tresor speichert, verwaltet und den Zugriff darauf steuert sowie überwacht. Es handelt sich dabei um eine Appliance auf Basis von Debian Linux, die der Hersteller in den Formaten OVA, VMDK, VHD, RAW und QCOW2 bereitstellt. Alternativ ist ein Installationsmedium in Form eines ISO-Images verfügbar, der Regelfall ist laut Hersteller jedoch der Import eines der vorgefertigten Abbilder.

Die Appliance bietet eine webbasierte Managementoberfläche für die Kernfunktionen und alle übrigen Module. Je nach installierter Lizenz schaltet die GUI die passenden Funktionen frei. Die Software unterstützt den Betrieb als Active-Passive- oder Active-Active-Cluster und bietet optional einen Loadbalancer sowie physische Crypto-Appliances auf Basis von Dell-Hardware zur zusätzlichen Absicherung der Plattform an.

Die Appliance bietet eine webbasierte Managementoberfläche für die Kernfunktionen und alle übrigen Module. Je nach installierter Lizenz schaltet die GUI die passenden Funktionen frei. Die Software unterstützt den Betrieb als Active-Passive- oder Active-Active-Cluster und bietet optional einen Loadbalancer sowie physische Crypto-Appliances auf Basis von Dell-Hardware zur zusätzlichen Absicherung der Plattform an.

Fazit

Der senhasegura GO Endpoint Manager geht bei der bedarfsorientierten Nutzung administrativer Zugangsdaten und Berechtigungen deutlich über die Bordmittel der Betriebssysteme hinaus. So können Anwender nach Bedarf einzelne Aktionen mit erhöhten Berechtigungen ausführen, ohne dass sie dazu bewusst oder versehentlich dauerhaft als Admin arbeiten müssten. Als besonders praktisch erwies sich, dass SGEM dabei nicht nur Applikationen und Elemente der Systemeinstellungen adressiert, sondern die granulare Steuerung sogar auf einzelne Kommandozeilen-Befehle und PowerShell-Cmdlets herunterbricht. Der Fokus der Software liegt derzeit allerdings klar auf Windows als Zielplattform, während die Funktionalität für Linux sich noch im Aufbau befindet.

Den kompletten Test finden Sie in Ausgabe 02/2023 ab Seite 16 oder im Heftarchiv.

Der Hersteller bietet die Plattform als Software-as-a-Service auf Basis der Google Cloud an. Alternativ können IT-Verantwortliche die Software auch selbst installieren und betreiben. Sie unterstützt hierbei die gängigen Hypervisoren für eine Installation im eigenen Rechenzentrum sowie die Clouds der großen Hyperscaler Amazon, Google und Microsoft.

Umfassende Plattform für PAM

Die Basis der Plattform bildet das grundlegende Modul "PAM Core", das generische und privilegierte Zugangsdaten, wie etwa Passwörter, SSH-Schlüssel und Zertifikate, in einem sicheren digitalen Tresor speichert, verwaltet und den Zugriff darauf steuert sowie überwacht. Es handelt sich dabei um eine Appliance auf Basis von Debian Linux, die der Hersteller in den Formaten OVA, VMDK, VHD, RAW und QCOW2 bereitstellt. Alternativ ist ein Installationsmedium in Form eines ISO-Images verfügbar, der Regelfall ist laut Hersteller jedoch der Import eines der vorgefertigten Abbilder.

Die Appliance bietet eine webbasierte Managementoberfläche für die Kernfunktionen und alle übrigen Module. Je nach installierter Lizenz schaltet die GUI die passenden Funktionen frei. Die Software unterstützt den Betrieb als Active-Passive- oder Active-Active-Cluster und bietet optional einen Loadbalancer sowie physische Crypto-Appliances auf Basis von Dell-Hardware zur zusätzlichen Absicherung der Plattform an.

Die Appliance bietet eine webbasierte Managementoberfläche für die Kernfunktionen und alle übrigen Module. Je nach installierter Lizenz schaltet die GUI die passenden Funktionen frei. Die Software unterstützt den Betrieb als Active-Passive- oder Active-Active-Cluster und bietet optional einen Loadbalancer sowie physische Crypto-Appliances auf Basis von Dell-Hardware zur zusätzlichen Absicherung der Plattform an.Fazit

Der senhasegura GO Endpoint Manager geht bei der bedarfsorientierten Nutzung administrativer Zugangsdaten und Berechtigungen deutlich über die Bordmittel der Betriebssysteme hinaus. So können Anwender nach Bedarf einzelne Aktionen mit erhöhten Berechtigungen ausführen, ohne dass sie dazu bewusst oder versehentlich dauerhaft als Admin arbeiten müssten. Als besonders praktisch erwies sich, dass SGEM dabei nicht nur Applikationen und Elemente der Systemeinstellungen adressiert, sondern die granulare Steuerung sogar auf einzelne Kommandozeilen-Befehle und PowerShell-Cmdlets herunterbricht. Der Fokus der Software liegt derzeit allerdings klar auf Windows als Zielplattform, während die Funktionalität für Linux sich noch im Aufbau befindet.

Den kompletten Test finden Sie in Ausgabe 02/2023 ab Seite 16 oder im Heftarchiv.