IT-Administrator Sonderheft II/2010 - Active Directory - Deployment, Administration und Troubleshooting

Dieses Sonderheft stellt Administratoren praxisbewährtes, sofort umsetzbares Know-how zur Verwaltung des Microsoft Verzeichnisdienst zur Verfügung. Die ausgewiesenen, langjährigen Experten für den Windows-Verzeichnisdienst Ulf B. Simon-Weidner und Florian Frommherz vermitteln den Lesern tiefe Einblicke in Funktion und Arbeitsweise des Active Directory. Neben der Erläuterung entscheidender Mechanismen im Verzeichnisdienst, die zum grundlegenden Verständnis der Funktionsweise beitragen, bietet das Sonderheft zahlreiche praxisnahe Anleitungen für Administratoren kleiner und großer Active Directory-Infrastrukturen. So zeigen die Autoren etwa auf, wie Administratoren die Sicherheit im Active Directory gewährleisten, widmen sich mit Beiträgen zur Schemaerweiterung, dem AD-Scripting, Backup & Recovery und vielen mehr der täglichen Administration und bieten in der Rubrik "Optimierung und Troubleshooting" echtes Insider-Know-how.

Entwicklung des Active Directory

Die Verzeichnis-Evolution

Seit mittlerweile mehr als zehn Jahren verrichtet das Active Directory seine Arbeit als Verzeichnisdienst im Windows Server. Erstmals mit Windows 2000 Server veröffentlicht, ist das Verzeichnis mittlerweile eine maßgebliche Infrastrukturkomponente der meisten Unternehmen. Als Auftakt zu diesem Sonderheft möchten wir die Entwicklungsstufen des Verzeichnisdienstes betrachten und auch weniger bekannte Eigenschaften und Zusammenhänge des Active Directory darstellen.

An seinem ersten Arbeitstag schickte sein Chef den Autor dieses Beitrags, Ulf B. Simon-Weidner, direkt auf eine NT5-Preview-Schulung.Von “NT5” hatte er bis zu dem Tag nichts gehört, aber es klang spannend.Wie sich herausstellte, war NT5 der Nachfolger von NT4 und wurde später zu Windows 2000 umbenannt. Und so entblätterte sich an den ersten Tagen seines Arbeitslebens das “Active Directory” vor ihm. Fasziniert von dieser Technologie und dem vorgestellten “geplanten Migrationsweg” (der zu diesem Zeitpunkt sehr abenteuerlich klang), organisierte er sich für die Weihnachtsferien einen Beta 3 Release-Kandidaten, erarbeitete sich den Migrationsweg selbst und ist seitdem fasziniert von der Technologie des Active Directory.

Im Folgenden betrachten wir den Werdegang des Active Directory (AD) von den damaligen, ersten Schritten bis heute. Bei dieser Betrachtung lassen wir aber auch weitere Komponenten, die sich im Laufe der Jahre um den Verzeichnisdienst gescharrt haben, nicht außer Acht.

Die Anfänge des Active Directory

Als Windows 2000 dann Anfang 2000 offiziell öffentlich erhältlich war, brachte der Verzeichnisdienst eine Menge neue Technologien mit, um die gewachsenen NT4-Domänenstrukturen abzulösen. Domäneninhalte waren nun strukturierbar und nicht mehr flach, DNS wurde zentrale Komponente für die Namensauflösung von Systemen und Diensten.Zudem ermöglichte Microsoft endlich die administrative Delegation.

Domänenstrukturen sollten im Active Directory Hierarchien folgen, anstatt wirren Spinnennetzen zu gleichen. Jeder Domänencontroller durfte schreiben, ganz im Gegensatz zu NT4, wo es immer einen Primären Domänencontroller geben musste. Das AD zeigte sich skalierbar und redundant, ohne auf einem Cluster zu basieren. Der Client-Logon sowie die Replikation des Verzeichnisdienstes “verstanden” Netzwerktopologien, Subnetze, Standorte und wenn notwendig sogar Stundenpläne.

Microsoft integrierte zahlreiche zusätzliche Technologien im AD: Unter dem Motto “If it moves – script it” wurden Administratoren ermutigt, Änderungen lieber per Skript zu implementieren (damit diese in Testumgebungen verifiziert werden können und Tippfehler beim produktiven Change seltener vorkommen) und die Windows Management Instrumentation,VBScript und Jscript waren im Serverbetriebssystem enthalten. Gruppenrichtlinien ermöglichten die Konfiguration von Clients und Servern und konnten über unterschiedlichste Mechanismen unterschiedliche Hardware, Rollen oder Benutzertypen berücksichtigen. Sogar zur Softwareverteilung sollten sie verwendet werden. Sicherheit wurde dabei großgeschrieben, und so konnten selbst die Sicherheitseinstellungen bis hin zur IPsec-Verschlüsselung über GPOs gesteuert werden. Darüber hinaus ließen sich Sicherheitstemplates anwenden, die einen Client relativ offen lassen, bis hin zum Client für hohe Sicherheitsanforderungen in der Personalabteilung oder Kiosk- Systemen. Schließlich waren auch Sicherung und Wiederherstellung des Verzeichnisdienstes – letzteres zumindest teilweise – berücksichtigt.

Auch wenn Windows 2000 für Großunternehmen entworfen wurde – einige von Ihnen erinnern sich vielleicht an ein Projekt von Microsoft und Compaq, bei dem sämtliche Telefonbuchdaten der USA und Kanada in ein AD geladen wurden, um die Skalierung zu testen – für eben diese war es aber noch nicht in allen Bereichen ausgereift genug. Gruppen durften maximal rund 5.000 Mitglieder haben, die Replikationsstruktur war nicht ganz so optimiert. Viele Unternehmen hatten Angst vor “Schema-Updates”, da selbige zu einer Reinitialisierung des Globalen Katalogs führten und bei großen Mengen nicht innerhalb von normalen Change-Zeiten repliziert wurden.Aber es war deutlich sicherer und stabiler als NT4, das es auf insgesamt sechs Servicepacks brachte (und häufig war zu hören, dass es vor SP4 nicht einsetzbar war).Windows 2000 hingegen hat bis zu seiner unlängst abgelaufenen Lebenszeit “nur” vier Servicepacks erhalten.

AD in Windows Server 2003

Die nächste Version des AD berücksichtigte dann auch die Anforderungen von Großunternehmen besser, da Microsoft bei großen Implementierungen in entsprechenden Umgebungen Erfahrungen sammeln konnte:Windows Server 2003 wurde, nach einer Arie von Namensgebungen (von dem Codenamen Whistler über “Windows.NET Server” und “Windows.NET Server 2003” hin zum endgültigen Namen) im Mai 2005 öffentlich verfügbar.

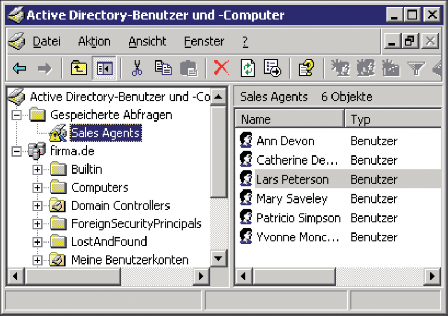

Jetzt war die Anzahl von Mitgliedern einer Gruppe nicht mehr auf 5.000 beschränkt, und zugleich wurden nicht mehr alle Gruppenmitglieder auf einmal repliziert, sondern nur noch die Änderungen (Linked Value Replication). Der Algorithmus zur Berechnung der Replikationstopologie wurde vereinfacht und damit auch verbessert. Um die Datenbankgröße im AD zu vermindern, erfolgte neben den Verknüpfungen der Links dasselbe auch für die Sicherheitseinstellungen der ADObjekte, so dass diese nicht mehrfach mit jedem Objekt gespeichert wurden. Beim Aufbau eines Domänencontrollers ließ sich jetzt auch eine Datensicherung eines DCs verwenden (“Install from Media”), Gesamtstruktur-übergreifende Vertrauensstellungen wurden möglich (Forest-Trust) und DNS wurde bei Bedarf automatisch nach Best Practices installiert. Dies ermöglichte die Replikation von DNSNamensräumen unabhängig von Domänengrenzen. Conditional Forwarder und Stub-Zones machten es dem Administrator einfacher, seine DNS-Infrastruktur zu entwerfen und über seine Infrastrukturgrenzen hinweg besser auf Änderungen zu reagieren. Zusätzlich vereinfachten “Gespeicherte Abfragen” in Active Directory-Benutzer und -Computer sowie Kommandozeilen-Tools (wie DSQuery, DSGet et cetera) die Administration. Außerdem waren die ersten Versuche eines globalen Servermanagers enthalten.

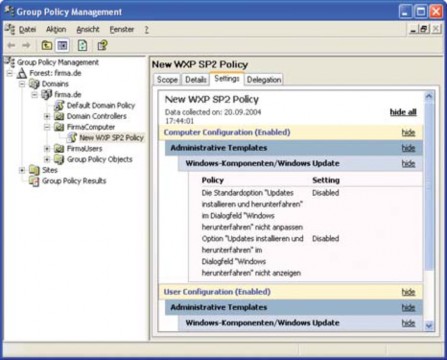

Die mit Windows XP SP2 gestartete Security- Initiative kam mit Windows Server 2003 SP1 dann auch beim Server-Betriebssystem an: Die Windows Firewall wurde ebenso integriert wie ein Security Configration Wizard und viele Einstellungen des Betriebssystems wurden auf “Secure-by-default” gesetzt.

Im Nachgang zu Windows Server 2003 wurden einige Komponenten auch über das Web verfügbar. Die Gruppenrichtlinienverwaltungskonsole vereinfachte endlich in vielen Bereichen die Administration der GPOs. Und als kleiner Bruder des Active Directory wurde auch ADAM – oder Active Directory / Application Mode – veröffentlicht. ADAM bot für Anwendungen und Entwickler viele der Vorteile des AD:Einen Multi-Master-Verzeichnisdienst, der sich über die gleichen Schnittstellen wie AD programmieren lässt, aber unabhängig von dem Infrastrukturdiensten repliziert und mehrere Instanzen auf einem Server oder sogar Client ermöglicht. Allerdings ist es kein Domänencontroller, kann keine Computerobjekte und Gruppenrichtlinien verwalten und ist somit “nur” als Verzeichnisdienst für Anwendungen gedacht. Mittels Proxy-Objekten lassen sich aber neben den eigenen Benutzern auch AD-Benutzer einer Domäne verwenden, um Zugriff auf Anwendungen zu steuern.ADAM wurde für Anwendungen wie Internet Security and Acceleration Server oder zusammen mit MIIS/ILM/FIM bei den Unternehmen häufiger als “Meta-Directory” verwendet – um Informationen über Anwender an einer zentralen Stelle zu sammeln und synchron zu halten.

Im März 2006 erfreute Microsoft die Öffentlichkeit mit der nächsten “neuen”Version des Serverbetriebssystems – dem Windows Server 2003 R2. Dieser wurde parallel mit den 64-Bit-Versionen entwickelt und basierte von Anfang an auf dem SP1. Im Endeffekt ist die 32-Bit-Version von R2 auch kein neues Betriebssystem, sondern nur eine Erweiterung der Windows- Komponenten, die im Produkt integriert sind.

Im Active Directory hatte sich fast nichts geändert (lediglich ein Bug machte die mit SP1 von 60 auf 180 Tagen erhöhte Lebenszeit von gelöschten Objekten bei der ersten Installation einer Gesamtstruktur wieder rückgängig).Aber zum ersten Mal war ADAM eine optionale Komponente des Betriebssystems und musste nicht mehr separat heruntergeladen werden.

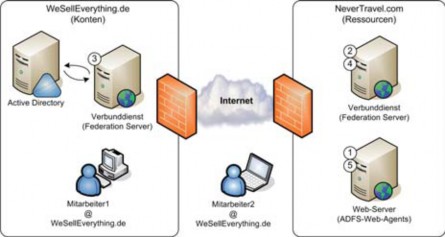

Neu waren auch die “Active Directory Federation Services”: Sie ermöglichen eine unternehmensübergreifende Verwendung von Benutzerkonten. So können zum Beispiel Anwender eines Unternehmens sich auf der Webseite ihres Reisebüros authentifizieren, ohne sich separat anmelden zu müssen. Über die Authentifizierung im eigenen Unternehmen, Internet- Technologien wie Umleitungen und signierten Cookies können die Administratoren beider Unternehmen sicherstellen, dass nur diejenigen Informationen für die Anwendung des Geschäftspartners verwendet werden, die gewährleisten, dass der Anwender noch im Unternehmen ist.Weitere neue Features, die zwar nicht direkt mit dem AD zu tun haben, aber die Infrastrukturadministration vereinfachen,waren neue Möglichkeiten beim Distributed File System (DFS): Die DFS-Replikation, die nur Dateiänderungen repliziert, sowie Verwaltungskonsolen wie das Druckermanagement, das erstmals eine zentrale Verwaltung von Druckservern und das Verknüpfen von Druckern über Gruppenrichtlinien ermöglichte.

Verwandte Technologien

Parallel zu der Entwicklung des Active Directory mit dem Betriebssystem gibt es weitere Komponenten, die in diesem Zusammenhang nennenswert sind. Als erstes sind hier die Zertifikatsdienste zu erwähnen. Diese gibt es seit Windows 2000, sie sind aber von Version zu Version verbessert worden. Heutzutage werden Zertifikate auch für Domänencontroller immer wichtiger. LDAP ist dagegen ein Protokoll, das im Klartext sendet. Besser ist es daher, LDAPS (oder LDAP via SSL/ TLS) zu verwenden, hierzu benötigt der Domänencontroller aber ein SSL-Zertifikat. Auch für das Encrypted File Protocol (EFS) sollten Zertifikate verwendet werden, wenn im Unternehmen das Verschlüsseln von Daten erlaubt ist – ansonsten droht Datenverlust,wenn die Administration dieses Feature nicht berücksichtigt und keinen Key für den Recovery-Administrator anlegt. Andere Dienste wie Federation Services Proxy (seit 2003 R2) oder Branch- Cache im Hosted Mode unter Windows Server 2008 R2 benötigen ebenfalls Zertifikate. Auch im Client-Bereich ist dies wichtig, zum Beispiel für zertifikatsbasiertes Wireless LAN oder für Smartcard-Authentifizierung. Mit Windows Server 2003 konnten die Zertifikatsdienste entsprechende Zertfikate automatisch an Domänenmitglieder ausrollen. Seit Windows Server 2008 lassen sich die Dienste auch clustern und das “Online Certificate Status Protocol (OCSP)” ermöglicht es, gesperrte Zertifikate besser abzufragen.

Durch die Windows Rights Management Services (RMS) können Unternehmen sicherstellen, dass sensible Informationen vertraulich behandelt werden: E-Mails oder Office-Dokumente werden entsprechend markiert, so dass nur bestimmte Benutzer ihre Inhalte lesen, drucken oder weitersenden dürfen. Der Administrator kann hierfür sogar Vorlagen erstellen. Weiterhin ist es möglich,Ablaufdaten einzurichten, so dass eine Datei in den nächsten Tagen noch geschrieben werden kann, aber dann nur noch lesbar ist. Da dies in den Dateiformaten mit enthalten ist und die Dateien verschlüsselt sind, ist die Sicherheit auch dann gegeben,wenn die Dateien beispielsweise per E-Mail die Unternehmensgrenzen verlassen.

Natürlich gibt es noch zahlreiche weitere, mit dem Active Directory verwandte Technologien. Zahlreiche Applikationen, von Exchange über Voice-over-IP bis hin zu Hardwarekomponenten speichern Daten heutzutage im AD. Sie integrieren sich über Kerberos oder LDAP-Authentifizierung, verifizieren Benutzer und E-Mailadressen, um unerwünschte EMails aus dem Unternehmen fern zu halten, oder bieten zusätzliche Möglichkeiten zum Monitoring, zur Verwaltung oder zur Datensicherung und Wiederherstellung. Besonders beim Thema Authentifizierung lässt sich eine erhöhte Sicherheit erreichen wenn eine Anwendung die Windows-integrierte Authentifizierung beherrscht, sich über Kerberos oder Federation Services anmeldet. In diesen Fällen kann dann einfach ein Single Sign-On durchgeführt werden und es ist nicht nötig dass sich der Benutzer separat mit einem Benutzernamen und Passwort authentifiziert.

Ansonsten besteht noch die Möglichkeit, dass sich Applikationen per LDAP authentifizieren (präferiert über LDAP via SSL/TLS, damit die Kommunikation auch verschlüsselt abläuft). Dies ist zwar dann keine integrierte Authentifizierung oder Single Sign-On, aber zumindest “Single Credentials”, also gleicher Benutzername und Passwort (die Authentifizierung läuft gegen das Active Directory, aber transparent für den Benutzer). Und umso weniger Passworter Benutzer für ihre tägliche Arbeit benötigten, desto eher sind sie gewillt, kompliziertere und sichere Passwörter zu wählen (was nicht heißt, dass sie nicht hierzu erzogen werden müssten).

Synchronisation der Daten

Im Jahr 1999 – also noch vor dem öffentlichen Erscheinen von Windows 2000 – hatte Microsoft eine Firma namens “ZoomIt” gekauft. ZoomIt war damals der führende Hersteller einer Meta-Directory- Software. Das übernommene Produkt, das eine Weile als “Microsoft Metadirectory Services (MMS)”Kunden unentgeltlich zur Verfügung gestellt wurde, ermöglicht die Synchronisation von Verzeichnisdiensten. Eigentlich alle Unternehmen speichern die Daten ihrer Benutzer nicht nur in einem Verzeichnisdienst, sondern in unterschiedlichsten Repositories. So gibt es häufig eine Applikation der Personalabteilung, sei es in einer Datenbank oder über einen Host. Dann gibt es E-Mailsysteme, manchmal SAP,Telefonlösungen und unterschiedlichste Anwendungen.

MMS, das später als Microsoft Identity Information Services (MIIS) neu geschrieben wurde, dann im Identity Lifecycle Manager (ILM) und neuerdings im Forefront Identity Manager (FIM) aufgegangen ist, bildet die Datendrehscheibe oder Synchronisations-Engine zwischen den unterschiedlichen Verzeichnisdiensten. Er stellt sicher, dass die Informationen in allen Verzeichnisdiensten synchron gehalten werden. Dazu wird zunächst definiert, welche Daten in welchen Quellen liegen und wer für welche Daten autoritativ ist (zum Beispiel das E-Mailsystem für die EMailsdresse, die Personalabteilung für den Job-Titel, und Windows für das Passwort). Dann wird der Datenfluss zwischen den unterschiedlichen Verzeichnisdiensten eingerichtet, auch eine Transformation der Daten (zum Beispiel generieren des Logon-Namens über den ersten Buchstaben des Vornamens und weitere sieben aus dem Nachnamen) ist dabei automatisierbar.

Auch Provisioning und Deprovisioning kann das Produkt bei entsprechender Konfiguration übernehmen: Provisioning ist hierbei der Vorgang, durch den ein Benutzer im Unternehmen seinen Account erhält (die Personalabteilung erstellt einen Eintrag für einen neuen Mitarbeiter im HR-System und muss diesen als Nächstes als Benutzer in allen relevanten Systemen anlegen: ADKonto, Notes-Postfach, Update des Intranet- Telefonbuchs, SAP-Account et cetera). Deprovisioning bezeichnet den Vorgang, ein Benutzerkonto aus dem Unternehmen zu entfernen oder zumindest zu deaktiveren. Dabei können wir festhalten, dass das Provisioning eher nice-to-have ist, Deprovisioning aber zwingend erforderlich, um Anforderungen bezüglich Sicherheit oder Richtlinien zu genügen.

AD-Neuerungen in Windows Server 2008

Die nächste Version des Active Directory kam dann mit Windows Server 2008 im Mai 2008 auf den Markt. Dieser wurde ebenfalls gleich mit Service Pack 1 ausgeliefert, da auf der Clientseite Windows Vista vorher erschien und die Serverversion und das Service Pack für den Client parallel entwickelt wurden. Microsoft hatte beschlossen, Client- und Serverversionen wieder gleichzeitig herauszubringen. Daher kamen das Vista SP1 und Windows Server 2008 mit SP1 gleichzeitig auf den Markt.

Windows Server 2008 ließ eindeutig erkennen, dass das Active Directory mittlerweile schon den Anforderungen von Groß- und Kleinunternehmen gerecht wurde, die verbesserten Funktionen betrafen längst nur noch Details. Um die Diensten von Domänencontrollern auch in unsicheren Umgebungen anbieten zu können, hält der “Schreibgeschützte Domänencontroller” (Read- Only Domänencontroller,RODC) eine Kopie des AD, die lediglich gelesen werden kann. Der RODC repliziert Änderungen nur zu sich, jedoch nicht weiter, und hält in der lokalen Kopie des AD normalerweise keine Benutzer- oder Computerpasswörter vor. Soll der RODC in verteilten Standorten eingesetzt werden, lässt sich festlegen, welche Passworte er sich merken darf, damit ein Logon auch ohne WAN-Verbindung möglich ist. Fine Grained Password Policies ermöglichen dem Administrator erstmals ohne Zusatztools, unterschiedliche Passwortr ichtlinien für unterschiedliche Anwendergruppen (Administratoren, Servicekonten, Manager, HR) zu definieren und erzwingen.

Das AD wird wie die anderen Rollen im Server jetzt über den Servermanager eingerichtet und verwaltet. Zahlreiche Detailverbesserungen in der Benutzeroberfläche vereinfachen dabei die Arbeit des Administrators. Die Überwachung kann der Nutzer so einrichten, dass sowohl alte wie auch neue Werte bei Änderungen von Eigenschaften protokolliert werden. Und mit den Active Directory-Snapshots ist es möglich, zu jedem Zeitpunkt sogenannte Schnappschüsse des AD zu erstellen. Diese (oder auch Datensicherungen) erlauben dem Administrator, die Daten zu späteren Zeitpunkten vergleichend zu betrachten. So kann er feststellen, welche Änderungen erfolgt sind oder welche Datensicherungen die richtigen Daten für eine Wiederherstellung erhalten und diese mittels Scripting sogar direkt für Wiederherstellungen oder Versionierungen im AD verwenden.

Für die zentrale Verwaltung von Clients und Servern mit Hilfe von Gruppenrichtlinien ist die Gruppenrichtlinienverwaltungskonsole endlich fester Bestandteil des Betriebssystems. Zusätzlich ermöglichen Neuerungen im Bereich Gruppenpolicies das Mappen von Laufwerken, das Setzen von geplanten Aufgaben, das Einrichten von Verzeichnissen und Dateien, das Zuordnen von Druckern abhängig vom aktuellen Standort oder die Nutzung von Stromsparoptionen und vieles mehr.

Im DNS wurden ebenfalls Neuerungen implementiert. So werden große Zonen im Hintergrund aus dem AD geladen und der Server braucht nach einem Neustart nicht mehr so lange, bis er online ist. IPv6- Support ist quer durch das Betriebssystem in allen Rollen gewährleistet. Des Weiteren unterstützt die neue Version des DNS auch RODC.Das Feature “Global- Names-Zone” ermöglicht eine zonenübergreifende Kurznamensauflösung (für die Unternehmen, die WINS immer noch nicht loswerden konnten / wollten).Auch in der Benutzeroberfläche bekommen die Admins kleine Bonbons, so wird zum Beispiel der Zeitstempel der letzten Registrierung von Einträgen in der Übersicht der Einträge angezeigt und die “Bedingten Weiterleitungen” (Conditional Forwarder) können auch über die Benutzeroberfläche so eingerichtet werden, da sie sichtbarer sind und im AD repliziert werden.

Fazit

Das Active Directory hat in über zehn Jahren Evolutionen erfahren. Mit vielen Ambitionen gestartet, sollte es Großunternehmen beim Ablösen wirrer NT4- Domänenlandschaften unterstützen und dabei gleichzeitig die Infrastrukturen verbessern.Dabei sollte das AD über unterschiedliche Administrationsgruppen hinweg zu verwalten sein.Anfangs führte jedoch das eine oder andere Manko dazu, genau diesen Kundenkreis abzuschrecken. In unterschiedlichen Versionen hat das AD in diesem Bereich Verbesserungen erfahren, unterstützte gleichzeitig moderne Anforderungen, ist sicherer, verwaltbarer, nicht zuletzt individualisierbarer geworden.

Heute ist das Active Directory die Kernkomponente in fast jeder Windows-basierenden Infrastruktur. Lesen Sie im nachfolgenden Beitrag, welche Neuerungen derWindows Server 2008 R2 im Active Directory mitbringt. (jp)

|

Laden Sie sich das komplette IT-Administrator Sonderheft II/2010 - Active Directory - Deployment, Administration und Troubleshooting hier herunter: |