Kompromittierte Kennwörter in der IT-Infrastruktur - Ursachen und Lösungen

Jeder zweite Cyberangriff ist auf kompromittierte Zugangsdaten zurückzuführen. Aber wie kann es so weit kommen? Wie können Zugangsdaten in die falschen Hände geraten? Und welche Konsequenzen hat dies für die IT-Sicherheit? Höchste Zeit, den Ursachen auf den Grund zu gehen und Lösungen zu finden.

Gefundenes Fressen: Der leichtfertige Umgang mit Passwörtern

Neben Brute-Forcing von schwachen und leicht zu erratenden Kennwörtern ist die Wiederverwendung von Kennwörtern auch eine sprudelnde Quelle für Angreifer. Eine Untersuchung von Google ergab, dass 52 Prozent der Nutzer das gleiche Passwort für mehrere Konten verwenden. Die Folgen der Mehrfachverwendung können schwerwiegend sein: Wird das Passwort gestohlen, ist der Zugang für gleich mehrere Dienste unsicher. Die Methoden des Datendiebstahls sind vielfältig. Zum Beispiel werden Kennwörter als Leaks von unsicheren Diensten oder Webseiten gestohlen oder mithilfe von verschiedenen Arten von Phishing oder Malware erbeutet. Nicht selten werden die Zugangsdaten dann mittels Credential Stuffing eingesetzt, um so viele Konten wie möglich anzugreifen, in der Hoffnung, dass diese Benutzername-Passwort-Kombination doch noch irgendwo Zutritt ermöglicht. Im schlimmsten Fall trifft es dann einen Account eines Ihrer Mitarbeiter.

Kompromittierte Kennwörter aufspüren und Systemlücken schließen

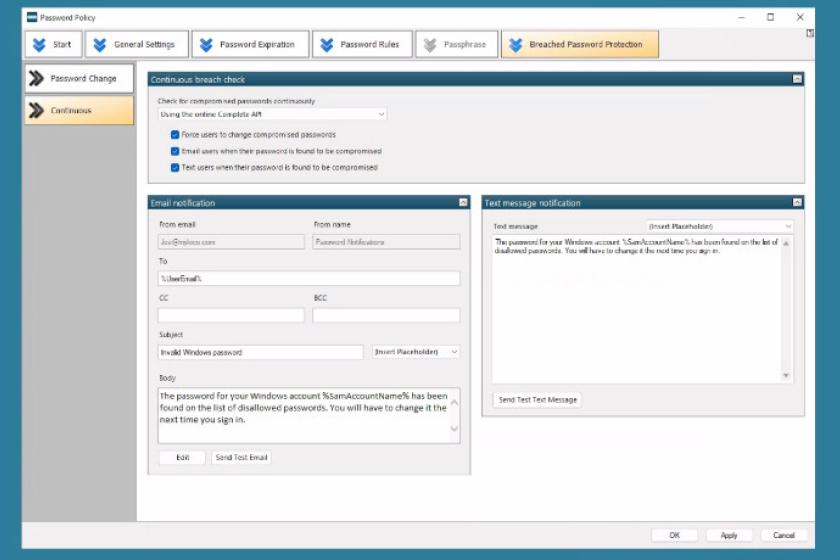

Was tun? Um die Verwendung eines bereits kompromittierten Passwortes aufzudecken, sollten alle Active Directory-Passwörter einmal täglich mit einer Datenbank mit kompromittierten Passwörtern abgeglichen und auf Kompromittierungen überprüft werden. So scannt beispielsweise Specops Password Policy das Active Directory auf über 4 Milliarden kompromittierte Kennwörter. Wurde ein kompromittiertes Kennwort gefunden, wird der Nutzer umgehend benachrichtigt und zu einem Wechsel des Passworts gezwungen. Zusätzlich ermöglicht Specops Password Policy, moderne Passwortrichtlinien umzusetzen, die Passphrasen und längenbasierte Ablaufdaten für Kennwörter unterstützen, um die Erstellung starker Passwörter zu fördern.

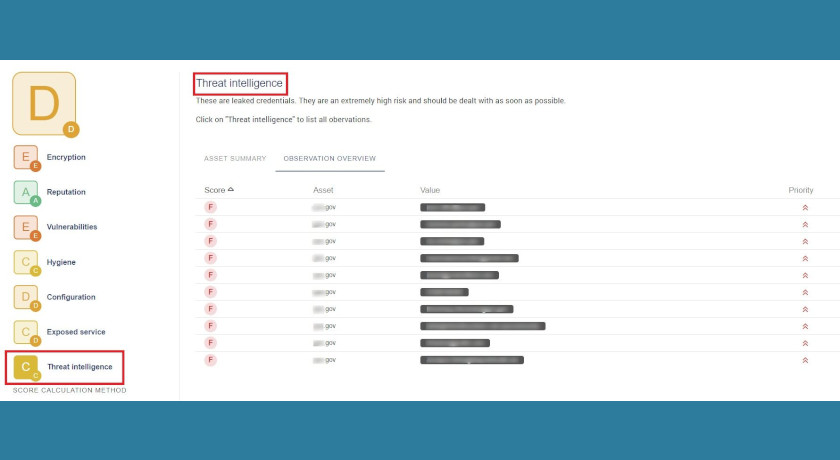

Doch das sind nur die Kennwörter in Ihrem Active Directory – wie können Sie ermitteln, ob möglicherweise Zugangsdaten aus anderen Diensten und Plattformen in die falschen Hände geraten sind? Cyber Threat Intelligence, wie Threat Compass von Outpost24, hilft Ihnen dabei, das Open-, Deep- und Dark-Web zu überwachen und festzustellen, ob, wie und wann Login-Informationen bei externen Diensten ausgespäht und entwendet wurden. Für Organisationen, die nicht die Ressourcen haben, um Bedrohungsinformationen auszuwerten und Maßnahmen daraus umzusetzen, bietet Sweepatic External Surface Management-Plattform einen ersten Einstieg in die Erfassung und Analyse von möglicherweise kompromittierten Credentials, die Ihre Domains enthalten.

Zusammenfassung

Die Suche nach bereits kompromittierten Passwörtern ermöglicht eine proaktive Abwehr von Cyberattacken auf Ihre Infrastruktur. Dank der Lösungen von Specops sowie Outpost24 lassen sich kompromittierte Zugangsinformationen aufspüren und deren Ursache nachvollziehen, sodass Sie die nötigen Gegenmaßnahmen umsetzen können.

Weitere Informationen:

www.specopssoft.com

https://outpost24.com