Netzwerk und Storage in VMware-Umgebungen absichern (1)

Eine virtuelle Maschine allein bietet kaum einen Mehrwert. Vielmehr fließen zwischen VMs und auch zur Außenwelt hin fleißig Daten. Hierfür ist eine passende wie sichere Netzwerkarchitektur notwendig. Wie diese und auch ein richtig administrierter Daten-Storage im Fall von ESXi aussieht, zeigt dieser Workshop. Im ersten Teil beschäftigen wir uns mit der Konfiguration von Portgruppen und erklären den Unterschied zwischen einem vSphere-Standard-Switch und einem vSphere-Distributed-Switch.

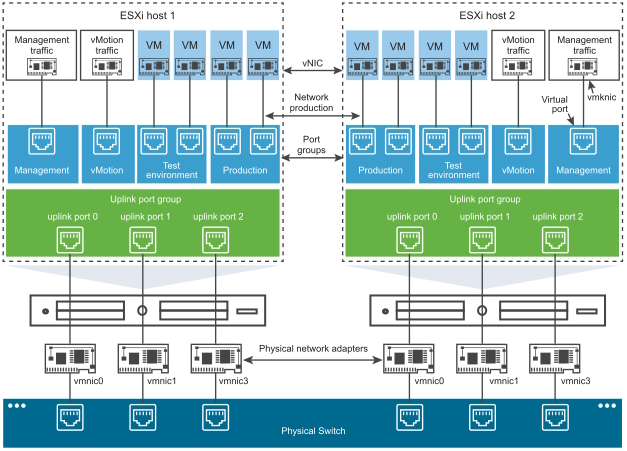

ESXi ist eigentlich kein klassischer Server, sondern ein Hybrid, da er auch ein Netzwerkgerät ist. Wer bereits einen ESXi-Server installiert hat, dürfte dies nachvollziehen können. Dabei verbinden Sie einen vSwitch mit einem physischen Switch oder Router per VLAN-Trunk und NIC-Teaming. Der ESXi-Server-Switch konnektiert sich via Inter-Switch-Link (ISL) mit dem physischen Router. Um hier Klarheit zu verschaffen, möchten wir zunächst einen Überblick der relevanten Netzwerktechnologien geben:

- Physische Netzwerke: Ein Netzwerk aus physischen Maschinen, die so miteinander verbunden sind, dass sie Daten gegenseitig senden und empfangen können. VMware ESXi läuft auf einem physischen Rechner.

- Virtuelle Netzwerke: Ein Netzwerk aus virtuellen Maschinen, die auf den ESXi-Hosts ausgeführt werden und logisch miteinander verbunden sind, sodass sie Daten senden und voneinander empfangen können. Virtuelle Maschinen lassen sich mit den virtuellen Netzwerken verbinden, die Sie erstellen, wenn Sie ein Netzwerk hinzufügen.

- Logische Netzwerke (logical network): Ein auf VMware NSX basierendes Overlay-Netzwerk, das in einer Portgruppe (PG) auf dem VDS angezeigt wird.

- pNIC/vmnic: eine physische Netzwerkkarte (NIC) von ESXi (vmnic in der ESXi-Kommandozeile)

- Virtueller Port: In einem virtuellen Port wird eine VM oder ein administrativer VMkernel-Port virtuell gepatcht (verkabelt). Ports werden in Portgruppen zusammengefasst.

- Verteilter Port: Ein virtueller Port, der in einer verteilten Portgruppe am Distributed Switch (VDS) liegt.

- VMkernel-Port: Eine administrative vNIC inklusive TCP/IP-Konfiguration, die der ESXi-Server als Schnittstelle für verschiedenste Aufgaben verwendet – strikt zu trennen von VM-Netzen

- vNIC: Eine vNIC ist die virtuelle Netzwerkkarte einer VM. vSphere bietet verschiedene Arten von vNICs, die die Gastbetriebssysteme verwenden können. Die Wahl des Adapters hängt von Faktoren wie der Unterstützung durch das Gastbetriebssystem und der Leistung ab. Die Karten besitzen ihre eigenen MAC-Adressen. Virtuelle Ethernet-Adapter stellen eine Verbindung zu virtuellen Ports her, wenn der Benutzer die VM einschaltet, auf der die Adapter konfiguriert sind, eine explizite Aktion zum Verbinden des Geräts ausführt oder eine virtuelle Maschine mit vSphere vMotion migriert. Ein virtueller Ethernet-Adapter aktualisiert den virtuellen Switch-Port mit MAC-Filterinformationen, sobald er initialisiert wird und wenn er sich ändert. Ein virtueller Port kann wiederum alle Anforderungen des virtuellen Ethernet-Adapters ignorieren, die gegen die für den Port geltende Layer 2-Sicherheitsrichtlinie verstoßen würden.

Portgruppen konfigurieren

Ein weiterer wichtiger und bereits angesprochener Netzwerkaspekt sind Portgruppen (PG). VMs verbinden sich über Portgruppen mit Standard-Switches. PGs definieren dabei, wie eine Verbindung durch den Switch zum Netzwerk hergestellt wird. In der PG-Konfiguration legen Sie die Uplinks (vmnics) und die Teaming-Policy fest.

Ein einzelner Standard-Switch kann viele PGs beherbergen. Eine Portgruppe bestimmt Portkonfigurationsoptionen wie Bandbreitenbegrenzungen und VLAN-Tagging-Richtlinien für jeden Mitgliedsport. Die Konfigurationsinformationen, um einen dauerhaften und konsistenten Netzwerkzugriff die vNICs der VMs bereitzustellen, sind

- Name des virtuellen Switchs

- VLAN-IDs und Policies

- Teaming-Policies für eine Redundanz der Uplinks

- Layer-2-Netzwerk-Sicherheitseinstellungen wie ARP-Spoofing, Forged-Transmits oder Promiscuous-Mode

- Traffic-Shaping-Parameter

Netzwerksicherheitsrichtlinien schützen den Datenverkehr vor einem Spoofing von MAC-Adressen sowie unerwünschten Portscans. Die Sicherheitsrichtlinie eines Standard-Switches oder eines Distributed Switches ist auf Layer 2 (Sicherungsschicht) des Netzwerkprotokoll-Stacks implementiert. Die drei Elemente der Sicherheitsrichtlinie sind der Promiscuous-Modus, Änderungen der MAC-Adresse und gefälschte Übertragungen.

Eine VDS-Portgruppe ist mit einem verteilten Switch verbunden und legt Port-Konfigurationsoptionen für jeden Member-Port fest. Verteilte Portgruppen definieren, wie eine Verbindung über den verteilten vSphere-Switch zum Netzwerk hergestellt wird. Eine solche VDS-PG kann auch alles zuvor genannte und stellt eine Weiterentwicklung der bisherigen Portgruppen dar.

vSphere-Standard-Switch

Der vSphere-Standard-Switch (VSS) funktioniert ähnlich wie ein physischer Ethernet-Switch. Er erkennt, welche VMs logisch mit jedem seiner virtuellen Ports verbunden sind und verwendet diese Informationen, um den Datenverkehr an die richtigen virtuellen Maschinen weiterzuleiten. Die Verbindung eines VSS mit physischen Switches findet über die vmnic, auch Uplink-Adapter genannt, statt. Dies ist vergleichbar mit dem Verbinden von physischen Switches, um ein größeres Netzwerk zu erstellen. Auch wenn ein VSS wie ein physischer Switch funktioniert, verfügt er nicht über einige der erweiterten Funktionen eines physischen Switches.

ESXi unterstützt IEEE 802.1q-VLANs, mit denen sich das Netzwerk der virtuellen Maschine, die Managementnetzwerke und die Speicherkonfiguration zusätzlich schützen lassen. VLANs ermöglichen die Segmentierung eines physischen Netzwerks, sodass sich zwei Computer im selben physischen Netzwerk keine Pakete zuschicken oder voneinander empfangen können, es sei denn, sie befinden sich im selben VLAN. Es gibt drei verschiedene Konfigurationsmodi für das Tagging und Untagging von Frames virtueller Maschinen:

- Gast-Tagging für virtuelle Maschinen (VGT-Modus): Benutzer können einen 802.1Q-VLAN-Trunking-Treiber in der virtuellen Maschine installieren. Die Tags bleiben zwischen dem Netzwerkstapel der VM und dem externen Switch erhalten, wenn Frames von oder zu virtuellen Switches übergeben werden.

- Externes Switch-Tagging (EST-Modus): Benutzer können externe Switches für das VLAN-Tagging verwenden. Dies ähnelt einem physischen Netzwerk und die VLAN-Konfiguration ist normalerweise für jeden einzelnen physischen Server transparent.

- Tagging für virtuelle Switches (VST-Modus): In diesem Standardmodus stellen Sie für jedes VLAN eine Portgruppe auf einem virtuellen Switch bereit. Anschließend verbinden Sie den virtuellen Adapter der virtuellen Maschine mit der Portgruppe und nicht direkt mit dem virtuellen Switch. Die Portgruppe des virtuellen Switches markiert alle ausgehenden Frames und entfernt Tags für alle eingehenden Frames. Außerdem ist sichergestellt, dass Frames in einem VLAN nicht in ein anderes VLAN gelangen. Dies ist die häufigste Art der Konfiguration.

vSphere-Distributed-Switch

Ein VDS ist ein einziger logischer Switch, der über eine Management Plane für alle hinzugefügten ESXi-Hosts (Data Plane) die Einstellungen verwaltet. Dies ermöglichten eine zentralisierte Bereitstellung, Verwaltung und Überwachung virtueller Netzwerke. Sie konfigurieren einen VDS auf dem vCenter. Diese Konfiguration sowie Änderungen werden an alle ESXi-Hosts weitergegeben, die mit dem Switch verbunden sind. Legen Sie eine neue Portgruppe an, so führen Sie dies zentral durch und nicht an jedem einzelnen ESXi-Server.

Die Portgruppe und deren Konfiguration wird dann an die ESXi-Server gepusht. Dies verhindert Fehler und ermöglicht gleichzeitig eine konsistente Netzwerkkonfiguration über ESXi-Hosts hinweg. Bei einem vMotion-Vorgang behält eine VM alle Netzwerkstatistiken, da sich die virtuelle Port-ID nicht ändert. Der VDS ist eine Weiterentwicklung des VSS und ist diesem aus Sicherheitsgründen vorzuziehen.

Ein Host-Proxy-Switch ist dagegen ein versteckter Standard-Switch, der sich auf jedem Host befindet, der mit einem verteilten vSphere-Switch verbunden ist. Der Host-Proxy-Switch repliziert die auf dem verteilten vSphere-Switch eingestellte Netzwerkkonfiguration auf den jeweiligen Host.

ln/dr/Stephan Bohnengel und Christoph Buschbeck

Im zweiten Teil der Workshop-Serie erläutern wir den richtigen Umgang mit physischen Netzwerkkarten und zeigen, wie die Architektur des Storage in VMware-Umgebungen aussieht.