Lesezeit

2 Minuten

Seite 2 - Emotet: Gefahr erkannt, aber noch nicht gebannt

Reverse Engineering im Kampf gegen Malware

Als zusätzliche Schutzebene kann eine KI-basierte Sicherheitssoftware dem Umstand Rechnung tragen, dass alles kompromittiert werden kann, was auf der System- und Netzwerkebene läuft, während Änderungen auf physischer und Root-Ebene am besten funktionieren. Dabei gilt es zu beachten, dass Emotet von seinen Urhebern akribisch als kommerzieller Code gepflegt wird. Dabei machen zwei Faktoren die Malware so schlagkräftig: Zum einen ist es modularisiert, um die Arten von Angriffen zu variieren, und zum anderen aktualisiert der Entwickler von Emotet den Code kontinuierlich, um Funktionen zu erweitern und die Stabilität zu erhalten.

Hier bietet Reverse Engineering von Malware eine wertvolle Unterstützung, obwohl es relativ zeitintensiv ist. Bisher musste dieser Nachteil in Kauf genommen werden. Mitunter ist erforderlich, Softwareprogramme über viele Stunden hinweg zu disassemblieren und in Einzelfällen sogar zu dekonstruierten. Genau für diesen Anwendungszweck leistet das kostenlose Open-Source-Tool PE Tree, das von BlackBerry entwickelt wurde, überaus wirksame Unterstützung. Es dient dazu, Reverse-Engineering-Abläufe schneller zu machen und Cybersicherheitsexperten zu entlasten.

Auffälligen Code gezielt aufspüren und unschädlich machen

Reverse Engineering verschafft Entwicklern einen umfassenden und ganzheitlichen Überblick über den Code und die Daten, die in einer Portable-Executable-Datei (PE) enthalten sind. Dadurch dass Anomalien im Code somit frühzeitig zu erkennen sind und sich stoppen lassen, holt die IT-Sicherheit gegenüber Hackern auf. PE Tree liefert eine Basis, um PE-Dateien auf einfache und intelligente Art zu analysieren. Der Grund: Unter Verwendung von Pefile und PyQt5 lassen sich sämtliche relevanten Informationen in einer Baumansicht für die wachsende Reverse-Engineering-Community darstellen. Außerdem ist das Tool auch in den IDA Pro-Decompiler von HexRays integrierbar, damit eine einfache Navigation in PE-Strukturen ermöglicht wird, PE-Dateien gespeichert und Importrekonstruktion durchgeführt werden können.

PE Tree wurde in Python entwickelt und unterstützt Windows-, Linux- und Mac-Betriebssysteme. Entweder kann die Software als Standalone-Anwendung oder als IDAPython-Plugin installiert und ausgeführt werden. Das Pefile-Modul von Ero Carrera ermöglicht es, PE-Dateien zu analysieren und anschließend in einer Baumansicht abzubilden. Das Resultat ist eine Zusammenfassung der folgenden Oberkategorien: MZ-Header, DOS-Stub, Rich Headers, NT/File/Optional Headers, Datenverzeichnisse (Data Directories), Abschnitte (Sections), Importe, Exporte, Debug-Information, Load Config, TLS, Ressourcen, Versionsinformationen, Zertifikate und Overlays (Überlagerungen).

Effektives Reverse Engineering stellt aussagekräftige Detailinformationen zu Problemen bereit, die vom Pefile während des Aufgliederns (Parsing) erkannt werden. Per Mausklick können User der PE-Tree-Plattform auf Details zugreifen und eine Suche in VirusTotal anstoßen, einschließlich File Hashes, PDB-Pfad, Timestamps, Ausschnittsname (Section Hash / Name), Import Hash / Name, Resource Hash sowie Certificate Serial.

Wenn es erforderlich ist, lassen sich Elemente der PE-Datei ohne große Mühe speichern oder zur weiteren Verarbeitung in CyberChef exportieren, etwa DOS Stub, Sections, Ressourcen oder Zertifikate. Abhängig von der Darstellungsoption beziehungsweise Ansicht sind User in der Lage, die gewünschte Option in wenigen einfachen Schritten auszuführen. Nützliche visuelle Unterstützung bei der Verarbeitung eines Verzeichnisses von PE-Dateien bietet beispielsweise eine Regenbogenkarte. Mit ihrer Hilfe lassen sich ähnliche Dateizusammensetzungen erkennen und mögliche Beziehungen zwischen Mustern bestimmen.

Fazit

Wenngleich die Infrastruktur von Emotet kürzlich zerschlagen wurde, ist auch künftig damit zu rechnen, dass die Bedrohung keineswegs gebannt ist. Gerade vor diesem Hintergrund steht bereits beim kommenden Versionsupdate von PE Tree eine Zunahme der Funktionen bevor. Das kommende große Versionsupdate legt einen Fokus auf die Unterstützung von Rekall und enthält die Option, Prozesse entweder von einem Speicherauszug oder einem Live-System aus anzuzeigen und zu dumpen. Insofern kann das PE Tree Tool als Unterstützer von Reverse Engineering Prozessen zum echten Game Changer bei der Verteidigung gegen einen vermeintlich unschlagbaren Gegner avancieren.

ln/Tom Bonner, Distinguished Threat Researcher bei BlackBerry

Als zusätzliche Schutzebene kann eine KI-basierte Sicherheitssoftware dem Umstand Rechnung tragen, dass alles kompromittiert werden kann, was auf der System- und Netzwerkebene läuft, während Änderungen auf physischer und Root-Ebene am besten funktionieren. Dabei gilt es zu beachten, dass Emotet von seinen Urhebern akribisch als kommerzieller Code gepflegt wird. Dabei machen zwei Faktoren die Malware so schlagkräftig: Zum einen ist es modularisiert, um die Arten von Angriffen zu variieren, und zum anderen aktualisiert der Entwickler von Emotet den Code kontinuierlich, um Funktionen zu erweitern und die Stabilität zu erhalten.

Hier bietet Reverse Engineering von Malware eine wertvolle Unterstützung, obwohl es relativ zeitintensiv ist. Bisher musste dieser Nachteil in Kauf genommen werden. Mitunter ist erforderlich, Softwareprogramme über viele Stunden hinweg zu disassemblieren und in Einzelfällen sogar zu dekonstruierten. Genau für diesen Anwendungszweck leistet das kostenlose Open-Source-Tool PE Tree, das von BlackBerry entwickelt wurde, überaus wirksame Unterstützung. Es dient dazu, Reverse-Engineering-Abläufe schneller zu machen und Cybersicherheitsexperten zu entlasten.

Auffälligen Code gezielt aufspüren und unschädlich machen

Reverse Engineering verschafft Entwicklern einen umfassenden und ganzheitlichen Überblick über den Code und die Daten, die in einer Portable-Executable-Datei (PE) enthalten sind. Dadurch dass Anomalien im Code somit frühzeitig zu erkennen sind und sich stoppen lassen, holt die IT-Sicherheit gegenüber Hackern auf. PE Tree liefert eine Basis, um PE-Dateien auf einfache und intelligente Art zu analysieren. Der Grund: Unter Verwendung von Pefile und PyQt5 lassen sich sämtliche relevanten Informationen in einer Baumansicht für die wachsende Reverse-Engineering-Community darstellen. Außerdem ist das Tool auch in den IDA Pro-Decompiler von HexRays integrierbar, damit eine einfache Navigation in PE-Strukturen ermöglicht wird, PE-Dateien gespeichert und Importrekonstruktion durchgeführt werden können.

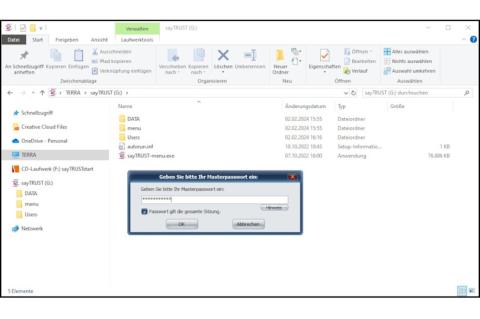

Bereits analysierte PE-Dateien werden in einer Baumansicht dargestellt und in Oberkategorien zusammengefasst, beispielsweise in Rich Headers.

PE Tree wurde in Python entwickelt und unterstützt Windows-, Linux- und Mac-Betriebssysteme. Entweder kann die Software als Standalone-Anwendung oder als IDAPython-Plugin installiert und ausgeführt werden. Das Pefile-Modul von Ero Carrera ermöglicht es, PE-Dateien zu analysieren und anschließend in einer Baumansicht abzubilden. Das Resultat ist eine Zusammenfassung der folgenden Oberkategorien: MZ-Header, DOS-Stub, Rich Headers, NT/File/Optional Headers, Datenverzeichnisse (Data Directories), Abschnitte (Sections), Importe, Exporte, Debug-Information, Load Config, TLS, Ressourcen, Versionsinformationen, Zertifikate und Overlays (Überlagerungen).

Effektives Reverse Engineering stellt aussagekräftige Detailinformationen zu Problemen bereit, die vom Pefile während des Aufgliederns (Parsing) erkannt werden. Per Mausklick können User der PE-Tree-Plattform auf Details zugreifen und eine Suche in VirusTotal anstoßen, einschließlich File Hashes, PDB-Pfad, Timestamps, Ausschnittsname (Section Hash / Name), Import Hash / Name, Resource Hash sowie Certificate Serial.

Wenn es erforderlich ist, lassen sich Elemente der PE-Datei ohne große Mühe speichern oder zur weiteren Verarbeitung in CyberChef exportieren, etwa DOS Stub, Sections, Ressourcen oder Zertifikate. Abhängig von der Darstellungsoption beziehungsweise Ansicht sind User in der Lage, die gewünschte Option in wenigen einfachen Schritten auszuführen. Nützliche visuelle Unterstützung bei der Verarbeitung eines Verzeichnisses von PE-Dateien bietet beispielsweise eine Regenbogenkarte. Mit ihrer Hilfe lassen sich ähnliche Dateizusammensetzungen erkennen und mögliche Beziehungen zwischen Mustern bestimmen.

Fazit

Wenngleich die Infrastruktur von Emotet kürzlich zerschlagen wurde, ist auch künftig damit zu rechnen, dass die Bedrohung keineswegs gebannt ist. Gerade vor diesem Hintergrund steht bereits beim kommenden Versionsupdate von PE Tree eine Zunahme der Funktionen bevor. Das kommende große Versionsupdate legt einen Fokus auf die Unterstützung von Rekall und enthält die Option, Prozesse entweder von einem Speicherauszug oder einem Live-System aus anzuzeigen und zu dumpen. Insofern kann das PE Tree Tool als Unterstützer von Reverse Engineering Prozessen zum echten Game Changer bei der Verteidigung gegen einen vermeintlich unschlagbaren Gegner avancieren.

ln/Tom Bonner, Distinguished Threat Researcher bei BlackBerry