Cybersecurity-Frameworks für SAP-Anwendungen

SAP-Systeme und die damit verbundenen Geschäftsprozesse müssen geschützt werden. Dafür stehen verschiedene Cybersicherheits-Frameworks zur Verfügung, die aber im praktischen Umgang mit SAP-Anwendungen zum Teil Schwächen aufweisen. Unser Beitrag definiert, was unter einem solchen Framework zu verstehen ist und worauf IT-Verantwortliche bei der Implementierung achten sollten. Außerdem stellt er gängige Rahmenwerke im Bereich der SAP-Sicherheit vor: SAP Cybersecurity Guideline/Framework, NIST Cybersecurity Framework, COBIT, ISO/IEC 27001 und CIS 20 Critical Security Controls.

Unternehmen bilden ihre kritischsten Geschäftsprozesse mit SAP-Systemen ab – es ist also selbstverständlich, dass diese ausreichend vor Cyberbedrohungen zu schützen sind. Durch Einführung eines Cybersicherheits-Frameworks (beziehungsweise einer Kombination aus mehreren) lässt sich die Sicherheitslage verbessern. Sicherheitsprozesse können standardisiert werden, um der Bedrohung Herr zu werden. Auf SAP-Umgebungen spezialisiert sind die verschiedenen Frameworks dabei mal mehr, mal weniger.

Das ist ein Cybersecurity-Framework

Ein Cybersecurity-Framework ist eine Sammlung von Richtlinien, Best Practices und Prozessen für die Verwaltung und den Schutz kritischer Softwareanwendungen vor Bedrohungen. Es hilft dabei, Risiken besser einzuordnen, die Wahrscheinlichkeit eines erfolgreichen Angriffs zu verringern und im Fall der Fälle die Auswirkungen zu minimieren. Ein breites Spektrum von Organisationen in verschiedenen Branchen nutzt solche Frameworks: Behörden, Organisationen des Gesundheitswesens, Finanzinstitute und Unternehmen aller Größenordnungen. Teilweise ist ihr Einsatz gesetzlich sogar vorgeschrieben. Außerdem verwenden Unternehmen bereits ein Framework für Netzwerk- und Infrastruktursicherheit, jedoch werden die kritischen SAP-Applikationen oft außen vor gelassen. Die Aufgaben eines Cybersecurity-Frameworks zur Sicherung von SAP-Systemen sehen wie folgt aus:

- Konfiguration sicherheitsrelevanter Systemeinstellungen

- Implementierung von Zugriffskontrollen, sodass nur autorisierte Personen Zugang zu SAP-Systemen erhalten

- Regelmäßiges Einspielen von Sicherheitspatches und Updates zum Schutz vor bekannten Schwachstellen

- Implementierung von Sicherheitsmaßnahmen zum Schutz der Netzwerkinfrastruktur, auf der SAP basiert

- Maßnahmen zum Schutz von in SAP gehaltenen sensiblen Daten

- Entwicklung eines Incident-Response-Plans, um schnell und effektiv auf Vorfälle reagieren beziehungsweise Schaden beheben zu können.

Ebenso hilft das Prüfen der internen Anwendungsentwicklung dabei, im SAP-ABAP-Code schlummernde Angriffsvektoren zu eliminieren.

Frameworks liefern nicht alle Detailinformationen

Die Einführung eines Cybersecurity-Frameworks für SAP-Systeme und -Anwendungen kann ein komplizierter Prozess sein, für den Unternehmen ausreichend Ressourcen und Zeit einplanen sollten. Eine der häufigsten Herausforderungen sind die Kosten: Die Implementierung kann teuer werden, da gegebenenfalls neue Hard- und Software, zusätzliches Personal und Ressourcen für Schulungen et cetera erforderlich sind. Nach erfolgreicher Abwehr nur weniger Angriffe werden sich die Mühen allerdings rasch amortisiert haben.

SAP-Systeme und -Anwendungen sind zudem komplex und ihre Sicherung bedarf eines tiefen Verständnisses der beteiligten Technologien und Prozesse. Frameworks liefern den Governance-Prozess, nicht aber alle detaillierten Informationen, die für die Härtung einer bestimmten SAP-ERP-Anwendung vonnöten sind – für Unternehmen ohne hausinterne Cybersecurity-Expertise ein Problem.

Ausreichende Ressourcen für die Implementierung eines Frameworks bereitzustellen und andere Aufgaben dafür niedriger zu priorisieren, ist ebenfalls stets eine Gratwanderung. Ein Framework muss ferner in bestehende SAP-Systeme und -Prozesse integriert werden, was mit Größe und Komplexität der Umgebung immer schwieriger wird. Häufig werden Cybersecurity-Frameworks auch als Reaktion auf sich ändernde gesetzlichen Anforderungen entwickelt oder aktualisiert und Unternehmen haben Mühe, mit den Änderungen Schritt zu halten.

Darauf sollten Unternehmen bei der Wahl des passenden Frameworks achten

Bei der Wahl des passenden Frameworks kommt es auf die individuellen Bedürfnisse und Ziele an. Jedes Framework hat eigene Schwerpunkte, die für das eine Unternehmen essenziell, für das andere weniger relevant sein können. Ist das Hauptziel zum Beispiel der Schutz sensibler Daten, sollte das Framework starke Datenschutzkontrollen enthalten. Geht es vordringlich um die Verfügbarkeit der SAP-Systeme, stehen Maßnahmen zur Verhinderung von Ausfällen und Unterbrechungen im Mittelpunkt.

Sicherzustellen ist, dass im Unternehmen die Ressourcen und das Fachwissen vorliegen, um die Anforderungen des Rahmenwerks zu erfüllen. Es sollte flexibel genug sein, um den eigenen künftigen Anforderungen gerecht zu werden. Weil die Umsetzung der geforderten Prozesse und Prüfungen eines Security-Frameworks kostspielig sein kann, ist zudem unbedingt auf das Preis-Leistungsverhältnis zu achten.

Wichtig ist außerdem die Prüfung, wie es um Reputation und Stellenwert des ausgewählten Frameworks in der Branche bestellt ist. Dies ist entscheidend, um das eigene Engagement für das Thema Sicherheit glaubhaft darzustellen. Es hilft außerdem, geschulte Fachleute zu finden, die mit dem Framework vertraut sind. Alle Beteiligten sollten in den Entscheidungsprozess einbezogen werden: IT-Team, Sicherheitsbeauftragte und das Management. So ist sichergestellt, dass sich die Anforderungen der gesamten Organisation im gewählten Framework widerspiegeln. Zu den gängigsten Rahmenwerken im Bereich der SAP-Security gehören die im Folgenden genannten:

SAP Cybersecurity Guideline/Framework

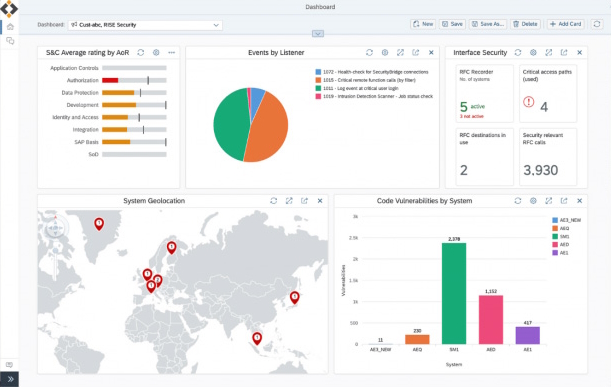

Der von SAP entwickelte Leitfaden beinhaltet Best Practices und Richtlinien wie die bekannte SAP Secure Operation Map sowie diverse Tools zum Schutz von SAP-Umgebungen. Durch eine hohe Anpassbarkeit gekennzeichnet, befindet er sich indes noch immer in ständiger Überarbeitung. Das bedeutet, dass nicht alle Kapitel gleich detailliert sind. Dennoch stellt diese "SAP Cybersecurity Guideline" ein Muss für alle SAP-Nutzer dar, insbesondere die Empfehlung zur sicheren Konfiguration der mehr als 2000 Systemprofilparameter, die von ausgereiften SAP-Sicherheitslösungen wie etwa der von SecurityBridge standardmäßig überprüft werden. SAP-Relevanz: 3 von 3 Sternen.

NIST Cybersecurity Framework (CSF)

Das National Institute of Standards and Technology (NIST) Cybersecurity Framework ist ein weitverbreitetes Rahmenwerk mit einer Vielzahl von Best Practices für die Verwaltung und den Schutz kritischer Systeme. Auch SAP selbst verwendet es und empfiehlt seine Nutzung. Allerdings ist eine gewisse "Übersetzung" erforderlich, um das Framework auf SAP-Anwendungen anzuwenden. Standard-Mappings kombinieren alle bestehenden Sicherheitskontrollen mit den Anforderungen der NIST-Kapitel. Die SAP Security Baseline und das NIST CSF bilden hier eine solide Mischung. SAP-Relevanz: 3 von 3 Sternen.

COBIT

Dieses Rahmenwerk besteht aus Richtlinien für Steuerung und Management von Informationen und Technologien. Es kann sicherstellen, dass SAP-Systeme sicher und konform mit den Geschäftszielen sind. Im praktischen Umgang mit SAP-Anwendungen zeigen sich jedoch Schwächen. Einige neue, im Rahmen der IT-Sicherheit wichtiger werdende Technologien deckt COBIT nicht ab. Zwar findet man hier praktische Anleitungen und Empfehlungen für die Implementierung effektiver IT-Kontrollen und -Prozesse, das Ganze macht aber eher einen komplexen Eindruck. Was IT-Verantwortliche vor allem oft vergebens suchen, sind detaillierte Schritt-für-Schritt-Anleitungen für die Implementierung spezifischer Kontrollen und Prozesse. SAP-Relevanz: 1 von 3 Sternen.

ISO/IEC 27001

Diese internationale Norm setzt einen Rahmen für die Implementierung eines Informationssicherheits-Managementsystems. Mittels Richtlinien und Kontrollen für die Verwaltung und Schutz sensibler Daten kann diese Norm helfen, SAP-Systeme und -Anwendungen zu sichern. ISO/IEC 27001 beschreibt viele detaillierte Aspekte, die für SAP-Anwendungen erforderlich sind, jedoch eher oberflächlich, so dass sich die Unternehmen selbst um die SAP-Sicherheitsanforderungen kümmern müssen. Obwohl ISO/IEC 27001 ein weltweit anerkannter Standard ist, der regelmäßige Re-Audits erfordert, sind die dort verfassten Anforderungen für geschäftskritische SAP-Systeme nicht detailliert genug, als dass eine uneingeschränkte Empfehlung gerechtfertigt wäre. Seine Stärken hat ISO27001 eher im Bereich der Datensicherheit. SAP-Relevanz: 2 von 3 Sternen.

CIS Critical Security Controls

Die Critical Security Controls des Center for Internet Security (CIS) sind eine Sammlung von Best Practices für verschiedene Segmente wie Netzwerksicherheit, Incident Response und Datenschutz. Damit stellen sie eine brauchbare Struktur als Ausgangspunkt für SAP-Sicherheit, es fehlen jedoch detaillierte, SAP-spezifische Maßnahmen. SAP-Relevanz: 1 von 3 Sternen.

Fazit

Die Einführung eines Cybersecurity-Frameworks mit seinen Richtlinien, Best Practices und Prozessen ist ein wichtiger Schritt für Unternehmen, die mit SAP-Systemen Geschäftsprozesse unterstützen und sie vor Bedrohungen schützen müssen. Grundsätzlich kommen mehrere Frameworks infrage, von denen jedes seine eigenen Merkmale und Vorteile hat. SAP-Anwenderunternehmen sollten daher bei der Auswahl ihre spezifischen Bedürfnisse und Ziele berücksichtigen. Die erfolgreiche Implementierung eines Sicherheitsrahmens erfordert eine sorgfältige Planung und die Zuweisung von ausreichend Zeit und Ressourcen. Dieser Prozess lässt sich durch eine spezielle Softwarelösung für SAP-Sicherheit rationalisieren, die die geforderten Prüfungen der für SAP relevanten Frameworks unterstützt und diese kontinuierlich überwacht.

ln/Christoph Nagy, Geschäftsführer von SecurityBridge