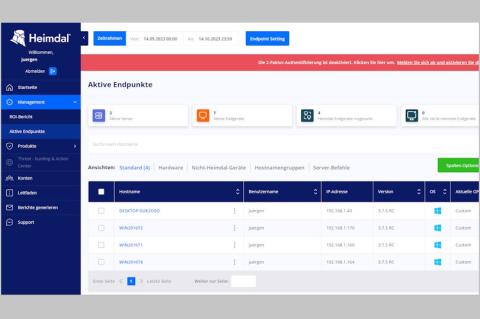

Device-Management mit Microsoft Intune und Office 365 - Zwei Wege, ein Ziel

Um Geräte im Netzwerk oder mobile Geräte, die auf das Netzwerk zugreifen, zu verwalten, bietet sich für Unternehmen entweder Office 365 Mobile Device Management oder Microsoft Intune an. Ein Unterschied zwischen den beiden Lösungen besteht vor allem im Preis. Während das Device-Management zu vielen Abonnements in Office 365 gehört, muss Microsoft Intune gesondert abonniert werden. In diesem Beitrag stellen wir beide Ansätze vor.

Im Fokus von Office 365 MDM steht vor allem der Zugriff auf Funktionen in Office 365. Außerdem lassen sich mobile Geräte mit Richtlinien anpassen und Unternehmensdaten von den Endgeräten löschen. Beim Einsatz von Microsoft Intune kann der Administrator hingegen Apps besser bereitstellen. Auch der Zugriff per WLAN, VPN und E-Mail-Profile kann gesteuert werden, dazu kommen Funktionen wie das Absichern von Office-Dokumenten.

Office 365 Mobile Device Management

Unternehmen, die auf Office 365 setzen, können Mobile-Device-Management-Features nutzen, um die Endgeräte der Anwender abzusichern und zu verwalten. Neben Funktionen der mobilen Betriebssysteme lassen sich auch Anwendungen verwalten, zum Beispiel Unternehmens-Apps oder Microsoft-Office-Apps. Die MDM-Funktionen in Office 365 unterstützen Windows Phone, Windows 10 for Mobile, Android, aber auch Apple iPhone und iPad. Die Verwaltung von Endgeräten über MDM in Office 365 erfolgt über das "Security & Compliance Center" in Office 365.

Die Verwaltung von Endgeräten ist beim Einsatz dieses Produktes möglich, wenn ein Anwender ein Postfach in Office 365 nutzt und das Gerät für MDM in Office 365 registriert. Die Einrichtung erfolgt über einen Assistenten, der bei der Erstellung der notwendigen Richtlinien hilft. Auf den Endgeräten setzen die Anwender die Richtlinien ebenfalls mit einem einfach zu bedienenden Assistenten um. MDM-Funktionen in Office 365 gehen über das hinaus, was Administratoren in Exchange Online aus Office 365 steuern können, und bieten mehr Verwaltungsmöglichkeiten sowie selektierbare Löschfunktionen.

Sie können in Office 365 alle Daten eines Smartphones oder Tablets löschen, aber auch selektiv nur die Unternehmensdaten. Das ist ideal für Umgebungen mit Bring-Your-Own-Device-Ansätzen. Die Bedienung von Office 365 MDM ist bewusst einfach gehalten und komplett cloudbasiert. Sie können es schnell aktivieren und unkompliziert Richtlinien erstellen. Die Umsetzung auf den Endgeräten übernehmen die Anwender selbst.

Funktionen in Office 365 MDM

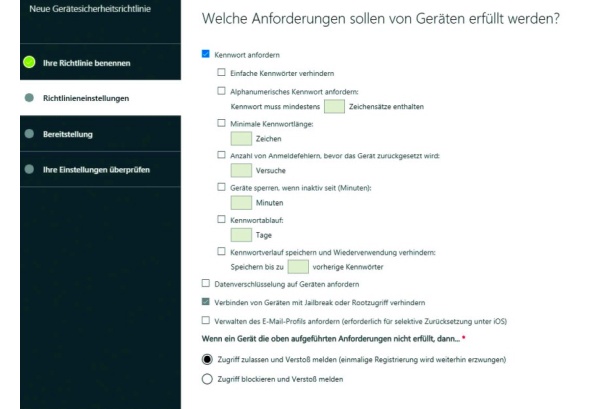

Mit Office 365 können Sie zahlreiche Sicherheitseinstellungen von iPhones oder iPads, Android-Geräten und Windows Phone steuern. Auch Verschlüsselungsfunktionen lassen sich aktivieren. Das alles erledigen Sie über Sicherheitsrichtlinien, die Sie in der Weboberfläche des Office 365 Admin Centers über einen Assistenten aktivieren. Sie haben auch die Möglichkeit, mehrere Richtlinien zu erstellen und verschiedenen Anwendern zuzuweisen. In den Sicherheitseinstellungen von Richtlinien können Sie auch die Option "Verbinden von Geräten mit Jailbreak oder Rootzugriff verhindern" aktivieren. Dadurch schließen Sie große Sicherheitslücken, die durch solche Geräte entstehen können.

Neben Sicherheitseinstellungen auf den Endgeräten können Sie mit Office 365 MDM auch die Apps auf den Geräten steuern und absichern, die für den Zugriff auf Office-365-Ressourcen verwendet werden. Beispiele dafür sind One Drive for Business oder Office Mobile. Auch Outlook oder andere Anwendungen, die auf Office-365-Ressourcen zugreifen, lassen sich mit Office 365 MDM steuern. Auf diesem Weg legen Sie Bedingungen fest, mit welchen Apps Anwender auf Office 365 zugreifen dürfen, zum Beispiel um Daten in OneDrive for Business auf einem Endgerät zu nutzen. Zusätzlich erhalten Sie umfassende Berichte, mit denen Sie überprüfen, wie viele Geräte nicht Ihren Vorgaben entsprechen oder nicht kompatibel mit den Sicherheitsrichtlinien sind.

Office 365 nutzt für die Verwendung von MDM Funktionen aus Azure Active Directory und Microsoft Intune. Sie müssen diese Dienste aber weder lizenzieren noch konfigurieren. Alle Office-365-Abos auf der Basis Business, Enterprise, EDU und Government enthalten die Funktion. Alles, was Sie für Office 365 MDM benötigen, steuern Sie im Office 365 Admin Center, zusätzliche Werkzeuge benötigen Sie nicht.

Zugriffssteuerung für E-Mails und Dokumente

Mit Office 365 MDM steuern Sie den Zugriff auf das Postfach von Anwendern, aber auch den Zugriff auf andere Komponenten in Office 365, wie OneDrive for Business, Dokumente oder SharePoint Online. Office 365 MDM arbeitet dazu mit den MDM-Funktionen von Intune zusammen. Die Konfiguration ist allerdings transparent: Sie erstellen als Administrator die entsprechenden Richtlinien, die Umsetzung der Richtlinien erfolgt im Hintergrund. Das ermöglicht die zuverlässige Absicherung des Datenzugriffs von Microsoft-Apps. Dadurch lässt sich etwa das unerlaubte Versenden oder Kopieren geheimer Unternehmensdaten verhindern.

Die Zuweisung von Richtlinien erfolgt auf Ebene der Anwender. Es spielt also keine Rolle, mit welchem Endgerät sich ein Anwender verbindet, er arbeitet immer mit den Sicherheitseinstellungen, die Sie als Administrator vorgeben. Sie erstellen dazu eine Geräteverwaltungsrichtlinie in Office 365 und weisen diese den Benutzern auf Basis von Office-365-Gruppen zu. Die Einstellungen gelten dann nicht nur für die Anbindung per Exchange ActiveSync, sondern für den kompletten Zugriff auf Office 365 über alle Geräte, die ein Anwender nutzt, und alle Anwendungen, die kompatibel mit Office 365 sind. Verbindet sich ein Anwender mit einem Postfach, das eine Richtlinie nutzt, muss er den Einstellungen der Richtlinie zustimmen oder erhält keinen oder eingeschränkten Zugriff. Generell entspricht der Funktionsumfang den Möglichkeiten von Richtlinien in Exchange ActiveSync, geht aber ein Stück darüber hinaus, da sich mehr Einstellungen konfigurieren lassen.

Richtlinien und Zugriffsregeln in Office 365 MDM überschreiben Exchange-Ac-tiveSync-Postfachrichtlinien. Hat ein Anwender sein Gerät in MDM für Office 365 registriert, wird die Exchange-Ac-

tiveSync-Postfachrichtlinie zukünftig ignoriert. Für unterstützte Geräte lassen sich folgende Sicherheitseinstellungen in MDM für Office 365 vorgeben:

- Kennwort anfordern,

- einfaches Kennwort verhindern (wird nicht auf Android-Geräten unterstützt),

- alphanumerisches Kennwort anfordern (wird nicht auf Android-Geräten unterstützt),

- minimale Kennwortlänge,

- Anzahl von Anmeldefehlern, bevor die Gerätedaten gelöscht werden,

- Minuten der Inaktivität, bevor das Gerät gesperrt wird,

- Kennwortablauf (Tage) und

- Kennwortverlauf verfolgen und Wiederverwendung verhindern.

Auf Wunsch lassen sich alle Office-365-Daten in iOS und Android verschlüsseln. Bei Windows-Phone-Geräten ist das nicht notwendig, da hier die Daten automatisch verschlüsselt werden, auch ohne Office 365 MDM. Außerdem erkennt MDM in Office 365, wenn Geräte gerootet (Android) oder gejailbreaked (iOS) sind. Solche Geräte lassen sich vom Zugriff auf Office 365 blockieren. Die entsprechende Option dazu ist in den Einstellungen der Richtlinie zu sehen. Alle unterstützten Funktionen und die jeweils kompatiblen Einstellungen sind auf der Microsoft-Webseite [1] zu finden.

Einrichten von MDM in Office 365

Die Einrichtung von MDM in Office 365 findet über Assistenten im Microsoft 365 Admin Center statt, ehemals als Office 365 Admin Center bekannt. In mehreren Schritten konfigurieren Sie zuerst die Cloudumgebung und erstellen die Richtlinien. Binden Anwender ihre Endgeräte an Office 365 an, werden die Richtlinien automatisiert übertragen. Der Anwender muss sein Gerät dazu aber registrieren und der Verwendung der Richtlinien zustimmen, wenn es sich um sein privates Gerät handelt. Verweigern Anwender die Umsetzung der Richtlinie auf einzelnen Geräten, erhalten diese auch keine Anbindung an Office 365. MDM muss im entsprechenden Abonnement erst aktiviert werden. Standardmäßig sind die Funktionen nicht aktiv. Über einen Assistenten wird die Umgebung konfiguriert [2].

Verwalten Sie iPhones oder iPads mit Office 365, müssen Sie noch ein Zertifikat für die "Apple Push Notifications" (APN) erstellen, DNS-Anpassungen vornehmen und unter Umständen auch die Mehrwege-Authentifizierung aktivieren. Die Anpassung Ihrer Domänen für die Unterstützung von MDM und das Erstellen von APN-Zertifikaten für Apple-Geräte sind notwendig, die mehrstufige Authentifizierung und die Gerätesicherheitsrichtlinien sind an dieser Stelle optional. Ohne APN-Zertifikate lassen sich Apple-Geräte nicht mit MDM-Lösungen von Drittherstellern verwalten. DNS-Einstellungen sind wichtig, wenn Sie eigene Domänen mit Office 365 einsetzen und sich Anwender mit E-Mail-Adressen auf Basis dieser Domänen anmelden.

Damit die Registrierung in Office 365 funktioniert, müssen Sie zwei zusätzliche DNS-Einträge vom Typ "CNAME" vornehmen. Sie erstellen einen Eintrag mit dem Host "enterpriseregistration" und "enterpriseregistration.windows.net" sowie einen mit "enterpriseenrollment" und "enterpriseenrollment.manage.microsoft.com". Nach etwa 24 Stunden sollten die Daten weltweit repliziert sein, sodass über alle DNS-Server der Zugriff möglich sein sollte.

Richtlinien für Geräte erstellen

Sobald MDM einsatzbereit ist, können Sie Geräterichtlinien erstellen, die Sie wiederum den Anwendern zuweisen. Rufen Sie dazu die URL unter [3] auf oder klicken Sie auf "Administrator / Security & Compliance", um in das Security-&-Compliance-Center zu wechseln. Erstellen Sie im Fenster eine neue Richtlinie und setzen Sie im anschließenden Fenster Einstellungen auf den Geräten. Alle Konfigurationen, die Sie hier vornehmen, werden auf kompatiblen Geräten aktiviert. Die Umsetzung erfolgt aber erst, wenn Sie die Richtlinie einer Benutzergruppe zuweisen, die Benutzergruppen auch Mitglieder enthalten und sich Anwender an Office 365 MDM mit ihrem Endgerät anmelden.

Für jede Richtlinie lässt sich festlegen, wie sich Office 365 verhält, wenn auf einem Endgerät Einstellungen der Richtlinie nicht umgesetzt werden oder der Anwender die Umsetzung verweigert. Sie können den Zugriff zulassen, aber Administratoren darüber informieren oder Sie können den Zugriff generell blockieren.

Im Assistenten zur Konfiguration der Sicherheitseinstellungen nehmen Sie auch weitere Settings vor. Sie können zum Beispiel Synchronisierung von Fotos mit der Cloud untersagen, Screenshots deaktivieren und vieles mehr. Hier lässt sich auch der komplette Zugriff auf den App-Store blockieren, sodass Anwender keinerlei Apps mehr auf dem Gerät installieren dürfen. Die Einstellungen dazu sind in Bild 1 zu sehen. Beim Erstellen von Richtlinien haben Sie auch die Möglichkeit, diese sofort zuzuweisen oder diese zu speichern und später zuzuweisen. Als Basis der Zuweisung dienen die Sicherheitsgruppen.

Clientgeräte einrichten

Sobald Sie die MDM-Funktion in Office 365 eingerichtet, die Sicherheitsrichtlinien definiert und den Anwendern zugewiesen haben, erhalten diese eine E-Mail mit einer Anleitung darüber, wie sie weiter vorgehen sollen. In der E-Mail befindet sich auch der Link zum Starten des Assistenten für die Registrierung bei Office-365--MDM. Die Anwender müssen aus dem jeweiligen Store die Microsoft-Intune-Unternehmensportal-App herunterladen und installieren. Mit dieser App wird der Client in Office 365 registriert. Nach dem Installieren und Starten der App müssen sich die Anwender mit ihrer Office-365-ID an der App anmelden und den Assistenten ausführen. Über die App können Sie auch Anwendungen bereitstellen und weitere Konfigurationen vornehmen, wenn Sie Microsoft Intune buchen.

Im Rahmen der Einrichtung über die App werden die Sicherheitseinstellungen auf den Endgeräten umgesetzt. Beim Einsatz von iPads und iPhones findet die Umsetzung der Einstellungen über ein Verwaltungsprofil statt. Danach verwaltet Office 365 MDM das entsprechende Endgerät. Definierte Richtlinien werden automatisch umgesetzt, wenn ein Anwender auf einen Office-365-Dienst zugreift. Lädt sich ein Benutzer beispielsweise OneDrive for Business herunter und möchte sich an seinem Konto anmelden, erscheint automatisch der Assistent zur Umsetzung der Richtlinie. Hat der Anwender sein Endgerät noch nicht in Office 365 registriert, muss er das nachholen und erhält erst danach Zugriff auf die Daten.

Geräteverwaltungsaufgaben: Selektives Löschen

Sobald die Geräte bei Office-365-MDM registriert sind, können Sie weitere Aufgaben durchführen, wie zum Beispiel Apps sperren oder Geräte zurücksetzen. Wählen Sie beim Löschen von Geräten das vollständige Zurücksetzen, um alle Daten auf dem Gerät zu entfernen. Alternativ können Sie auch das selektive Zurücksetzen starten, wenn Sie nur Firmendaten vom Endgerät löschen wollen. Dabei tilgen Sie alle Daten, die von als Unternehmens-Apps verwalteten Applikationen gespeichert werden. Auch der Cache der Apps wird gelöscht. Der Anwender muss das Löschen weder bestätigen noch erhält er Informationen über den Vorgang.

Microsoft Enterprise Mobility + Security

Mit der Cloudlösung "Microsoft Enterprise Mobility + Security" (EMS) möchte Microsoft Unternehmen bei der Verwaltung ihrer Infrastruktur unterstützen. Zentrale Bereiche des Werkzeugs sind die Cloud und die Verwaltung mobiler Geräte wie Notebooks, Smartphones und Tablets. Die Suite besteht aus drei Säulen: Microsoft Intune, Azure Active Directory Premium und Azure Active Directory Rights Management. Die Technologien arbeiten optimal zusammen, auf Anforderung auch mit anderen Azure-Diensten und Office 365. Die Suite soll alle Geräte im Unternehmen inklusive Smartphones und Tablets in einer zentralen Konsole verwalten können. Auch Daten und Apps lassen sich mit der Suite schützen.

Unternehmen benötigen keine eigenen Server für den Betrieb von EMS und es ist auch keine Installation oder Verwaltung des Dienstes notwendig. Die Konfiguration erfolgt komplett über die Weboberfläche, auch die Verwaltung über die PowerShell ist möglich. EMS stellt einen zentralen Knoten für die Verbindung lokaler Netzwerke, Arbeitsstationen, mobiler Geräte, Microsoft Azure und Office 365 dar. Mit EMS lassen sich dabei nicht nur Smartphones und Tablets verwalten, sondern auch Android- und iOS-Geräte. Die Administration der Sicherheitseinstellungen dieser Geräte findet über Intune statt. Die zentrale Verwaltung, auch mit anderen Clouddiensten, nehmen Sie mittels Azure Active Directory (Azure AD) vor und mit der Rechteverwaltung in Azure schützen Sie Ihre Daten. Alle Produkte arbeiten zusammen, sodass keine Zusatzdienste notwendig sind. Auch Cloudangebote und Software-as-a-Service-Apps anderer Anbieter können Sie anbinden.

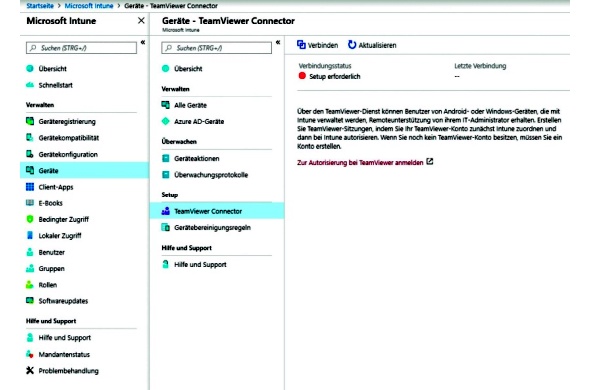

Mobile Device Management mit EMS

Ein wichtiger Bestandteil in EMS ist das Mobile Device Management, das mit Intune durchgeführt wird. Sie können Intune zusammen mit Enterprise Mobility + Security und Office 365 E5 testen [4]. Zwar arbeitet Intune weiterhin mit System Center zusammen, um Clients und Smartphones zentral zu verwalten, allerdings ist das mit der aktuellen Version in EMS auch ohne System Center möglich. Geräte lassen sich mit EMS fernlöschen und die Authentifizierung der Anwender erfolgt über das Azure AD. Auf diesem Weg verteilen Sie auch geprüfte Apps auf den Geräten. App-Entwickler haben zudem die Möglichkeit, mittels Azure AD Single-Sign-on für verschiedene Dienste abzubilden.

Ein weiterer Aspekt beim Anbinden mobiler Geräte ist das Einhalten von Sicherheitseinstellungen im mobilen Betriebssystem. Hier geben Sie mit Intune zentral Richtlinien vor, mit denen Sie zum Beispiel die Kennwortsicherheit steuern. Im Zusammenspiel mit Samsung Knox ist das jetzt auch in Intune ein interessanter Punkt – vor allem, da Sie hier auch Sicherheitseinstellungen für iOS- und Android-Geräte vornehmen können.

Sie müssen bei den Einstellungen nicht darauf achten, welches mobile Betriebssystem zum Einsatz kommt, sondern setzen nur die Einstellung. Den Rest erledigt Microsoft Intune über die hinterlegten Richtlinien.

Intune unterstützt auch andere Verwaltungswerkzeuge wie System Center. Der Vorteil von Intune liegt daher nicht nur in der zentralen Überwachung aller Arbeitsstationen und Heimrechner eines Unternehmens, sondern die Cloudlösung kann auch erheblich zur Sicherheit des Unternehmensnetzwerks beitragen. Intune kann herkömmliche PCs auf Sicherheitsgefahren und Malware-Angriffe hin überwachen. Dazu ist mit Endpoint Protection auch ein Virenscanner bei Intune dabei.

Ein wichtiger Punkt bei der Sicherheit von Arbeitsstationen ist die Installation von Sicherheitspatches. Sie steuern in der Verwaltungskonsole von Intune, welche Updates auf den angebundenen Rechnern installiert werden sollen. Die Anbindung von PCs an Intune erfolgt über Agenten. Diese können Anwender aus dem Internet herunterladen oder Sie verteilen diese per Skript oder E-Mail im Unternehmen. Der Agent verbindet die einzelnen Geräte mit dem Verwaltungsportal. Auf Smartphones ist das natürlich nicht notwendig. Aber auch hier ist etwas Konfigurationsarbeit erforderlich, Sie müssen zum Beispiel Intune als Autorität festlegen. Sie finden in der Verwaltung von Microsoft Intune für alle Systeme entsprechende Assistenten und Anleitungen.

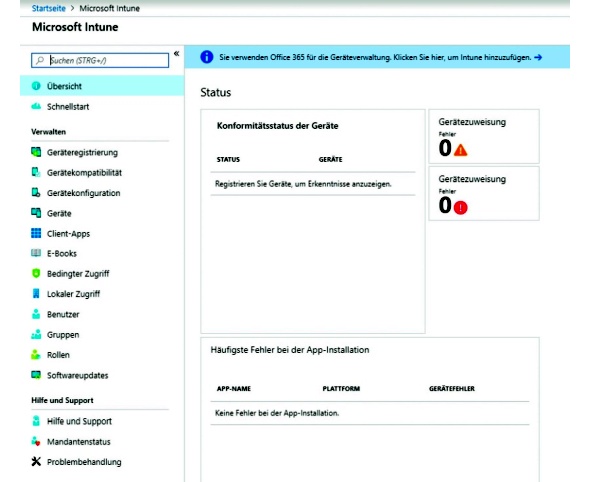

Mit der Übersichtsseite in Intune erhalten Sie einen schnellen Überblick zum Zustand aller überwachten Geräte, inklusive Smartphones und Tablets, sowie dem Sicherheitsstatus der angebundenen Geräte. Durch die Möglichkeit, Gruppen zu erstellen, lassen sich verschiedene Sicherheitseinstellungen für sensible Computer und mobile Geräte mit wichtigen Unternehmensdaten strenger steuern als für andere. Dabei kann Microsoft Intune auch auf das Active Directory und Azure AD zugreifen, um Gruppen zu erstellen und zu verwalten.

Zur optionalen Synchronisierung mit einem lokalen Active Directory stellt Intune ein Tool zur Verfügung, das die Active-Directory-Datenbank mit Intune synchronisiert. Hier sollten Sie aber besser mit der Synchronisierung zwischen Azure AD und dem Active Directory arbeiten. So lassen sich die Benutzerdaten auch für andere Clouddienste nutzen. Neben der Clientanbindung und Sicherheitssoftware können Anwender über eine Internetseite auch auf das Windows-Intune-Unternehmensportal zugreifen. Hier stehen Anwendungen zur Verfügung und die Möglichkeit, Support zu erhalten.

Enterprise Mobility + Security lizenzieren

Microsoft bietet EMS in den Varianten E3 und E5 an. E5 verfügt über alle Funktionen von E3, also die Standardfunktionen in EMS, und weitere Features. Dazu gehören erweiterte Funktionen von Azure Information Protection Premium inklusive der automatischen und intelligenten Klassifizierung von freigegebenen Dateien. Zusätzlich ist in E5 noch "Microsoft Cloud App Security" integriert, um Cloud-Apps effizienter zu verwalten.

Sobald Unternehmen ein Abonnement von EMS abgeschlossen und mit dem jeweiligen Office-365-Abonnement verbunden haben, stehen im Microsoft 365 Admin Center unter "Admin Center" erweiterte Verwaltungskonsolen bereit, auch für Intune und Azure AD. Zudem ist im Azure-Portal nach der Anmeldung die Verwaltung von Intune integriert. Rufen Sie das Admin Center für Microsoft Intune auf, müssen Sie sich noch einmal authentifizieren und können danach die Geräte verwalten, die an Office 365 angebunden sind. Im Intune-Dashboard richten Sie die Absicherung der Geräte ein.

Für Android-Geräte unterstützt Intune auch Android for Work. Dabei handelt es sich um ein Produkt, das Android-Geräte zuverlässig schützt. Private Daten lassen sich von geschäftlichen Daten trennen, die Geräte werden verschlüsselt und Unternehmen können einen gesicherten Container mit Unternehmens-Apps erstellen. Die Technik lässt sich aber nur zusammen mit einer EMM-Lösung wie Intune nutzen. Die Funktionen von Android for Work sind in Android-Geräten ab Version 5 bereits standardmäßig integriert.

Die drei wichtigsten Funktionen von Android for Work sind die Verschlüsselung von Daten, das Umsetzen von Richtlinien und das Trennen von geschäftlichen und privaten Daten auf den Endgeräten. Dadurch lassen sich Android-Geräte in Bring-Your-Own-Device-Strategien einbinden. Durch Richtlinien und Verschlüsselung lassen sich die Daten des Unternehmens von den privaten Daten der Anwender trennen. Die Einstellungen setzen Administratoren in der EMM-Lösung. Die Android-for-Work-App setzt diese auf den Endgeräten um. Falls notwendig, zum Beispiel beim Ausscheiden des Anwenders, lassen sich die Firmendaten remote löschen, ohne die privaten Daten zu beeinträchtigen. Mit Android for Work können Sie aber auch Anwendungen des Unternehmens auf den Endgeräten bereitstellen und auf Wunsch auch wieder entfernen.

Fazit

Bei MDM in Office 365 handelt es sich um eine kleine, eingeschränkte Version von Microsoft Intune. Wer umfassend seine Geräte über die Cloud verwalten will, findet mit Intune eine umfassende Möglichkeit dazu. Für die ersten Schritte genügt es, wenn Sie mit MDM in Office 365 arbeiten.

(dr)

Link-Codes

[1] Unterstützte Funktionen und kompatible Einstellungen von O365-MDM: https://support.office.com/en-us/article/capabilities-of-built-in-mobile-device-management-for-office-365-a1da44e5-7475-4992-be91-9ccec25905b0?ui=en-US&rs=en-001&ad=US/

[2] Über Assistenten die Umgebung einrichten: https://portal.office.com/EAdmin/Device/IntuneInventory.aspx/

[3] Geräterichtlinien Anwendern zuweisen: https://protection.office.com/?rfr=AdminCenter#/devicev2/

[4] Preise für Microsoft Enterprise Mobility + Security: https://www.microsoft.com/de-de/cloud-platform/enterprise-mobility-security-pricing/

Aus dem IT-Administrator Magazin Ausgabe 04/2019: Verwaltung mobiler und stationärer Clients Seite 78-82