1 Minute

Angreifer nutzen 0-Day-Lücke in Barracuda-Appliances

Monatelang konnten Hacker eine unbekannte Sicherheitslücke in Barracudas E-Mail Security Gateway ausnutzen. Die Schwachstelle betrifft die Softwareversionen 5.1.3.001 bis 9.2.0.006 und erlaubt es Angreifern, Code aus der Ferne auf den verwundbaren Geräten auszuführen. Betroffen waren dabei offenbar nur die E-Mail-Appliances, andere Dienste und Produkte sollen die Lücke nicht aufweisen. Seit 20. Mai steht ein Patch bereit.

Eigentlich sollen die Barracuda E-Mail Security Gateways Unternehmen vor Schadsoftware schützen. Nun wurden die Appliances selbst zum Vehikel für Malware, die sich über eine monatelang unerkannte Schwachstelle (CVE-2023-2868) aus der Ferne auf die Geräte aufspielen ließ.

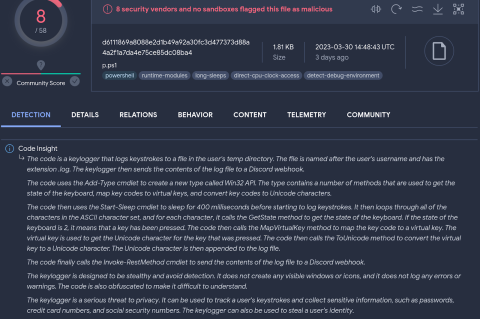

Bis Oktober 2022 sollen die Angriffe zurückreichen, wobei unter anderem ein Schadcode namens Saltwater eingeschleust wurde – ein trojanisierter Barracuda SMTP Daemon, der sich remote steuern lässt und als Tunnel in das Netzwerk dient. Daneben fanden noch Seaspy und Seaside ihren Weg auf die betroffenen Appliances.

Am 20. Mai hat der Hersteller dann einen Patch veröffentlicht, den Admins auch dringend einspielen sollten. Zudem will Barracuda betroffene Kunden über den Vorfall informiert haben. Eine detaillierte Analyse der Schadcode samt Indicators of Compromise hat Barracuda auf seiner Webseite veröffentlicht.