Moderne vCenter-Anmeldung mit ADFS (1)

Die Verbundauthentifizierung mit SAML ist für vSphere gewohntes Terrain. Schließlich authentifizieren sich seit vSphere 5 sowohl einzelne Komponenten des vCenter als auch zahlreiche VMware-eigene Produkte und Partnerintegrationen gegenüber dem vCenter-Single-Sign-on. Mit vSphere 7 stehen nun auch die Active-Directory-Verbunddienste für die vCenter-Authentifizierung bereit. Im ersten Teil erklären wir die Grundlagen der Authentifizierung mittels ADFS und zeigen, wie Sie die ADFS-Infrastruktur planen und das Active Directory vorbereiten.

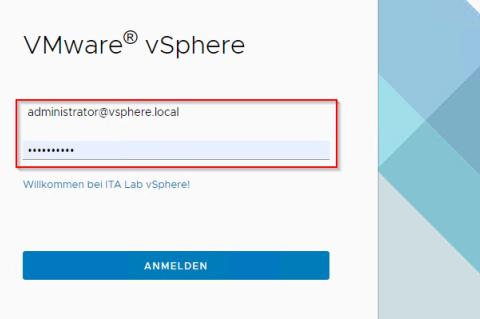

Mit dem bisherigen vCenter-Single-Sign-on (SSO) konnten Administratoren eine interaktive Anmeldung mit Benutzernamen und Kennwort am vCenter-eigenen oder an einem anderen LDAP-fähigen Verzeichnis durchführen. Diese Möglichkeit besteht weiterhin und die Auswahl an möglichen Verzeichnisquellen umfasst das Active Directory (mit integrierter Windows-Authentifizierung oder mittels LDAP) und openLDAP. Das vCenter-SSO stellt diese Anmeldung anderen angeschlossenen Komponenten mittels SAML zur Verfügung.

Mithilfe des "Enhanced Authentication Plug-in", das seit vSphere 6.5 das "Client Integration Plug-in" ablöst, lässt sich die Anmeldung der aktuellen Desktopsitzung an das vCenter-SSO weiterreichen. Eine weitere Funktion des Plug-ins ist die Integration der Anmeldung mit Smartcards. Im Gegensatz zum Vorgänger ist das neue Plug-in ausschließlich für Windows verfügbar. Es ist anscheinend seit der Version 6.7 nicht weiterentwickelt worden, jedenfalls zeigt der aus dem vCenter-7-Web-Client heruntergeladene Installer diese Version nach wie vor an.

Weder die interaktive noch die automatische Anmeldung mit dem Plug-in bieten allerdings Features, die für ein modernes Identity- und Access-Management (IAM) unabdingbar sind: die Integration verschiedener Authentifizierungsverfahren wie zum Beispiel MFA-Token und deren Verwendung in Kombination, abhängig von der Identität des Zugreifenden und der Netzwerk-Location, von der der Zugriff erfolgt. Ein anderes VMware-Produkt, VMware IDM, das die Authentifizierung etwa für vRealize Automation oder WorkspaceONE durchführt, verfügt über diese Funktionalität, ist jedoch nicht ins vCenter integrierbar.

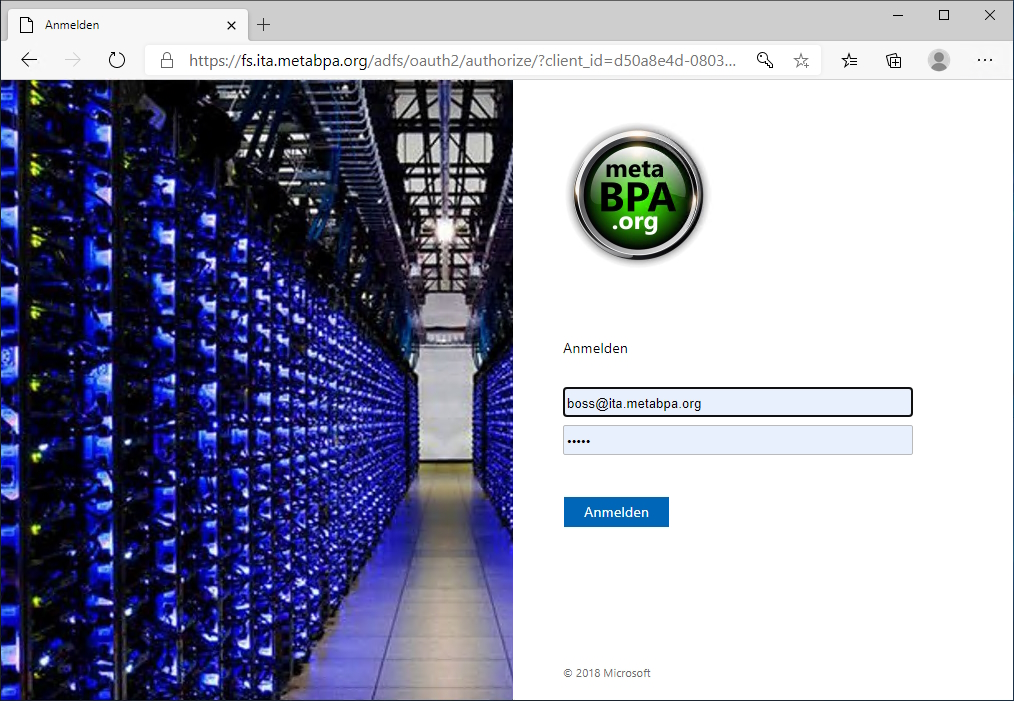

In dem Bestreben, moderne und sichere Authentifizierung für das vCenter anzubieten, geht VMware mit vSphere 7 einen anderen Weg und setzt auf eine Technologie, die viele Unternehmen bereits in ihren IT-Infrastrukturen umgesetzt haben – die Microsoft Active Directory Federation Services (ADFS).

Authentifizierung mittels ADFS

ADFS bietet (nicht nur Web-)Anwendungen die Möglichkeit, den aufrufenden User gegen ein Verzeichnis zu authentifizieren, ohne dass die Anwendung selbst Kontakt zu diesem Verzeichnis aufnehmen muss. Das geschieht im einfachsten Fall mittels "Claims": Zwischen der Applikation (Service Provider; SP, manchmal auch Relying Party; RP) und der ADFS-Infrastruktur (Identity Provider; IdP) besteht eine Vertrauensbeziehung, die im Zuge der Integration der Anwendung mit ADFS durch den Austausch eines gemeinsamen Geheimnisses etabliert wird. Beim Aufruf des SP wird die Sitzung des Users zum IdP weitergeleitet, wo er sich mit seinen Active-Directory-Anmeldedaten und gegebenenfalls weiteren Faktoren wie Token, SMS oder Smartcard authentifizieren muss. An dieser Stelle lässt sich die Identität des Nutzers und der Netzwerkbereich, aus dem er zugreift, auswerten. In Abhängigkeit von diesen Faktoren wird zum Beispiel ein zweiter Faktor gefordert (externer Zugriff) oder ein Kerberos-Passthrough im Browser zugelassen (Intranet).

Nach erfolgreicher Authentifizierung generiert der IdP einen Token und leitet die Benutzersitzung zum SP zurück. Bei Webanwendungen wird der Token einfach an die URL angehängt. Im Token können neben einem identifizierenden Merkmal wie Benutzername oder E-Mail-Adresse auch weitere Informationen enthalten sein. An dieser Stelle sind auch Transformationen ein sehr mächtiger Mechanismus: Damit lässt sich der Benutzername, der im Token übermittelt wird, an das Format des SP anpassen, sodass dieser ihn sofort auswerten kann.

Die Integration mit dem vCenter unterstützt ADFS auf Basis von Windows Server 2016 oder neuer, denn diese basiert auf dem "OpenID Connect"-Protokoll, das erst mit Server 2016 implementiert wurde. Eine genaue Beschreibung von OpenID in ADFS ist hier zu finden. Das neue Authentifizierungsverfahren betrifft nur die Anmeldung am Web-Client. Die PowerCLI-Verbindungen und REST-API-Integrationen verwenden weiterhin die herkömmlichen Authentifizierungsmechanismen.

ADFS-Infrastruktur planen

Der Aufbau einer ADFS-Bereitstellung ist eine umfangreiche Aufgabe, die einer sorgfältigen Planung bedarf. Schließlich geht es dabei um eine möglichst sichere und performante Anmeldung an wichtigen Webdiensten. Falls Ihre IT-Landschaft noch über keine ADFS-Infrastruktur verfügt, klären Sie am besten ab, welche weiteren Applikationen in naher Zukunft von der Einführung einer Verbundauthentifizierung profitieren. Davon hängen unter anderem folgende Merkmale Ihres zukünftigen ADFS-Deployment ab:

- Hochverfügbarkeit: ADFS lässt sich in Form einer Farm aus mehreren Servern oder sogar als georedundanter Dienst bereitstellen.

- Datenbank: ADFS unterstützt sowohl die Windows Internal Database (WID) als auch den SQL Server als Datenbank-Unterbau. Je nachdem, welche Features Sie benötigen, sollten Sie von Anfang an die passende Technologie wählen.

- Zusätzliche Authentifizierungsverfahren: Falls Sie beabsichtigen, Multifaktor-Authentifizierung für Ihre Webanwendungen mittels ADFS anzubieten, sollten Sie die benötigten Dienste und Systeme bereits vorab konfigurieren und testen. Dann klappt die Einbindung in ADFS nahtlos und Sie müssen nicht unnötig Zeit mit Troubleshooting verbringen.

- Bereitstellung eines Web Application Proxy (früher ADFS-Proxy): Soll die Authentifizierung aus unsicheren Netzsegmenten (Internet, DMZ, Partnerfirmen) möglich sein, sollten Sie unbedingt den Web Application Proxy bereitstellen.

Viele Details der ADFS-Planung und -Bereitstellung inklusive Georedundanz-Optionen sind in Microsoft Docs beschrieben. Lassen Sie sich jedoch beim Lesen der Dokumentation von den Überschriften zu Server 2012 und 2012R2 nicht verunsichern: In der Dokumentation sind Artikel speziell für ADFS 2016 und sogar 2019 versteckt.

Für eine einfache kleine Umgebung ohne besondere Ansprüche existieren zahlreiche Schritt-für-Schritt-Anleitungen im Internet, etwa dieses sehr gut ausgearbeitetes Beispiel auf Deutsch. Das Thema "SSL-Zertifikat" wird dort allerdings nicht behandelt, bitte beachten Sie bei der Beantragung und Ausstellung des Zertifikats für Ihr ADFS unbedingt die folgenden Anforderungen.

Das Einbinden der ADFS-Authentifizierung in Ihr vCenter ist ein einfacher Prozess, der vier Schritte umfasst. Diese zeigen wir Ihnen in den folgenden Abschnitten. Sie müssen keine Downtime des vCenters für die Maßnahme einplanen. Lediglich die Anmeldung neuer Administrator-Sitzungen wird für wenige Minuten nicht möglich sein. Bestehende Sitzungen im Web-Client unterbricht der Vorgang nicht. Die offizielle Beschreibung der Prozedur finden Sie hier.

Das Active Directory vorbereiten

Der Umfang der notwendigen AD-Vorbereitungsarbeiten hängt davon ab, ob und wie Sie das AD bereits in das vCenter eingebunden haben. Nutzen Sie das AD als Identitätsquelle im LDAP-Modus, sind alle notwendigen Vorrichtungen bereits vorhanden. Sie müssen allerdings die Anmeldedaten des Accounts zur Hand haben, den Sie für den LDAP-Bind verwenden. Diese Daten fragt die Einrichtung noch einmal ab.

Haben Sie das AD noch gar nicht angebunden oder nutzen Sie die integrierte Windows-Authentifizierung (IWA), benötigen Sie für die ADFS-Integration einen LDAP-Bind-User. Dieser braucht keine besonderen Rechte, lediglich sein Kennwort darf nicht ablaufen (ein typischer Fall von "Service-Account"). Bereiten Sie auch Gruppen vor, denen Sie im vCenter Rollen und Berechtigungen zuweisen werden und füllen Sie diese Gruppen mit ihren jeweiligen Mitgliedern. Auch das haben Sie möglicherweise bereits erledigt, wenn Sie die AD-Integration ohne ADFS betreiben.

Im letzten Schritt bauen Sie eine LDAP-Verbindung zwischen Ihrem vCenter und dem Active Directory auf. Dies sollte nach Möglichkeit verschlüsselt erfolgen. Kopieren Sie die LDAPS-Zertifikate aller Domaincontroller, zu denen das vCenter Verbindungen aufbauen soll, im Base64-kodierten Format. Sie können im vCenter nur ein Verbindungsziel für LDAP(S) erfassen, aber mehrere Zertifikate eintragen. Falls Sie Loadbalancing für LDAPS eingerichtet haben, benötigen Sie möglicherweise noch das Zertifikat des virtuellen LDAPS-Servers.

jp/ln/Evgenij Smirnov

Im zweiten Teil der Workshop-Serie schildern wir die notwendigen Arbeiten am vCenter und beschreiben, wie Sie ADFS für vCenter-SSO aktivieren und Berechtigungen vergeben.