Azure mit lokalen Netzen verbinden (3)

Azure bietet vielfältige Möglichkeiten, um Ressourcen in der Cloud mit lokalen Netzwerken zu verbinden. Dazu gehören auch Sicherheitsmechanismen und Loadbalancer, die den Datenverkehr zwischen Cloud und lokalem Rechenzentrum nicht nur zur Verfügung stellen, sondern absichern und hochverfügbar konfigurieren. IT-Administrator zeigt die Wege auf, um die Cloudumgebung mit dem lokalen Netzwerk zu verbinden. Im dritten und letzten Teil der Workshopserie zeigen wir, wie Sie virtuelle Firewalls hochziehen und welchen Nutzen Multi-Site-VPNs bei mehreren Standorten haben.

Im Bereich der Kommunikation von Ressourcen in Azure und virtuellen Netzwerken, die wiederum eine Verbindung mit lokalen Netzwerken aufbauen können, spielen auch die Netzwerksicherheitsgruppen (Network Security Groups, NSG) eine wichtige Rolle. NSGs arbeiten mit Richtlinien, um Datenverkehr über verschiedene Netzwerke oder Subnetze hinweg zu sichern. Wenn Sie Objekte, die in Azure mit dem Netzwerk kommunizieren, an eine NSG anbinden, werden die Sicherheitsrichtlinien sofort angewendet. Dabei kann es sich um Subnetze, ganze virtuelle Netzwerke oder VMs handeln. NSGs sind im Grunde genommen also flexible virtuelle Firewalls in Azure, die sich an verschiedene Objekte in der Cloud binden lassen. Dadurch wird auch der Datenverkehr in lokale Unternehmensnetzwerke beeinflusst.

Die Richtlinien einer NSG blockieren standardmäßig den kompletten Datenverkehr. Administratoren müssen festlegen, welche Datenströme sie zulassen wollen. Der erlaubte Verkehr wird in den Richtlinien definiert. NSGs müssen Sie aber nicht an komplette virtuelle Netzwerke oder an Subnetze koppeln, auch die Anbindung an einzelne VMs ist möglich.

NSGs können alle Daten filtern, die angebundene Objekte in den Rest des Netzwerks schicken, inklusive des Unternehmensnetzwerks. Die Konfiguration des erlaubten Datenverkehrs nehmen Sie über Eingangs- und Ausgangssicherheitsregeln vor. NSGs ermöglichen das Filtern per Netzwerkprotokoll, den Quell-IP-Adressbereich, den Quellportbereich, den Ziel-IP-Adressbereich und den Zielportbereich. Es lassen sich also durchaus flexible Regeln erstellen, die den Datenverkehr in alle Richtungen steuern. NSGs können Sie problemlos mehreren Objekten in Azure zuordnen, allerdings kann jedes Objekt in Azure nur eine NSG nutzen.

Sicherheitsregeln lassen sich zudem priorisieren. Existieren mehrere Regeln für eine NSG, wertet diese die einzelnen Richtlinien in der entsprechenden Reihenfolge aus. Die Regeln für ein- und ausgehenden Datenverkehr sind über eigene Menüpunkte definierbar, damit jederzeit genau zu erkennen ist, welche Regeln existieren. Für ein- und ausgehende Regeln lassen sich jeweils eigene Prioritäten festlegen. Für die Bereitstellung von NSGs kommen auch Automatisierungsskripte infrage. Bei "Zugriffsteuerung (IAM)" steuern Sie, welche Azure-Benutzer das Recht erhalten, die Regeln der NSG sowie die komplette NSG zu verwalten.

Virtuelle Firewalls von Drittanbietern nutzen

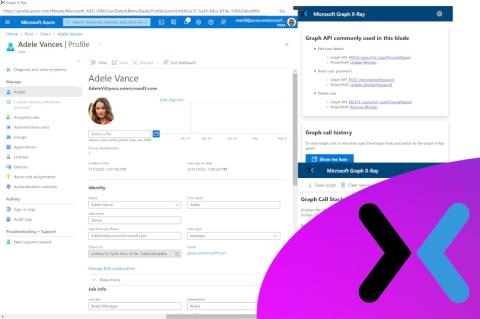

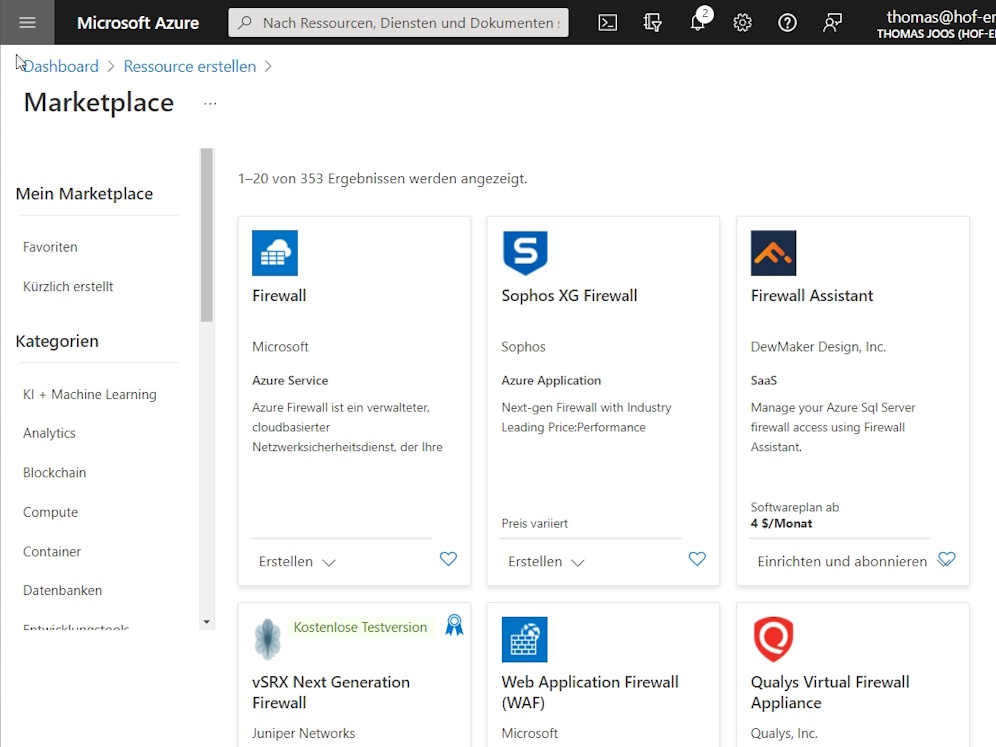

Unternehmen, denen die Standard-Sicherheitsfunktionen in Azure nicht ausreichen, können über den Azure Marketplace virtuelle Appliances lizenzieren, die die Sicherheit im virtuellen Cloudnetzwerk verbessern und flexibler steuerbar machen. Die Aufgabe von virtuellen Firewalls besteht auch darin, die Netzwerkverbindungen in hybriden Netzwerken abzusichern. So lässt sich der Datenverkehr zwischen verschiedenen lokalen Rechenzentren und der Cloud absichern. Solche Appliances sind allerdings keine Dienste in Azure, sondern kommen normalerweise als VM daher.

Eine bekannte virtuelle Firewall in diesem Bereich ist die Next-Generation-Firewall (NGFW) von Barracuda. Diese steht für lokale Netzwerke zur Verfügung und bietet in Azure den gleichen Funktionsumfang. Barracuda stellt zudem eine Appliance bereit, die mehrere virtuelle Firewalls zentral verwaltet. Sie können mit der Appliance also nicht nur die Firewalls in Azure managen, sondern auch die Firewalls zu anderen Clouddiensten wie AWS sowie die lokalen Firewalls und die Kommunikation zwischen diesen Firewalls. Die Next-Generation-Firewall von Barracuda unterstützt auch die Azure-Express-Route-Verbindungen, die Sie im Netzwerkbereich des Webportals erstellen. Dabei handelt es sich um direkte Verknüpfungen von Azure mit lokalen Unternehmensnetzwerken. Auf Wunsch lassen sich auch andere Clouddienste von Microsoft anbinden, zum Beispiel Microsoft 365. Weitere prominente Vertreter von Firewalls im Azure-Marketplace stammen etwa von Sophos, VT Air Next Generation Enterprise Firewall und SonicWall NSv.

Multi-Site-VPNs

Betreiben Unternehmen mehrere Niederlassungen, die per VPN miteinander verbunden sind, können in Azure Multi-Site-VPNs zum Einsatz kommen. Dabei werden virtuelle Netzwerke in Azure mit verschiedenen lokalen Standorten des Unternehmens per VPN verbunden. Die Verbindungen zwischen den virtuellen Netzwerken können darüber hinaus mit den bereits erwähnten Netzwerksicherheitsgruppen oder durch Appliances von Drittanbietern abgesichert werden. Dadurch vernetzen Unternehmen ihre Netzwerke und Clients weltweit über Azure miteinander. Verschiedene Azure-Abonnements lassen sich dadurch ebenfalls miteinander verbinden, auch mit lokalen Netzwerken.

Damit Sie Multi-Site-VPNs einsetzen können, muss das entsprechende Endgerät im lokalen Rechenzentrum kompatibel mit Azure und den Netzwerkfunktionen des Clouddienstes sein. Das VPN-Gerät muss dynamisches Routing unterstützen, damit eine Verbindung zu virtuellen Netzwerken in Azure hergestellt werden kann. Beim Einsatz einer Firewall in Azure müssen Sie sicherstellen, dass die Firewall die Funktion ebenfalls unterstützt. Express-Route-Verbindungen sind derweil besonders wichtig, wenn Sie Ihr lokales Netzwerk mit Azure verbinden. Dritthersteller-Appliances unterstützen diese Funktionen, um virtuelle Azure-Netzwerke mit lokalen Netzwerken oder anderen Clouddiensten zu vernetzen. Firewalls, wie die bereits erwähnte Next Generation Firewall von Barracuda, können den Datenverkehr von Express-Route-Verbindungen zusätzlich verschlüsseln und nach unerwünschtem Datenverkehr oder Malware durchsuchen.

Fazit

Azure bietet verschiedene Möglichkeiten, um Ressourcen in der Cloud miteinander zu vernetzen, aber auch lokale Rechenzentren anzubinden. Der beste Weg dahin besteht zunächst darin, dass das Endgerät im Unternehmensnetzwerk kompatibel mit Azure ist und die einzelnen Dienste wie Virtual Networks, Multi-Site-VPNs und Express-Routes unterstützt. Erstellen Sie die Netzwerkverbindungen im Webportal, können Sie den Datenverkehr testen. Kompatible Firewalls im lokalen Netzwerk können auf diese virtuellen Objekte zugreifen und den Datenverkehr zwischen Azure und lokalem Rechenzentrum effektiv verwalten und absichern.

jp/ln/Thomas Joos

Im ersten Teil der Workshopserie schilderten wir das Prinzip virtueller Netzwerke und haben uns angeschaut, auf welchen Wegen sich diese einrichten lassen. Im zweiten Teil haben wir den Connection Broker angebunden und erklärt, was es mit dem Cloud Witness auf sich hat.