Im Test: Wazuh

Extended Detection and Response und Security Information and Event Management sind zwei elementare Bausteine von Sicherheitskonzepten, in der Praxis aber regelmäßig kompliziert umzusetzen. Die Open-Source-Software Wazuh verspricht, dies zu vereinfachen, und positioniert sich als Rundum-Sorglos-Paket für IT-Sicherheit. Im Test überzeugte die kostenlose Anwendung mit schlauer Technologie und einfacher Bedienbarkeit.

Wie gut sich eine IT-Attacke erkennen oder gar verhindern lässt, hängt von etlichen Faktoren ab. Viele davon sind von IT-Profis kaum sinnvoll zu beeinflussen. Zum Glück sind Angriffe durch staatlich subventionierte Hackerorganisationen nicht die Norm – viel häufiger sind Attacken technisch einigermaßen banal und zielen vor allem darauf ab, schnell Kasse zu machen. Das gilt für die großen Botnetze, Ransomware und auch gezielte Einbruchsversuche, bei denen entwendete Daten teuer verkauft werden.

Die gute Nachricht: Gegen Angriffe dieser Art kann sich die IT gut schützen, wenn sie das eigene Bedrohungsszenario realistisch skizziert und die passenden Vorkehrungen trifft. Genau das ist allerdings alles andere als trivial. So gehört es zu den Alpträumen eines Administrators schlechthin, offensichtliche Einfallstore zu übersehen und dann nicht zu merken, dass Ganoven sich an der eigenen IT-Infrastruktur zu schaffen machen.

Freies Wazuh muss sich beweisen

Freies Wazuh muss sich beweisen

Etliche Firmen bieten Sicherheitsprodukte gegen teures Geld an, andere Anbieter wählen den Weg, ihren Umsatz vorrangig über Support zu verdienen. Zu diesen gehört Wazuh: Das Werkzeug steht nicht nur kostenlos zur Verfügung, sondern auch unter einer freien Lizenz. Es handelt sich um klassische Open-Source-Software, die die Autoren frei verteilen. Einen "billigen" Eindruck möchte das Produkt allerdings tunlichst vermeiden und geizt nicht mit Versprechen: Es integriert Extended Detection and Response (XDR) und Security Information and Event Management (SIEM), sodass sich laut Anbieter Angriffe zuverlässig erkennen lassen. Dies soll Admins bei der Implementierung von Sicherheits- und Compliance-Maßnahmen unterstützen und das sowohl in der Cloud als auch lokal.

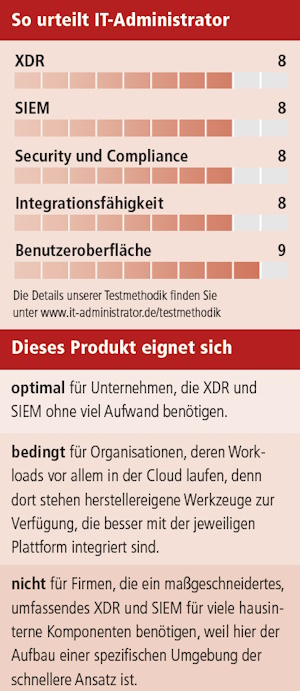

Im Test nahmen wir fünf Faktoren genauer unter die Lupe. Zunächst geht es um die Grundfunktionen des Tools und seine Kompatibilität zu gängigen IT-Infrastrukturen: Welche Systeme kann Wazuh überwachen und wie gut ist es dabei? Faktor zwei kümmert sich um Sonderfunktionen, die nicht jedes XDR bietet und die Wazuh besonders machen. Das dritte Kriterium befasst sich mit der Sicherheit von Wazuh selbst sowie mit der Frage, welche Sicherheits- und Compliance-Maßnahmen die Software umzusetzen hilft. Und weil Wazuh selten allein im Rechenzentrum zum Einsatz kommt, geht es im vierten Abschnitt dann um die Möglichkeiten, das Produkt mit anderen Komponenten zu kombinieren. Das letzte Testkriterium schließlich wirft ein Schlaglicht auf die GUI von Wazuh sowie seine Benutzbarkeit auch und besonders im Hinblick auf spezielle Features – ist es auch für Nicht-Sicherheitsprofis nutzbar oder bedarf es am Ende doch wieder eines Experten auf CISSP-Niveau?

Fazit

Wazuh präsentiert sich prächtig: Unter offener Lizenz bekommt der Administrator hier zahlreiche Sicherheitsfunktionen kostenlos und verzehrfertig in das Rechenzentrum geliefert. Das Programm nimmt gerade Firmen, die sich bisher nicht ausführlich mit Einbruchsprävention, systemischer Sicherheit und SIEM beschäftigt haben, viel Arbeit ab und bietet einen schnellen und guten Einstieg. Dass Wazuh problemlos lokal zu betreiben ist, ist ein weiterer ausgesprochen positiver Aspekt. In Summe gilt: Wer auf der Suche nach einem Werkzeug für Sicherheit im eigenen RZ ist, sollte Wazuh ausgiebig evaluieren.

Den kompletten Test finden Sie in Ausgabe 10/2023 ab Seite 14 oder in unserem Heftarchiv.

ln/jp/Martin Gerhard Loschwitz