Lesezeit

2 Minuten

Ermittlung der im Netzwerk integrierten IT-Ressourcen

Es gibt eine Menge guter Gründe, die im Netzwerk vorhandenen IT-Ressourcen zu ermitteln. Ganz vorn steht sicher die Frage nach den Kosten, gefolgt von der Frage, was eigentlich alles so läuft und was abgeschaltet werden kann. Einer der nächsten Punkte ist es herauszufinden, was im Bestand ist, welche Lizenzen in Verwendung sind, und wo was installiert ist. Ein weiterer nicht unwichtiger Grund ist die Dokumentation. In diesem Beitrag lesen Sie, welche Möglichkeiten sich zur Inventarisierung anbieten.

Die gute alte Excel-Tabelle weist bei der Verwaltung der IT-Ressourcen erhebliche Aktualitätsprobleme auf. Eine Überarbeitung findet im Regelfall in Schüben statt (meist nach Auftreten eines Fehlers) und ist selten auf dem neuesten Stand. Dies ist besonders im Hinblick auf gesetzliche Anforderungen nicht akzeptabel. Aus diesem Grund benötigen Sie zur Ermittlung und zur Verwaltung der IT-Ressourcen ein strukturiertes Vorgehen und ein paar Werkzeuge. Das wichtigste hierbei ist eine gründliche Vorbereitung.

Passieren schon hier Fehler, kann die Ermittlung der IT-Ressourcen sehr schnell vergeblich gewesen sein und unbrauchbare Ergebnisse liefern. Vorab aber noch ein paar Grundlagen zu in Netzwerken verbauten Komponenten: Es gibt im Netzwerk bestimmte Bestandteile, die kontinuierlich Wissen über das lokale Segment beziehungsweise das jeweilige Netzwerk vorhalten. Dies sind Layer 2- oder auch Layer 3-Switches, Router und unter Einschränkungen auch jeder Host.

Vorhandene Informationen nutzen

Die Layer 2-Switches enthalten lokale Tabellen, die zur Kommunikationsweiterleitung benötigt werden. Layer 2-Switches verbinden einzelne Segmente auf Schicht 2 und ermöglichen so die Kommunikation über mehrere einzelne Kabelsegmente (CAT 5- oder CAT 6- Kabel) hinweg. Hierzu ist für jedes angeschlossene Kabelsegment eine Tabelle notwendig, in der die angeschlossenen Endgeräte verzeichnet sind. Diese Tabellen werden Forwarding Database genannt und bilden gemeinsam mit den ARP-Tabellen der angeschlossenen Endgeräte die Basis für die Kommunikation auf dem Layer 2 beziehungsweise innerhalb einer Netzwerk-Brücke oder Broadcast Domain.

Bei den Layer 3-Switches kommen noch weitere Informationsinhalte hinzu. Grundsätzlich ist jeder Layer 3- Switch von der Funktion her ein Layer 2-Switch mit aufgesatteltem Routing. Die zusätzlichen Informationen resultieren aus den für das Routing benötigten Routing-Tabellen. In diesen Tabellen wird verzeichnet, über welches Netzwerkinterface welches Netzwerk zu erreichen ist.

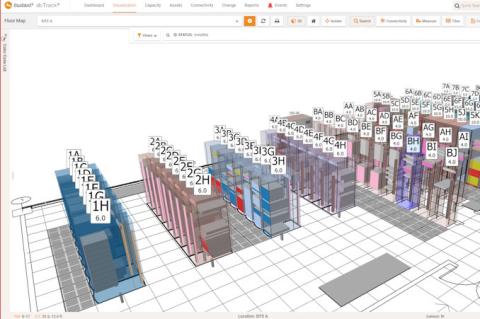

Bild 1: Die Auswahl der möglichen Maps für Layer 2 und 3

Jedes TCP/IP-fähige Betriebssystem (beispielsweise alle Windows-Versionen ab Windows 3.1, alle Unix-Derivate, Mac OS ab Version 8 et cetera) verfügt über eine lokale Routing-Tabelle. Diese ist zwingend für die Kommunikation auf Layer 3 nötig. Ebenso ist jedes Betriebssystem im Besitz einer lokalen ARP-Tabelle. Diese ist – wie bei den Layer 2-Switches – zwingend Voraussetzung für die Kommunikation auf dem lokalen Segment. Bei einem Windows- Rechner erhalten Sie beispielsweise Einblick in die lokale ARP-Tabelle mit dem Kommando arp -a oder in die lokale Routing-Tabelle mit dem Kommando netstat -rn.

Nehmen Sie all diese Informationen zusammen, so stellt sich ein Layer 3-Switch beziehungsweise eine entsprechende Netzwerkkomponente mit Routing-Funktion (das kann auch ein Unix-Host mit zwei Netzwerkinterfaces sein) als idealer Startpunkt für unser Vorhaben dar. Um diese Routingfähige Komponente zu erreichen, muss im Regelfall nur die lokale Routing-Tabelle ausgelesen werden. Jetzt fehlt nur noch die Erlaubnis, diese Informationen auch einzusammeln.

SNMP vs. WMI

Innerhalb der Unix-Welt gibt es hierfür das Simple Network Management Protocol (SNMP). Um Zugriff auf diese Informationen zu erhalten, benötigen Sie ein Passwort, das beim SNMP "Community String" heißt. Von den verfügbaren vier Versionen des SNMP-Protokolls (1, 2, 2c und 3) kommt heute am häufigsten die Version 2c zum Einsatz. Bei allen Versionen werden grundsätzlich zwei Unterscheidungen getroffen: die Read-only Community "public" und die Write Community "private". Wie der Name schon sagt, unterstützen diese entweder den nur lesenden Zugriff oder auch den Schreibzugriff. Da diese Communities weltweit bekannt sind, sollten Sie als verantwortungsvoller Administrator nach der Inbetriebnahme einer entsprechenden Komponente die Communities auf neue Werte setzen. Sonst ist unter Umständen die IT-Sicherheit des Netzwerks nicht gewährleistet.

Bild 2: Beispiel für eine Layer 2-Map

Unter Windows müssen Sie eventuell erst noch das SNMP-Protokoll über die System- CD nachladen. Microsoft hat anstatt des SNMP-Protokolls eine eigene Implementierung zur Verwaltung der Windows- Rechner entwickelt und liefert diese standardmäßig aus. Die so genannte Windows Management Instrumentation (WMI) stellt eine Weiterentwicklung des Common Information- Modells dar. Vergleichbar zum SNMP-Protokoll benötigt der Administrator bei WMI ein entsprechendes Windows- oder Systemadministrator-Kennwort.

Beide, die SNMP Community und das Windows Administrator-Passwort, sind im Regelfall nur den Verantwortlichen des Netzwerkes bekannt. Zur Verwaltung der IT-Ressourcen beginnen Sie zunächst mit dem Auslesen des "Default Gateways" aus der lokalen Routing-Tabelle. Anschließend wird dieser Router per SNMP oder WMI untersucht. In unserem Beispiel verfügt das Default Gateway über die IP-Adresse 192.168.1.1. Nach dem Aufbau einer Verbindung zu diesem Gerät lässt sich die Routing-Tabelle gezielt auslesen. Klappt das nicht, versuchen Sie es mit der Forwarding Database.

Michael Engelhardt/dr/ln

Passieren schon hier Fehler, kann die Ermittlung der IT-Ressourcen sehr schnell vergeblich gewesen sein und unbrauchbare Ergebnisse liefern. Vorab aber noch ein paar Grundlagen zu in Netzwerken verbauten Komponenten: Es gibt im Netzwerk bestimmte Bestandteile, die kontinuierlich Wissen über das lokale Segment beziehungsweise das jeweilige Netzwerk vorhalten. Dies sind Layer 2- oder auch Layer 3-Switches, Router und unter Einschränkungen auch jeder Host.

Vorhandene Informationen nutzen

Die Layer 2-Switches enthalten lokale Tabellen, die zur Kommunikationsweiterleitung benötigt werden. Layer 2-Switches verbinden einzelne Segmente auf Schicht 2 und ermöglichen so die Kommunikation über mehrere einzelne Kabelsegmente (CAT 5- oder CAT 6- Kabel) hinweg. Hierzu ist für jedes angeschlossene Kabelsegment eine Tabelle notwendig, in der die angeschlossenen Endgeräte verzeichnet sind. Diese Tabellen werden Forwarding Database genannt und bilden gemeinsam mit den ARP-Tabellen der angeschlossenen Endgeräte die Basis für die Kommunikation auf dem Layer 2 beziehungsweise innerhalb einer Netzwerk-Brücke oder Broadcast Domain.

Bei den Layer 3-Switches kommen noch weitere Informationsinhalte hinzu. Grundsätzlich ist jeder Layer 3- Switch von der Funktion her ein Layer 2-Switch mit aufgesatteltem Routing. Die zusätzlichen Informationen resultieren aus den für das Routing benötigten Routing-Tabellen. In diesen Tabellen wird verzeichnet, über welches Netzwerkinterface welches Netzwerk zu erreichen ist.

Bild 1: Die Auswahl der möglichen Maps für Layer 2 und 3

Jedes TCP/IP-fähige Betriebssystem (beispielsweise alle Windows-Versionen ab Windows 3.1, alle Unix-Derivate, Mac OS ab Version 8 et cetera) verfügt über eine lokale Routing-Tabelle. Diese ist zwingend für die Kommunikation auf Layer 3 nötig. Ebenso ist jedes Betriebssystem im Besitz einer lokalen ARP-Tabelle. Diese ist – wie bei den Layer 2-Switches – zwingend Voraussetzung für die Kommunikation auf dem lokalen Segment. Bei einem Windows- Rechner erhalten Sie beispielsweise Einblick in die lokale ARP-Tabelle mit dem Kommando arp -a oder in die lokale Routing-Tabelle mit dem Kommando netstat -rn.

Nehmen Sie all diese Informationen zusammen, so stellt sich ein Layer 3-Switch beziehungsweise eine entsprechende Netzwerkkomponente mit Routing-Funktion (das kann auch ein Unix-Host mit zwei Netzwerkinterfaces sein) als idealer Startpunkt für unser Vorhaben dar. Um diese Routingfähige Komponente zu erreichen, muss im Regelfall nur die lokale Routing-Tabelle ausgelesen werden. Jetzt fehlt nur noch die Erlaubnis, diese Informationen auch einzusammeln.

SNMP vs. WMI

Innerhalb der Unix-Welt gibt es hierfür das Simple Network Management Protocol (SNMP). Um Zugriff auf diese Informationen zu erhalten, benötigen Sie ein Passwort, das beim SNMP "Community String" heißt. Von den verfügbaren vier Versionen des SNMP-Protokolls (1, 2, 2c und 3) kommt heute am häufigsten die Version 2c zum Einsatz. Bei allen Versionen werden grundsätzlich zwei Unterscheidungen getroffen: die Read-only Community "public" und die Write Community "private". Wie der Name schon sagt, unterstützen diese entweder den nur lesenden Zugriff oder auch den Schreibzugriff. Da diese Communities weltweit bekannt sind, sollten Sie als verantwortungsvoller Administrator nach der Inbetriebnahme einer entsprechenden Komponente die Communities auf neue Werte setzen. Sonst ist unter Umständen die IT-Sicherheit des Netzwerks nicht gewährleistet.

Bild 2: Beispiel für eine Layer 2-Map

Unter Windows müssen Sie eventuell erst noch das SNMP-Protokoll über die System- CD nachladen. Microsoft hat anstatt des SNMP-Protokolls eine eigene Implementierung zur Verwaltung der Windows- Rechner entwickelt und liefert diese standardmäßig aus. Die so genannte Windows Management Instrumentation (WMI) stellt eine Weiterentwicklung des Common Information- Modells dar. Vergleichbar zum SNMP-Protokoll benötigt der Administrator bei WMI ein entsprechendes Windows- oder Systemadministrator-Kennwort.

Beide, die SNMP Community und das Windows Administrator-Passwort, sind im Regelfall nur den Verantwortlichen des Netzwerkes bekannt. Zur Verwaltung der IT-Ressourcen beginnen Sie zunächst mit dem Auslesen des "Default Gateways" aus der lokalen Routing-Tabelle. Anschließend wird dieser Router per SNMP oder WMI untersucht. In unserem Beispiel verfügt das Default Gateway über die IP-Adresse 192.168.1.1. Nach dem Aufbau einer Verbindung zu diesem Gerät lässt sich die Routing-Tabelle gezielt auslesen. Klappt das nicht, versuchen Sie es mit der Forwarding Database.

Seite 1 von 2 Nächste Seite>>

Michael Engelhardt/dr/ln