Lesezeit

2 Minuten

Seite 2 - Ermittlung der im Netzwerk integrierten IT-Ressourcen

Die dabei ermittelten Informationen werden zur weiteren Verarbeitung in einer Datenbank abgelegt. Die Struktur der Routing-Tabelle ist im RFC 1354 beschrieben, die Forwarding Database im RFC 1286.Anhand der Forwarding Database ermitteln Sie in den jeweiligen Segmenten die aktuellen Kommunikationsteilnehmer mit ihrer MAC-Adresse. Die Routing-Tabelle ermöglicht Ihnen die Erkennung aller Netzwerksegmente. Ebenso erkennen Sie aufgrund der lokalen ARP-Tabelle die verschiedenen IP-Adressen in den jeweiligen Netzwerksegmenten.

Somit befindet sich jetzt in unserer Datenbank eine Liste mit gültigen Netzwerksegmenten und IP-Adressen. Im nächsten Schritt wird die Liste mit den vorhandenen IP-Adressen nach dem vorherigen Muster abgearbeitet. Jede neue oder unbekannte IP-Adresse kommt in die Datenbank und wird später eingehend untersucht.

Auswerten der Informationen

Gehen Sie kontinuierlich nach diesem Muster vor, erhalten Sie eine Liste von Geräten, die für die Verwaltung der IT-Ressourcen die notwendigen Informationen liefern. Nun können Sie sich an die Auswertung der vorhandenen Informationen machen. Haben Sie alle Netzwerksegmente erfasst und alle Informationen ausgewertet, erfolgt die Klassifikation der gefundenen oder ermittelten IT-Ressourcen. Mit dem SNMP-Protokoll beziehungsweise WMI lassen sich die Hersteller-spezifischen Informationen individuell auslesen. Eine wichtige Informationsquelle sind die MAC-Adressen, da für diese eine internationale eindeutige Vergabe je Hersteller besteht. Von der MAC-Adresse lässt sich auf den Hersteller des Netzwerkinterfaces schließen.

Abhängig von der gewählten Klassifikation – beispielsweise Clients (Windows und Unix), Server (Windows und Unix) oder Drucker – lässt sich dadurch bereits ein guter Überblick über den aktuellen Bestand der IT-Ressourcen gewinnen und mit vertretbarem Aufwand aktuell halten. Dabei gilt es zu beachten, dass nur Endgeräte oder Netzwerkkomponenten erfasst sind, die in einem definierten Zeitfenster über das Netzwerk kommuniziert haben. Hat ein Endgerät über einen längeren Zeitraum keine Kommunikation aufgebaut (da beispielsweise ausgeschaltet), so verschwindet der entsprechende Eintrag nach einer definierten Zeit aus der Forwarding Database und das betreffende Endgerät ist nicht mehr zu finden.

Suche nach inaktiven Komponenten

Zum Auffinden aller aktiven beziehungsweise eingeschalteten Endgeräte wird je Netzwerksegment zuerst ein so genannter Ping Scan auf die im Netzwerksegment möglichen IP-Adressen ausgeführt. Dabei werden alle möglichen IP-Adressen in dem jeweiligen Netzwerk angepingt. Durch die Funktionen des Local ARPs und des ICMP Replys wachen etliche Endgeräte auf und der nachfolgende Scan kann sie erfassen.

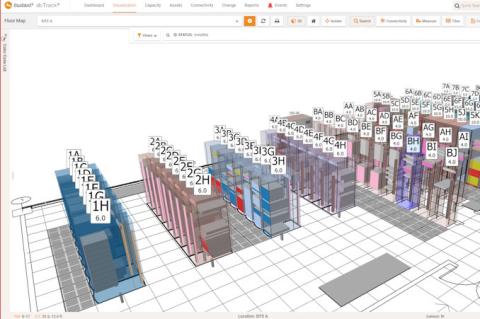

Bild 3: Ein Switch mit angeschlossenen Endgeräten, schematisch über grüne Linien dargestellt

Ein Scan-Prozess ohne einen Netzwerkspezifischen Ping Scan erfasst im Regelfall nur 60 bis 70 Prozent der vorhandenen Endgeräte. Durch den Ping Scan steigt diese Rate im Regelfall auf 80 Prozent und mehr. Ein Teil der Endgeräte – meistens PC oder Geräte für spezielle Anwendungen – wird häufig abgeschaltet oder nur für spezifische Tätigkeiten eingeschaltet. Hier hilft ein Gespräch mit dem zuständigen Systemadministrator weiter.

Wiederkehrende Erfassung

Einmalige Netzwerkaufnahmen sind im Sinne einer Bestandsaufnahme sinnvoll, aber nur eine Momentaufnahme. Daher empfiehlt es sich, die Netzwerkaufnahme kontinuierlich durchzuführen. Hierfür stehen die Scheduler-Funktionen, in der Unix-Welt auch als Cron Job bekannt, zur Verfügung. Jede Nacht (beispielsweise um 22.00 Uhr) und jeden Tag (beispielsweise um 10.00 Uhr) läuft ein entsprechender Netzwerk-Scan. Mit dem nächtlichen Suchlauf wird dann die Dokumentation aktualisiert und mit dem täglichen Scan die Bestandsaufnahme bei den PCs durchgeführt. Darüber hinaus haben Sie die Möglichkeit, festzustellen, ob alle PCs die notwendigen Hotfixes installiert haben.

Neben den Reports ist auch eine aktuelle Dokumentation der Netzwerkkomponenten für das Management und die Fehlersuche wichtig. Um die Aktualität der Dokumentation zu überprüfen, müssen Sie einige Stichproben auf der Datenbank ausführen. Hier geht es im Kern um die folgenden Fragen:

Auf Basis der aktueller Pläne und Reports ist die Verwaltung der IT-Ressourcen im Netzwerk zuverlässig möglich. Es gibt eine Reihe von Tools in allen Preisklassen, die Sie als Administrator bei diesen Fragenstellungen zuverlässig unterstützen. Unabhängig von den eingesetzten Tools müssen Sie die Grundkonzepte verstanden haben und richtig anwenden, wenn Sie zuverlässige Ergebnisse erzielen möchten.

Michael Engelhardt/dr/ln

Somit befindet sich jetzt in unserer Datenbank eine Liste mit gültigen Netzwerksegmenten und IP-Adressen. Im nächsten Schritt wird die Liste mit den vorhandenen IP-Adressen nach dem vorherigen Muster abgearbeitet. Jede neue oder unbekannte IP-Adresse kommt in die Datenbank und wird später eingehend untersucht.

Auswerten der Informationen

Gehen Sie kontinuierlich nach diesem Muster vor, erhalten Sie eine Liste von Geräten, die für die Verwaltung der IT-Ressourcen die notwendigen Informationen liefern. Nun können Sie sich an die Auswertung der vorhandenen Informationen machen. Haben Sie alle Netzwerksegmente erfasst und alle Informationen ausgewertet, erfolgt die Klassifikation der gefundenen oder ermittelten IT-Ressourcen. Mit dem SNMP-Protokoll beziehungsweise WMI lassen sich die Hersteller-spezifischen Informationen individuell auslesen. Eine wichtige Informationsquelle sind die MAC-Adressen, da für diese eine internationale eindeutige Vergabe je Hersteller besteht. Von der MAC-Adresse lässt sich auf den Hersteller des Netzwerkinterfaces schließen.

Abhängig von der gewählten Klassifikation – beispielsweise Clients (Windows und Unix), Server (Windows und Unix) oder Drucker – lässt sich dadurch bereits ein guter Überblick über den aktuellen Bestand der IT-Ressourcen gewinnen und mit vertretbarem Aufwand aktuell halten. Dabei gilt es zu beachten, dass nur Endgeräte oder Netzwerkkomponenten erfasst sind, die in einem definierten Zeitfenster über das Netzwerk kommuniziert haben. Hat ein Endgerät über einen längeren Zeitraum keine Kommunikation aufgebaut (da beispielsweise ausgeschaltet), so verschwindet der entsprechende Eintrag nach einer definierten Zeit aus der Forwarding Database und das betreffende Endgerät ist nicht mehr zu finden.

Suche nach inaktiven Komponenten

Zum Auffinden aller aktiven beziehungsweise eingeschalteten Endgeräte wird je Netzwerksegment zuerst ein so genannter Ping Scan auf die im Netzwerksegment möglichen IP-Adressen ausgeführt. Dabei werden alle möglichen IP-Adressen in dem jeweiligen Netzwerk angepingt. Durch die Funktionen des Local ARPs und des ICMP Replys wachen etliche Endgeräte auf und der nachfolgende Scan kann sie erfassen.

Bild 3: Ein Switch mit angeschlossenen Endgeräten, schematisch über grüne Linien dargestellt

Ein Scan-Prozess ohne einen Netzwerkspezifischen Ping Scan erfasst im Regelfall nur 60 bis 70 Prozent der vorhandenen Endgeräte. Durch den Ping Scan steigt diese Rate im Regelfall auf 80 Prozent und mehr. Ein Teil der Endgeräte – meistens PC oder Geräte für spezielle Anwendungen – wird häufig abgeschaltet oder nur für spezifische Tätigkeiten eingeschaltet. Hier hilft ein Gespräch mit dem zuständigen Systemadministrator weiter.

Wiederkehrende Erfassung

Einmalige Netzwerkaufnahmen sind im Sinne einer Bestandsaufnahme sinnvoll, aber nur eine Momentaufnahme. Daher empfiehlt es sich, die Netzwerkaufnahme kontinuierlich durchzuführen. Hierfür stehen die Scheduler-Funktionen, in der Unix-Welt auch als Cron Job bekannt, zur Verfügung. Jede Nacht (beispielsweise um 22.00 Uhr) und jeden Tag (beispielsweise um 10.00 Uhr) läuft ein entsprechender Netzwerk-Scan. Mit dem nächtlichen Suchlauf wird dann die Dokumentation aktualisiert und mit dem täglichen Scan die Bestandsaufnahme bei den PCs durchgeführt. Darüber hinaus haben Sie die Möglichkeit, festzustellen, ob alle PCs die notwendigen Hotfixes installiert haben.

Neben den Reports ist auch eine aktuelle Dokumentation der Netzwerkkomponenten für das Management und die Fehlersuche wichtig. Um die Aktualität der Dokumentation zu überprüfen, müssen Sie einige Stichproben auf der Datenbank ausführen. Hier geht es im Kern um die folgenden Fragen:

- Wurden alle Switches erfasst?

- Wurden die Trunk-Verbindungen zwischen den Switches korrekt erfasst?

- Wurden die Trunk-Verbindungen korrekt als Access oder als Trunk erfasst?

Auf Basis der aktueller Pläne und Reports ist die Verwaltung der IT-Ressourcen im Netzwerk zuverlässig möglich. Es gibt eine Reihe von Tools in allen Preisklassen, die Sie als Administrator bei diesen Fragenstellungen zuverlässig unterstützen. Unabhängig von den eingesetzten Tools müssen Sie die Grundkonzepte verstanden haben und richtig anwenden, wenn Sie zuverlässige Ergebnisse erzielen möchten.

<<Vorherige Seite Seite 2 von 2

Michael Engelhardt/dr/ln