Im Test: Netzwerksegmentierung mit Illumio

Sicherheitsprodukte haben dank Ransomware & Co. Hochkonjunktur. Administratoren in der IT-Security tun alles Erdenkliche, um Angriffe zu unterbinden oder zumindest möglichst früh zu erkennen und deren Ausbreitung zu verhindern. Insbesondere Letzteres hat sich Illumio mit seiner gleichnamigen Segmentierungsplattform auf die Fahne geschrieben. Wir haben uns Illumio Endpoint, ein Produkt der Zero-Trust-Segmentierungsplattform von Illumio, im Test genauer angeschaut und waren vor allem von der übersichtlichen Darstellung des Netzwerkverkehrs angetan.

In der klassischen IT-Sicherheit heißt Segmentierung vor allem das Erstellen von VLANs und die Definition eines ausgeklügelten Regelwerks für die Firewall. Der Aufwand dafür ist aber relativ groß und trotzdem würde sich das Ausbreiten eines Ransomware-Angriffs in einem Segment nur schwer unterbinden lassen.

Illumio zieht die Segmentierungslogik auf die Endgeräte und definiert äußerst granular, wer mit wem worüber kommunizieren darf. Sollte es zu einem Angriff kommen, soll die Plattform die Ausbreitung innerhalb von Minuten verhindern. Um das zu erreichen, scannt und vor allem virtualisiert das Werkzeug die gesamte Kommunikation und den Datenverkehr zwischen den Endgeräten und dem Internet in einer Konsole.

Dem Tool geht es dabei nicht primär um die Erkennung am Client, sondern um die Begrenzung der Ausbreitung. Es ersetzt somit nicht einen EDR-Client (Endpoint Detection and Response), sondern ergänzt das Sicherheitsportfolio im Unternehmen.

Segmentierung mit Illumio Endpoint

Das getestete Produkt zur Zero-Trust-Segmentierung – Illumio Endpoint – besteht aus den zwei Schlüsselkomponenten "Policy Computer Engine" (PCE) und dem "Virtual Enforcement Node" (VEN). Bei der PCE handelt es sich um die serverseitige Plattform von Illumio. Sie ist der Controller für die Segmentierungsrichtlinien und der zentrale Manager für den VEN. Letzterer ist der eigentliche Agent, der auf den Endgeräten installiert wird. Für Systeme, auf denen sich kein Agent installieren lässt, konnten wir in der PCE nicht verwaltete Workloads erstellen, um den Datenverkehr darzustellen und in Richtlinien zu verwenden.

Illumio bezeichnet Geräte gemeinhin als Workloads. Dabei wird zwischen Servern (Illumio Core) und Endpoints (Illumio Endpoint) unterschieden. Grundsätzlich können Workloads auf jeder Infrastruktur laufen (On-Premise auf Hardware oder virtualisiert, im Datacenter oder auch als IaaS in der Cloud). Illumio Endpoint unterstützt dabei die gängigen Windows- und macOS-Betriebssysteme, während Illumio Core die Lösung auf Servern wie zum Beispiel Windows Server oder allen gängigen Unix-Plattformen bereitstellt.

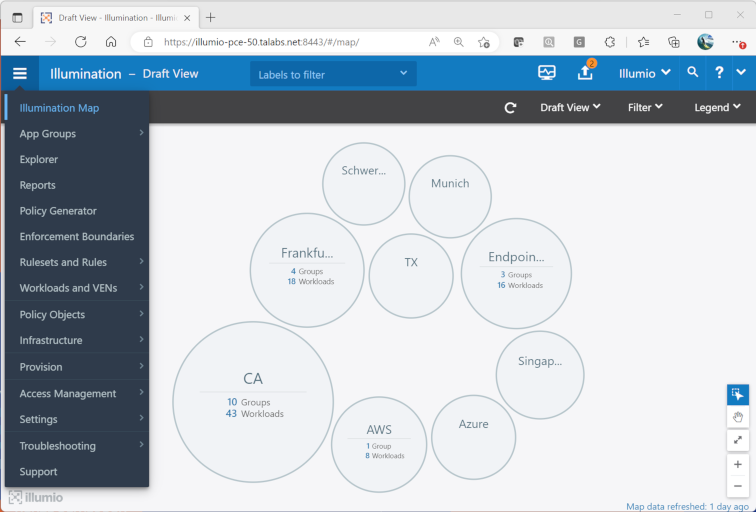

Die PCE ist über einen Browser aufrufbar und auch die Konfiguration erfolgt dort. Nach der Anmeldung wurde uns die bereits gut gefüllte "Illumination Map" angezeigt. Oben links steht das Hauptmenü bereit, das sich aus diversen Unterpunkten (Bild 1) zusammensetzt. Oben rechts über das Monitor-Symbol mit Pulskurve gelangten wir zur Health-Übersicht, die sowohl technische Daten wie CPU- und Speicherauslastung aufzeigt, aber auch Statusinformation zur Anwendung selbst liefern. Rechts daneben ist in der Inbox mit Pfeil zu sehen, ob noch Regeln zu Übernahme in den Livebetrieb warten. Ebenfalls oben rechts sind Informationen zum eigenen Profil, die Suche und die Hilfe abrufbar.

Verkehrsströme im Blick behalten

Ein Workload wird mithilfe der Installation von VEN auf dem Endpunkt mit der PCE gekoppelt. Der VEN kann dann die native Host-Firewall des Workloads verwalten. Ein Endpunkt, auf dem ein VEN installiert ist, wird dann als verwalteter Workload bezeichnet. Der VEN kann in verschiedenen Modi laufen: Beim Status "Idle" übernimmt der VEN nicht die Kontrolle über die hostbasierte Firewall des Workloads und meldet alle zehn Minuten einen Netstat-Snapshot.

Der Status "Illuminated" kommt im Testmodus zum Einsatz. Dabei steuert der VEN die hostbasierte Firewall und meldet alle zehn Minuten Echtzeit-Traffic-Rollups an die PCE. Illumio lässt in diesem Status den gesamten Datenverkehr zum Workload zu. Aktiv wird der VEN erst im Status "Enforced". Die Illumio-Regeln, die für den Workload bereitgestellt wurden, finden dann Anwendung – alle anderen Daten werden verworfen.

Grundsätzlich verfolgt Illumio den Whitelisting-Ansatz, sodass nur erlaubter Verkehr zugelassen ist. Durch Regeln lässt sich die Logik umkehren, sodass nur unerwünschter Datenverkehr weggeblockt wird. Gerade in der Start- und Lernphase ist das der Kompromiss, um die Datenströme kennenzulernen, aber direkt unerwünschte Datenströme aussieben zu können.

Illumio bezeichnet den Netzwerkverkehr in der Umgebung als Verkehrsströme (Traffic Flow), der zwischen VENs und anderen Einheiten in Ihrem Netzwerk fließt. Diese Verkehrsströme werden in der PCE verarbeitet und abgeglichen. Wenn die PCE den Verkehrsfluss nicht mit einem Objekt abgleichen kann, meldet sie den Verkehr als unbekannt und zeigt ein Wolkensymbol in den Visualisierungskarten an.

Den Datenverkehr unterteilt Illumio nach Endpunkten in "Provider" und "Consumer". Der Provider ist dabei das Ziel, während der Consumer der Quelle entspricht. Illumio hält sich hier nicht an die bewährte Benamung in Source und Destination, wodurch es bei uns im Test zunächst zu etwas Verwirrung kam. In den Karten der PCE-Webkonsole zeigt die Pfeilspitze immer auf den Provider (Ziel).

Dabei werden verschiedene Arten von Datenverkehr erfasst. Für den erlaubten Datenverkehr existiert eine Regel und der Datenverkehr ist zulässig. Die PCE meldet den Datenverkehr als potenziell blockiert, wenn eine Regel, die ihn zulässt, entweder nicht vorhanden ist oder dem Workload nicht zur Verfügung gestellt wurde. Würde das VEN für diesen Endpunkt in den "Enforced Mode" laufen, wäre der Datenverkehr ebenfalls blockiert.

Alle Informationen auf einer Karte

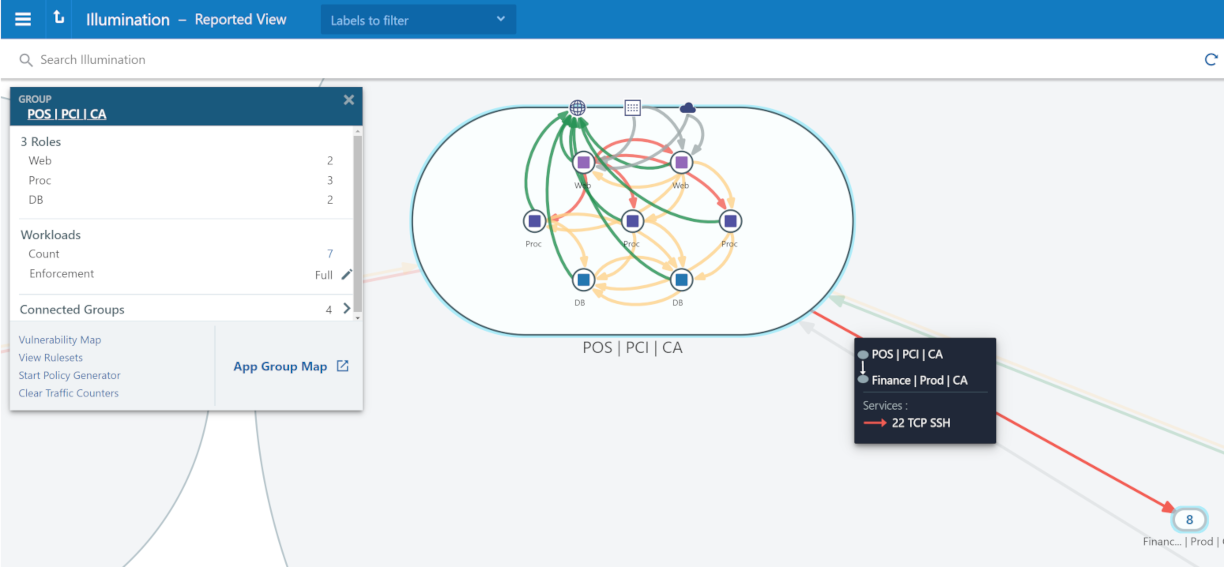

In der Kartenübersicht ist zunächst die "Location View" zu sehen. Diese Ansicht zeigt alle Endpunkte nach ihrem Location Label mit der Anzahl der enthalten App-Gruppen. Nach dem Klick auf eine Gruppe zoomt die Ansicht in die nächste Ebene und gibt mehr Details preis. In dieser "Group View" sind die verschiedenen App-Gruppen einer Location und der Traffic zwischen diesen ersichtlich.

Die Anzahl der enthaltenen Workloads wird über eine Nummer dargestellt. Mit einem Klick auf eine Gruppe öffnet sich die "Detail View". Diese zeigt die der Gruppe zugehörigen Workloads und den Datenverkehr. Kommunizieren die Workloads der Gruppe mit Workloads in anderen Gruppen, findet sich dies ebenfalls in der Darstellung. Dabei lassen sich zwei verbundene Gruppe auch zusammen erweitern, um Details zum Datenverkehr zwischen Endpunkten anzuzeigen.

Über den Pfeil oben links springt der Admin immer wieder eine Ebene zurück, bis die Location View wieder erreicht ist. In der Illumination Map sind die Elemente durch Form und Farbe mit zusätzlichen Informationen ausgestattet, sodass wir sehr schnell einen Eindruck über den Datenverkehr erhielten. Ein roter Pfeil bedeutet, dass ein Verkehr blockiert wurde, während der grüne Pfeil auf eine Erlaubnis zur Kommunikation verweist (Bild 2). Die Legende oben rechts gab uns einen schnellen Überblick über die verschiedenen Symbole. Bei einem Klickt einen Datenverkehr erscheinen rechts im "Command Panel" weitere Details zum Traffic. Über verschiedene Filter lässt sich Inhalt der Karte auf bestimmte Aspekte reduzieren.

Die Illumio Map kennt zwei verschieden Ansichten – die "Reported View" und die "Draft View". Die "Reported View" zeigt die von den Workloads gemeldete Richtlinienabdeckung an, sodass sich der aktuelle Status der bereitgestellten Richtlinie überprüfen lässt. In dieser Ansicht erscheint der Datenverkehr als rote oder grüne Linie. Eine grüne bedeutet, dass der VEN eine explizite Regel hatte, die den Datenverkehr zuließ, als der Verbindungsaufbau erfolgte. Eine rote Linie heißt, dass der VEN keine explizite Regel hatte, um den Verkehr zu erlauben. Dies macht die tatsächliche Verkehrsabwicklung gut sichtbar.

Die Ansicht "Draft View" bringt die potenziellen Auswirkungen der Richtlinienentwürfe auf den Schirm, sodass sich prüfen lässt, was passiert, wenn Änderungen bereitgestellt werden. Eine grüne Linie steht wieder dafür, dass die PCE eine explizite Regel hat, entweder in einem Richtlinienentwurf oder in einer aktiven Richtlinie, um den Verkehr zu erlauben. Eine rote Linie bedeutet, dass die PCE keine explizite Regel hatte. Diese Ansicht hilft somit, das Verhalten vorab zu testen und zu verstehen.

Die Ansicht "Reported" ist eine reine Darstellungskarte. Alle Regelsätze, die für Workloads gelten, lassen sich hier anzeigen. Um Regeln hinzuzufügen, ist hingegen das Wechseln in die Ansicht "Draft" nötig. "Reported" spiegelt nicht sofort die neuesten Änderungen an der Richtlinie wider. Eine Aktualisierung erfolgt erst, nachdem eine Änderung an der Richtlinie bereitgestellt wurde und neue Verkehrsflüsse vom VEN gemeldet werden. Der Wechsel zwischen den beiden Ansichten erfolgt oben rechts in der Kartenansicht. Insgesamt empfanden wir die Sichttiefe und die Aufbereitung als sehr positiv.

Regelwerk anpassen und mit Labels gruppieren

In der Map lassen sich über einen Klick auf einen Datenverkehr vorhandene Regeln einfach anzeigen, aber auch neue Regeln erstellen. Hierzu mussten wir nur auf die Verkehrsverbindungen klicken und den Link "Add Rule" auswählen, um den Verkehr zwischen ausgewählten Rollen zuzulassen.

In einem kleinen Fenster werden nun alle Daten der Verbindung übernommen und die Regel ließ sich direkt speichern. Ist eine Regel erstellt, ist diese noch nicht direkt aktiviert, sondern wir mussten sie zunächst provisionieren. Zu den offenen Regeln gelangten wir über das Hauptmenü und den Punkt "Draft Changes" oder das Upload Symbol oben rechts. Die zu übernehmenden Regeln sind dabei min der Übersicht zu markieren und entsprechend freizugeben.

Eine App-Gruppe ist eine logische Gruppierung von Workloads. Um einen Endpunkt einer App-Gruppe zuzuordnen, ist dem Workload ein Label zuzuordnen. Im Menü gibt es hierzu den Punkt "App Groups", in dem auch eine "App Group Map" und die "App Group List" zu finden sind. In der App-Gruppenkarte wählten wir zunächst eine Gruppe aus. Damit lässt sich schnell auf bestimmte Workloads zugreifen und der Datenverkehr mit der Regelabdeckung anzeigen. In dem horizontalen Menü lassen sich ebenfalls die Mitglieder der Gruppe, die Regeln und ein Policy Generator, Vulnerabilities und der Explorer aufrufen.

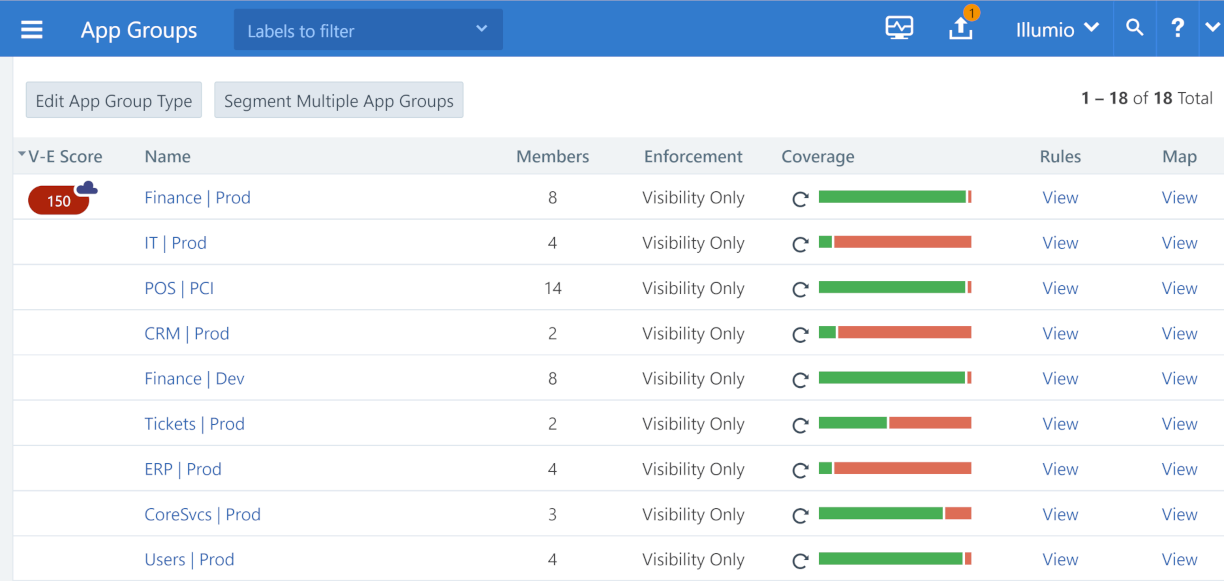

In der "App Group List" tauchen zunächst die verschiedenen Anwendungsgruppen auf (Bild 3), von hier gelangten wir ebenfalls zur Karte. Es wird aber auch Richtlinienabdeckung bezogen auf die Gruppe angezeigt. Labels spielen aber nicht nur bei den Apps eine Rolle. Jeder Workload wird auch mit einem Label für die Location, dem Environment und der Rolle zugeordnet. Durch die verschiedenen Labels lassen sich somit Ansichten flexibel erstellen, aber auch Regeln schnell anpassen.

Analysieren und blockieren

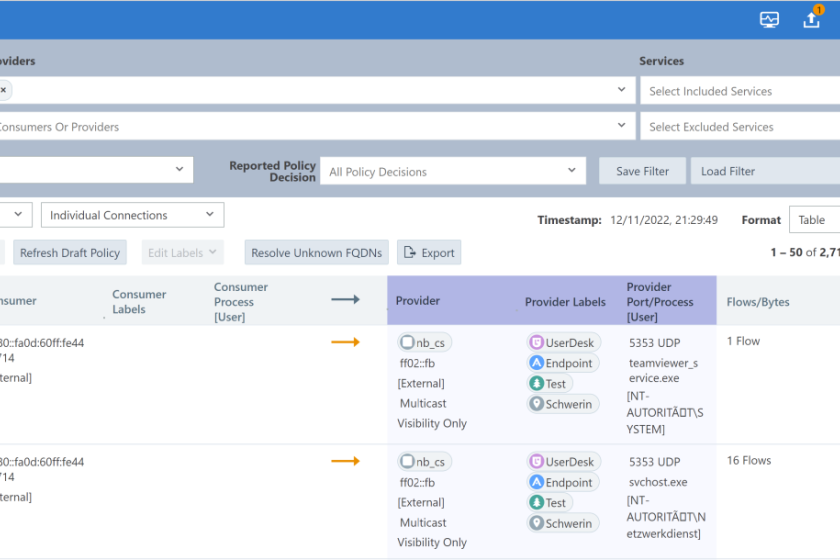

Neben der visuellen Aufbereitung steht auch ein ausführliches Analysewerkzeug mit dem Explorer zur Verfügung. Mit diesem kann der Datenverkehr nach Zeit, Port, Verbrauchern, Anbietern und Diensten gefiltert werden. Sucht der Admin mit dem Explorer nach Daten, kann er das nach Verkehrsflüssen zwischen Anbietern und Verbrauchern über einen bestimmten Zeitraum, über einen bestimmten Port und ein bestimmtes Protokoll tun. Filter lassen sich als Favoriten speichern, um regelmäßige Abfragen schneller durchzuführen. Der Explorer zeigt auch die zehn letzten Suchanfragen an.

In den meisten Fällen werden Sicherheitsrichtlinie für jede einzelne Anwendung Schritt für Schritt implementiert. Dieser Ansatz ist sehr erfolgreich, um Zero Trust für Umgebungen zu erreichen. Um nun auf ungeplante Sicherheitsanforderungen zu reagieren, wie etwa das Blockieren einer neuen Sicherheitsbedrohung oder die Begrenzung des Datenverkehrs zwischen der Unternehmenszentrale und einem neuen Geschäftsstandort, kommen sogenannte "Enforcement Boundaries" zum Einsatz. Diese können den Datenverkehr von der Kommunikation mit festgelegten Workloads unterbinden. Sie lassen sich mit Allow-List-Regeln kombinieren. Eine entsprechende Regel ist schnell eingebunden und bietet die Flexibilität, um Schwachstellen zügig und direkt zu blockieren.

Integriertes Schwachstellenmanagement

Illumio hat auf den Workloads nicht nur den Datenverkehr im Blick, sondern prüft die Workload auch auf Sicherheitslücken. Hierfür ist auch ein Schwachstellenmanagement in das Werkzeug integriert. Die entsprechenden Daten stammen dabei aus der "Qualys Cloud Platform" und werden gegen die vorhanden Workloads geprüft. Die Informationen fließen ebenfalls in eine Schwachstellenkarte, sodass potenzielle Angriffspfade schnell sichtbar werden. Es gibt auch eine "Exposure Score", die berechnet, wie anfällig ein Workload ist. Je niedriger dieser Wert ist, desto geringer ist die Wahrscheinlichkeit, dass ein bösartiger Akteur die Schwachstellen ausnutzen kann. Diese Informationen lassen sich für präzise Segmentierungsrichtlinien, aber auch bei der Priorisierung von Patches verwenden.

Fazit

Illumio bietet einen sehr detaillierten Blick auf den Datenverkehr und lässt diesen sehr einfach steuern. Die Plattform kann in einem Zero-Trust-Sicherheitskonzept neben Firewalls und Endpoint Protection ein wichtiger Baustein sein, um die Ausbreitung von Schadsoftware frühzeitig zu erkennen und zu unterbinden.

ln/Christian Schulenburg