Lesezeit

1 Minute

Sniffing in virtuellen Netzwerken

Immer wieder kommt es vor, dass beim Einrichten einer neuen Web-Applikation den Kollegen aus der Netzwerk-Security zwar mitgeteilt wird, mit welchen Diensten in welche Richtung die neue Anwendung kommunizieren soll. Nicht selten kommt es jedoch dazu, dass trotz korrekter Firewall-Konfiguration der Webservice nicht ansprechbar ist. Um zu ergründen, ob die gesendeten 'HTTP GET Requests' überhaupt ankommen, lassen sich gut Packet Sniffer einsetzen. Dies ist unter Berücksichtigung einiger Regeln auch in einer unter VMware virtualisierten Umgebung möglich.

Das Beschnüffeln von Datenpaketen in einem VLAN einer VMware-Umgebung funktioniert mit einem vNetwork Distributed Switch (vDS) besonders gut. Legen Sie hierzu eine virtuelle Maschine (VM) speziell zum Sniffing an, auf der Sie zum Beispiel WireShark installieren, um dann gezielt den Traffic einzelner oder mehrerer VLANs nachzuverfolgen. In einem geswitchten Netzwerk liegen Punkt zu Punkt-Verbindungen vor – das ist in einem virtuellen Netzwerk nicht anders. Dies bedeutet, dass der Netzwerkverkehr, der nicht dediziert für den Sniffer bestimmt ist, von diesem nicht eingesehen werden kann. Daher benötigen Sie einen virtuellen Netzwerkport im Promiscous-Modus. Damit lässt sich dann der gesamte Verkehr des VLANs mitschneiden.

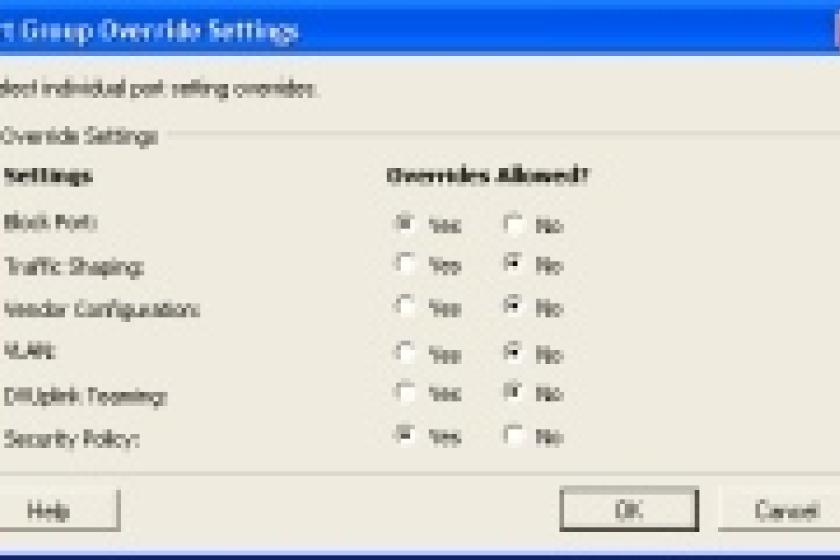

Aus sicherheitsorientierter Sicht wäre es jedoch fahrlässig, die komplette Portgruppe mir all Ihren Ports auf den Promiscous Mode zu setzen – jeder Nutzer in dieser Layer 2 Broadcast Domain wäre bei installiertem Paketsniffer dazu in der Lage, sämtlichen Datenverkehr untersuchen zu können. Aus diesem Grund bietet der vDS die Möglichkeit, die Port-Einstellungen bei "Portgruppen-Richtlinien" zu überschreiben. Das standardmäßige Verbieten des Promiscous Mode für die Ports innerhalb einer Portgruppe wird nach unten vererbt. Wollen Sie nun diese Beschränkung aufheben, müssen Sie die Standard Override Settings für diese Port-Gruppe verändern, so dass ein Port Override für VLAN-Security erlaubt ist.

Letztendlich müssen Sie dann nur noch die Sicherheitsporteinstellung der dedizierten Sniffer-VM verändern. Der große Vorteil eines vDS im Vergleich zu einem VMware Standard Switch liegt in seiner wesentlich höheren Granularität und damit verbesserter Sicherheit beim Sniffen. Die hier beschriebene Konfiguration funktioniert sowohl unter vSphere 4.x als auch unter dem neuen vSphere 5.

VMware/ln

Aus sicherheitsorientierter Sicht wäre es jedoch fahrlässig, die komplette Portgruppe mir all Ihren Ports auf den Promiscous Mode zu setzen – jeder Nutzer in dieser Layer 2 Broadcast Domain wäre bei installiertem Paketsniffer dazu in der Lage, sämtlichen Datenverkehr untersuchen zu können. Aus diesem Grund bietet der vDS die Möglichkeit, die Port-Einstellungen bei "Portgruppen-Richtlinien" zu überschreiben. Das standardmäßige Verbieten des Promiscous Mode für die Ports innerhalb einer Portgruppe wird nach unten vererbt. Wollen Sie nun diese Beschränkung aufheben, müssen Sie die Standard Override Settings für diese Port-Gruppe verändern, so dass ein Port Override für VLAN-Security erlaubt ist.

Letztendlich müssen Sie dann nur noch die Sicherheitsporteinstellung der dedizierten Sniffer-VM verändern. Der große Vorteil eines vDS im Vergleich zu einem VMware Standard Switch liegt in seiner wesentlich höheren Granularität und damit verbesserter Sicherheit beim Sniffen. Die hier beschriebene Konfiguration funktioniert sowohl unter vSphere 4.x als auch unter dem neuen vSphere 5.

VMware/ln