Lesezeit

2 Minuten

Seite 2 - Dienste und Benutzerrechte richtig einsetzen

Daraus ergibt sich, dass der Administrator (lokal oder der Domain) erst einmal explizit mit folgenden Benutzerrechten verbunden (hinzugefügt) werden sollte:

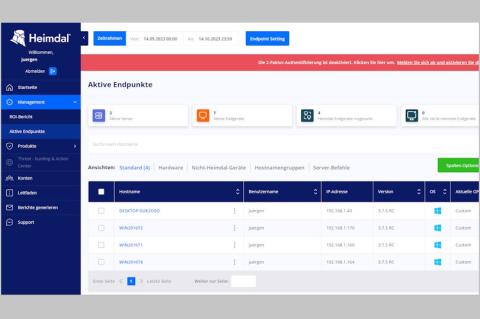

Bild 2: Die Lokalen Sicherheitseinstellungen bringen eine Liste der Benutzerrechte im System auf den Bildschirm

In der Regel muss jetzt der Administrator den Spooler-Dienst beenden (mittels net stopp spooler) und nach dem Verschwinden des Druckauftrages den Dienst wieder starten (mittels net start spooler).Wäre jedoch der Administrator berechtigt als "Teil des Betriebssystems" zu handeln, würde sich der Druckauftrag ohne Weiteres löschen lassen – ohne das aufwändige und oft problematische Beenden des Druck- Dienstes – zumal dabei die gesamte Druckerwarteschlange mit möglicherweise Dutzenden oder Hunderten von Druckaufträgen gelöscht wird.

Analog zu den Benutzerrechten, welche der Administrator nicht hat, wollen wir auch die Benutzerrechte untersuchen, welche den neuen Benutzer-Accounts durch das System zugewiesen wurden, wie auch die Rechte der Account-Gruppe "Jeder". Hierbei ist es von besonderer Bedeutung zu verstehen, welche Auswirkungen diese Rechte auf das System haben können. Speziell richten wir unser Augenmerk auf die Rechte "Ersetzen eines Tokens auf Prozessebene" und "Generieren von Sicherheitsüberwachungen".

Denken wir zurück an einige als "Hackertools" bezeichnete Programme zu Windows-NT-Zeiten, so sehen wir, dass gerade das Recht "Ersetzen eines Tokens auf Prozessebene" von diesen Tools verwendet wurde, um Vollzugriff auf die interne Benutzerkontendatenbank zu bekommen. Über das Recht "Generieren von Sicherheitsüberwachungen" lässt sich hingegen ein vollständiges Bewegungsprofil des Users auf dem jeweiligen Gerät erstellen.

Es geht uns in diesem Beitrag keineswegs um mögliche (und bei einer Standardkonfiguration vorkommende) Datenübertragungen in Richtung Microsoft, sondern vielmehr darum, potenzielle Schwachstellen aufzuzeigen, die mittels geeigneter Skripte abgefragt oder aktiviert werden können. Gerade in sicherheitsrelevanten Umgebungen ist die Kenntnis der im System laufenden Dienste und der dadurch offenen Bereiche des Systems viel wichtiger als das simple Vorhandensein einer Firewall, die bei Weitem nicht alle externen Zugriffe zu erkennen und blockieren vermag.

Zusätzlich untersuchen wir die Rechte der Account-Gruppe "Jeder", die in der genannten Form nicht in Verbindung mit den Rechten geführt werden sollte. Es ist wesentlich sinnvoller, jedes einzelne Systemrecht genau zu untersuchen und nur jene Benutzergruppen oder einzelne User mit dem jeweiligen Recht zu verbinden, welche tatsächlich die gewünschte und durch das Recht ermöglichte Zugriffsfreiheit im System haben sollen. Genauso verfahren Sie am besten mit dem expliziten Verweigern von User- oder Gruppen-Accounts mit bestimmten Rechten, wobei hier keineswegs die Gruppe "Jeder" (welche auch die Administratoren einschließt) aufgeführt werden sollte.

Fazit

Wann ist also konkret Handlungsbedarf gegeben und worin liegt der Vorteil auf Seiten des Administrators? Das gezielte Deaktivieren der Dienste spart Speicher, CPU- und Verwaltungszeit (im Problemfall) ein und steigert die Verfügbarkeit des Systems wesentlich. Aufkommende Probleme können Sie zudem schneller identifizieren und beheben sowie bekannte wie auch mögliche Sicherheitslücken schließen. Durch die Analyse und entsprechende Anpassung der Benutzerrechte erzielen Sie daneben eine Gleichstellung mit dem System, steigern die Sicherheit, verteilen gezielt Zugriffsrechte auf Systemebene und verhindern zugleich unbefugte Zugriffe auf Windows.

ln/jp/Nikolay Taschkow

- Als Dienst anmelden

- Anmelden als Stapelverarbeitungsauftrag

- Einsetzen als Teil des Betriebssystems

Bild 2: Die Lokalen Sicherheitseinstellungen bringen eine Liste der Benutzerrechte im System auf den Bildschirm

In der Regel muss jetzt der Administrator den Spooler-Dienst beenden (mittels net stopp spooler) und nach dem Verschwinden des Druckauftrages den Dienst wieder starten (mittels net start spooler).Wäre jedoch der Administrator berechtigt als "Teil des Betriebssystems" zu handeln, würde sich der Druckauftrag ohne Weiteres löschen lassen – ohne das aufwändige und oft problematische Beenden des Druck- Dienstes – zumal dabei die gesamte Druckerwarteschlange mit möglicherweise Dutzenden oder Hunderten von Druckaufträgen gelöscht wird.

Analog zu den Benutzerrechten, welche der Administrator nicht hat, wollen wir auch die Benutzerrechte untersuchen, welche den neuen Benutzer-Accounts durch das System zugewiesen wurden, wie auch die Rechte der Account-Gruppe "Jeder". Hierbei ist es von besonderer Bedeutung zu verstehen, welche Auswirkungen diese Rechte auf das System haben können. Speziell richten wir unser Augenmerk auf die Rechte "Ersetzen eines Tokens auf Prozessebene" und "Generieren von Sicherheitsüberwachungen".

Denken wir zurück an einige als "Hackertools" bezeichnete Programme zu Windows-NT-Zeiten, so sehen wir, dass gerade das Recht "Ersetzen eines Tokens auf Prozessebene" von diesen Tools verwendet wurde, um Vollzugriff auf die interne Benutzerkontendatenbank zu bekommen. Über das Recht "Generieren von Sicherheitsüberwachungen" lässt sich hingegen ein vollständiges Bewegungsprofil des Users auf dem jeweiligen Gerät erstellen.

Es geht uns in diesem Beitrag keineswegs um mögliche (und bei einer Standardkonfiguration vorkommende) Datenübertragungen in Richtung Microsoft, sondern vielmehr darum, potenzielle Schwachstellen aufzuzeigen, die mittels geeigneter Skripte abgefragt oder aktiviert werden können. Gerade in sicherheitsrelevanten Umgebungen ist die Kenntnis der im System laufenden Dienste und der dadurch offenen Bereiche des Systems viel wichtiger als das simple Vorhandensein einer Firewall, die bei Weitem nicht alle externen Zugriffe zu erkennen und blockieren vermag.

Zusätzlich untersuchen wir die Rechte der Account-Gruppe "Jeder", die in der genannten Form nicht in Verbindung mit den Rechten geführt werden sollte. Es ist wesentlich sinnvoller, jedes einzelne Systemrecht genau zu untersuchen und nur jene Benutzergruppen oder einzelne User mit dem jeweiligen Recht zu verbinden, welche tatsächlich die gewünschte und durch das Recht ermöglichte Zugriffsfreiheit im System haben sollen. Genauso verfahren Sie am besten mit dem expliziten Verweigern von User- oder Gruppen-Accounts mit bestimmten Rechten, wobei hier keineswegs die Gruppe "Jeder" (welche auch die Administratoren einschließt) aufgeführt werden sollte.

Fazit

Wann ist also konkret Handlungsbedarf gegeben und worin liegt der Vorteil auf Seiten des Administrators? Das gezielte Deaktivieren der Dienste spart Speicher, CPU- und Verwaltungszeit (im Problemfall) ein und steigert die Verfügbarkeit des Systems wesentlich. Aufkommende Probleme können Sie zudem schneller identifizieren und beheben sowie bekannte wie auch mögliche Sicherheitslücken schließen. Durch die Analyse und entsprechende Anpassung der Benutzerrechte erzielen Sie daneben eine Gleichstellung mit dem System, steigern die Sicherheit, verteilen gezielt Zugriffsrechte auf Systemebene und verhindern zugleich unbefugte Zugriffe auf Windows.

<<Vorherige Seite Seite 2 von 2

ln/jp/Nikolay Taschkow