Legacy-Anmeldeskripts haben ausgedient - Gruppenrichtlinienbasierte Anmeldeskripts

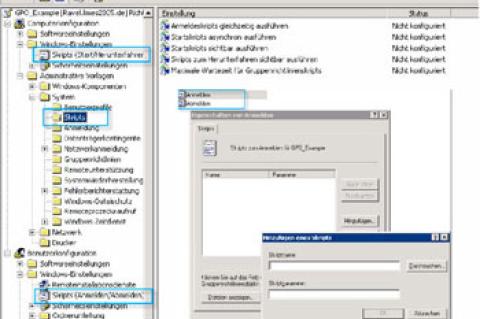

Mithilfe von Skripts können Sie als Administrator Systeme beinahe beliebig steuern. Während jedoch bei Windows NT lediglich ein Anmeldeskript bei der Anmeldung eines Benutzers abgearbeitet werden konnte, stehen in Active Directory mit den gruppenrichtlinienbasierten An- und Abmeldeskripts sowie den Skripts für das Starten und Herunterfahren fast beliebige Möglichkeiten für die Systemkonfiguration zur Verfügung.