Verschlüsselte Kontaktaufnahme

Das US-Unternehmen Cloudflare will mithilfe eines neuen Standards künftig verhindern, dass Netzwerke ausspähen, welche Websites ein Nutzer besucht. Encrypted Client Hello (ECH) ist ein Nachfolger von ESNI und maskiert die Server Name Indication (SNI), die verwendet wird, um einen TLS-Handshake auszuhandeln. Wenn nun ein Benutzer eine Website auf Cloudflare besucht, die ECH aktiviert hat, kann niemand außer dem Benutzer, Cloudflare und dem Eigentümer der Website feststellen, welche Seite besucht wurde. Cloudflare erklärt die technischen Grundlagen der neuen Technologie in einem ausführlichen Blogeintrag.

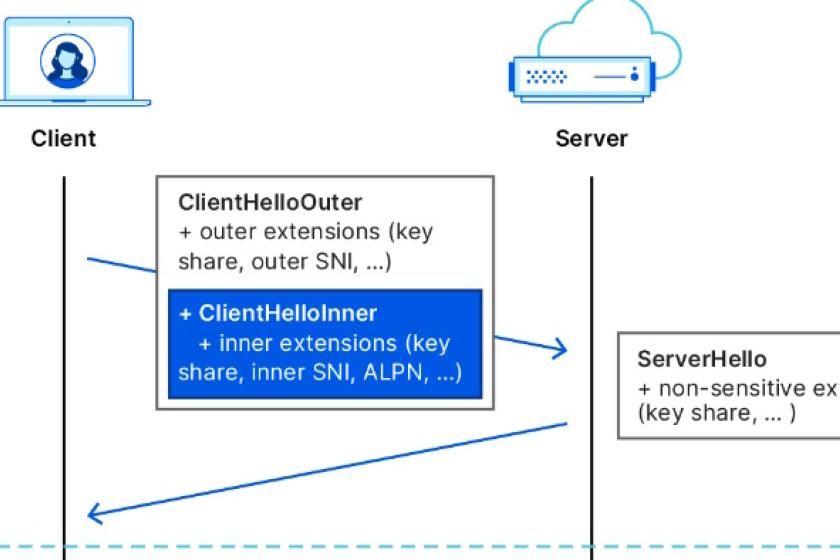

Cloudflare bewirbt die neue Technologie als das letzte Puzzleteil – als Schutz der Privatsphäre von Nutzern, die nicht wollen, dass Vermittler sehen, welche Websites sie besuchen. Für ein besseres Verständnis von ECH ist es hilfreich, sich zunächst anzuschauen, wie TLS-Handshakes ablaufen. Ein solcher beginnt mit einem ClientHello-Teil, der es einem Client ermöglicht, mitzuteilen, welche Chiffren er verwenden will, welche TLS-Version, und vor allem, welchen Server er besuchen will (die unverschlüsselte SNI).

Bei ECH wird der ClientHello-Teil in zwei separate Nachrichten aufgeteilt: einen inneren und einen äußeren Teil. Der äußere Teil enthält die nicht sensiblen Informationen wie die zu verwendenden Chiffren und die TLS-Version. Er enthält auch eine "äußere SNI". Der innere Teil ist verschlüsselt und enthält eine "innere SNI".

Die äußere SNI ist ein allgemeiner Name, der anzeigt, dass ein Benutzer versucht, eine verschlüsselte Website auf Cloudflare zu besuchen. Der Anbieter hat hierzu "cloudflare-ech.com" als SNI gewählt, die alle Websites auf Cloudflare gemeinsam nutzen. Da Cloudflare diese Domain kontrolliert, besitzt das Unternehmen die entsprechenden Zertifikate, um einen TLS-Handshake für diesen Servernamen aushandeln zu können.

Die innere SNI enthält den tatsächlichen Servernamen, den der Benutzer zu besuchen versucht. Dieser wird mit einem öffentlichen Schlüssel verschlüsselt und kann nur von Cloudflare gelesen werden. Sobald der Handshake abgeschlossen ist, wird die Webseite wie jede andere Website, die über TLS geladen wird, normal aufgebaut.

In der Praxis bedeutet dies, dass jeder Vermittler, der versucht festzustellen, welche Website ein Nutzer besucht, herkömmliche TLS-Handshakes sieht, allerdings mit einem Vorbehalt: Jedes Mal, wenn ein Internetsurfer eine ECH-aktivierte Website auf Cloudflare besucht, sieht der Servername gleich aus. Jeder TLS-Handshake wirkt identisch, da es so scheint, als würde er versuchen, eine Website für "cloudflare-ech.com" zu laden.