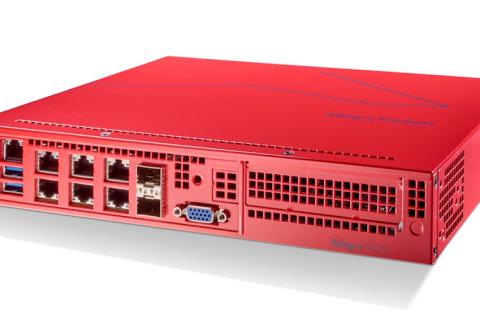

Im Test: Allegro Network Multimeter

Kommt es im Rechenzentrum zu Netzwerkfehlern, geht es insbesondere um Zeit und passgenaues Troubleshooting. Dazu braucht es die passenden Tools. Das Allegro Network Multimeter erwies sich in unserem Test besonders durch die neuen Funktionen des aktuellen Release 3.6.2 als hilfreich.